Yarının Saldırılarını Durdurun

Yerleşik tehdit istihbaratı ile dinamik analiz kullanarak sıfırıncı gün tehditlerini ve kaçak kötü amaçlı yazılımları tespit edin.

- %99,9 Sıfır Gün Etkinliği

- 20 Kat Daha Hızlı Analiz

- Çevredeki Tüm Dosyaları Analiz Edin

OPSWAT 'ın Güvendiği Kişiler

Geleneksel Araçlar Neden Yeterli Değil?

Sıfır gün saldırıları ve kaçak kötü amaçlı yazılımlar artık geleneksel, statik veya yavaş güvenlik araçlarını kolayca aşıyor.

Tehdit Kaçınma

Modern kötü amaçlı yazılımlar, statik savunmaları atlatmak için tasarlanmıştır ve kötü amaçlı davranışları gizlemek için ortam kontrolleri, zamanlama gecikmeleri ve sanal alan algılama yöntemlerini kullanır.

Bu tehditler, geleneksel araçların kör noktalarını istismar ederek, imzalar veya sezgisel yöntemler tepki veremeden önce gerçek zamanlı olarak uyum sağlar.

Yavaş Olay Müdahalesi

Aşırı yüklenmiş ekipler çok fazla uyarı ve çok az bağlamla karşı karşıya kalır.

Hızlı triyaj ve net önceliklendirme olmadan, analistler yanlış pozitifleri araştırmakla kritik zaman kaybederken, gerçek tehditler fark edilmeden yayılır ve verileri sızdırır.

Sınırlı Görünürlük

Parçalanmış sistemler, ağ, uç nokta ve uygulama katmanları arasında kör noktalar oluşturur.

Algılama birleştirilmediğinde, tehditler görünmeden kalabilir ve ortam genelinde hem önleme hem de müdahale çabalarını baltalayabilir.

Zayıf Ölçeklenebilirlik

Geleneksel araçlar, günümüzün veri hacimleri veya modern saldırıların hızı için tasarlanmamıştır.

Dosya ve trafik yükleri arttıkça, algılama süreçleri durur, analiz kuyrukları uzar ve güvenlik açıkları genişler, bu da kuruluşları savunmasız bırakır.

127%

'ın çok aşamalı kötü amaçlı yazılım karmaşıklığındaki artış*

7.3%

OSINT dosyalarının %

'si 24 saat içinde kötü amaçlı olarak yeniden sınıflandırıldı*

703%

2024 yılının sonlarında kimlik bilgisi avcılığı saldırılarında artış

*Bir milyondan fazla dosya taramasının test verilerine göre.

Birleştirilmiş Sıfırıncı Gün Algılama

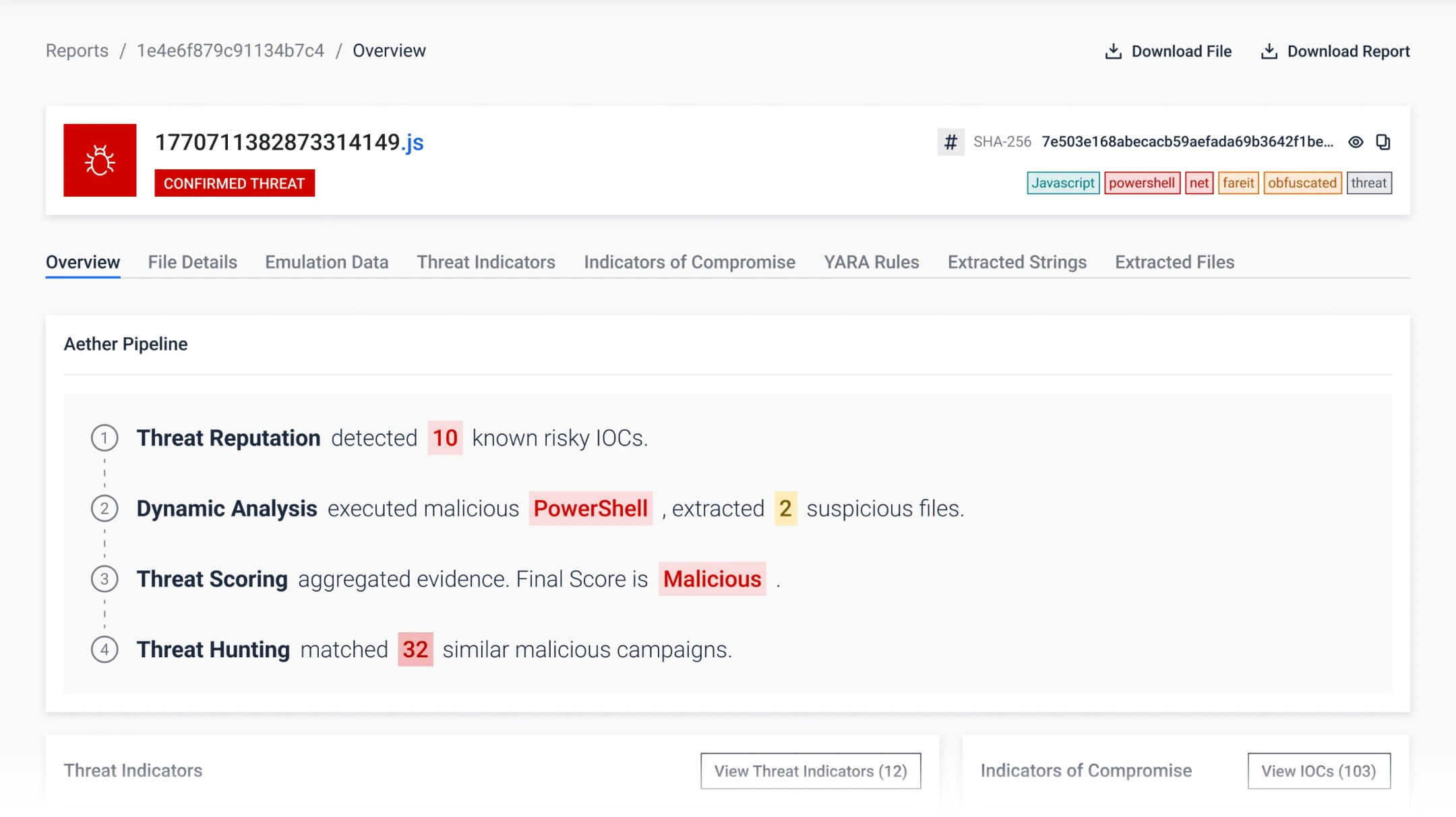

Katman 1: Tehdit İtibarı

'da Bilinen Tehditleri Hızla Ortaya Çıkarın

Bilinen tehditlerin akışını durdurun.

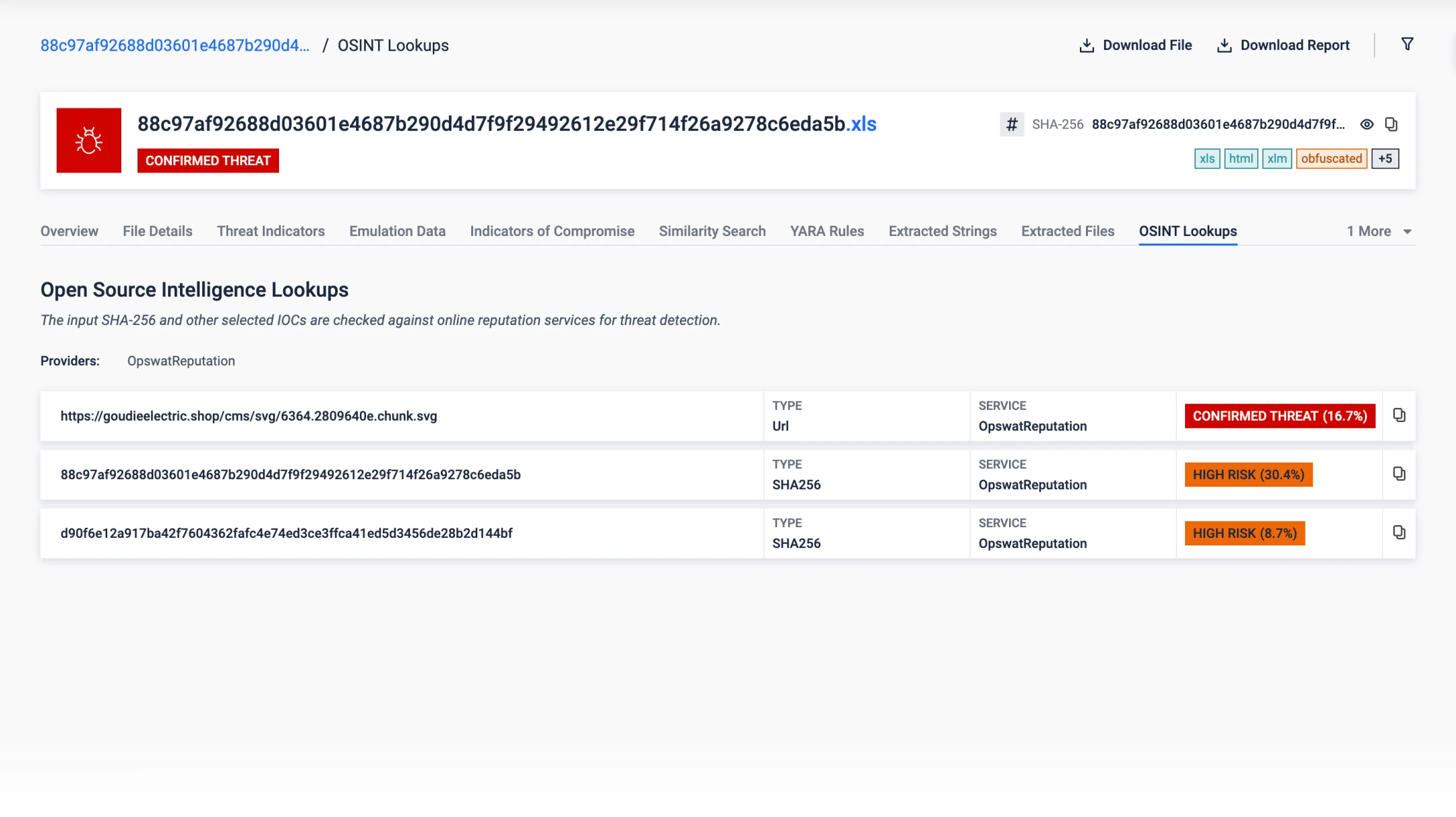

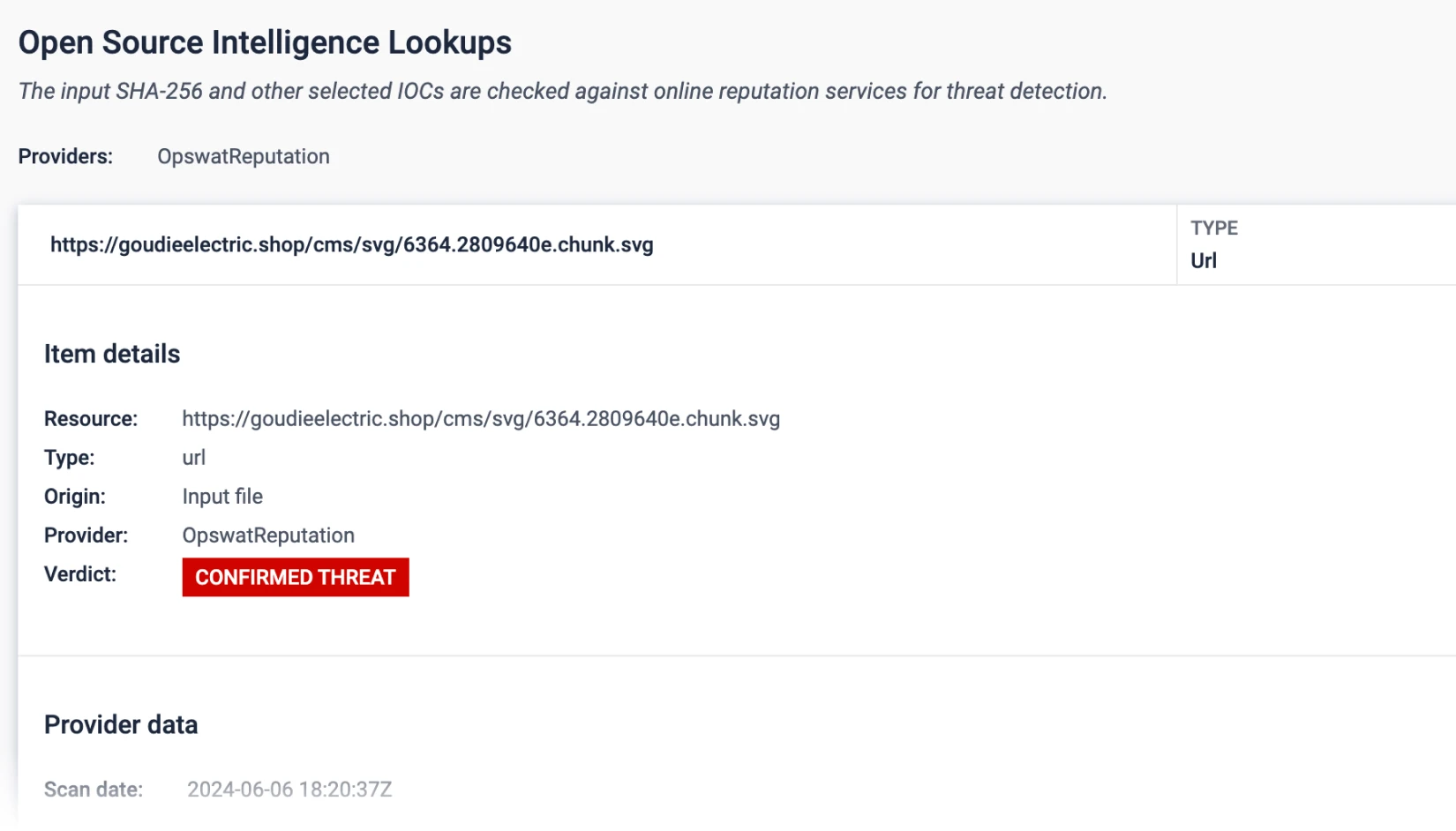

URL'leri, IP'leri ve alan adlarını gerçek zamanlı olarak veya çevrimdışı olarak kontrol ederek kötü amaçlı yazılımları, kimlik avını ve botnetleri tespit eder.

Bloklar, yeniden kullanılan altyapı ve emtia kötü amaçlı yazılımlarını engeller ve saldırganları temel göstergeleri değiştirmeye zorlar.

Katman 2: Dinamik Analiz

'da Bilinmeyen Tehditleri Ortaya Çıkarın

Geleneksel sanal ortamlardan saklanan kaçak kötü amaçlı yazılımları algılar.

Emülasyon tabanlı bir sanal alan, fidye yazılımı gibi gizli tehditleri tespit etmek için dosyaları analiz eder.

Artefaktları, yükleyici zincirlerini, komut dosyası mantığını ve kaçınma taktiklerini ortaya çıkarır.

Katman 3: Tehdit Puanlaması

Tehditlere Öncelik Verin

Uyarı yorgunluğunu azaltın.

Tehdit risk seviyeleri, öncelikli tehditleri gerçek zamanlı olarak hızlı bir şekilde vurgulamak için sıralanır.

Katman 4: Tehdit Avcılığı

'deki Kötü Amaçlı Yazılım Kampanyalarını Tanımlayın

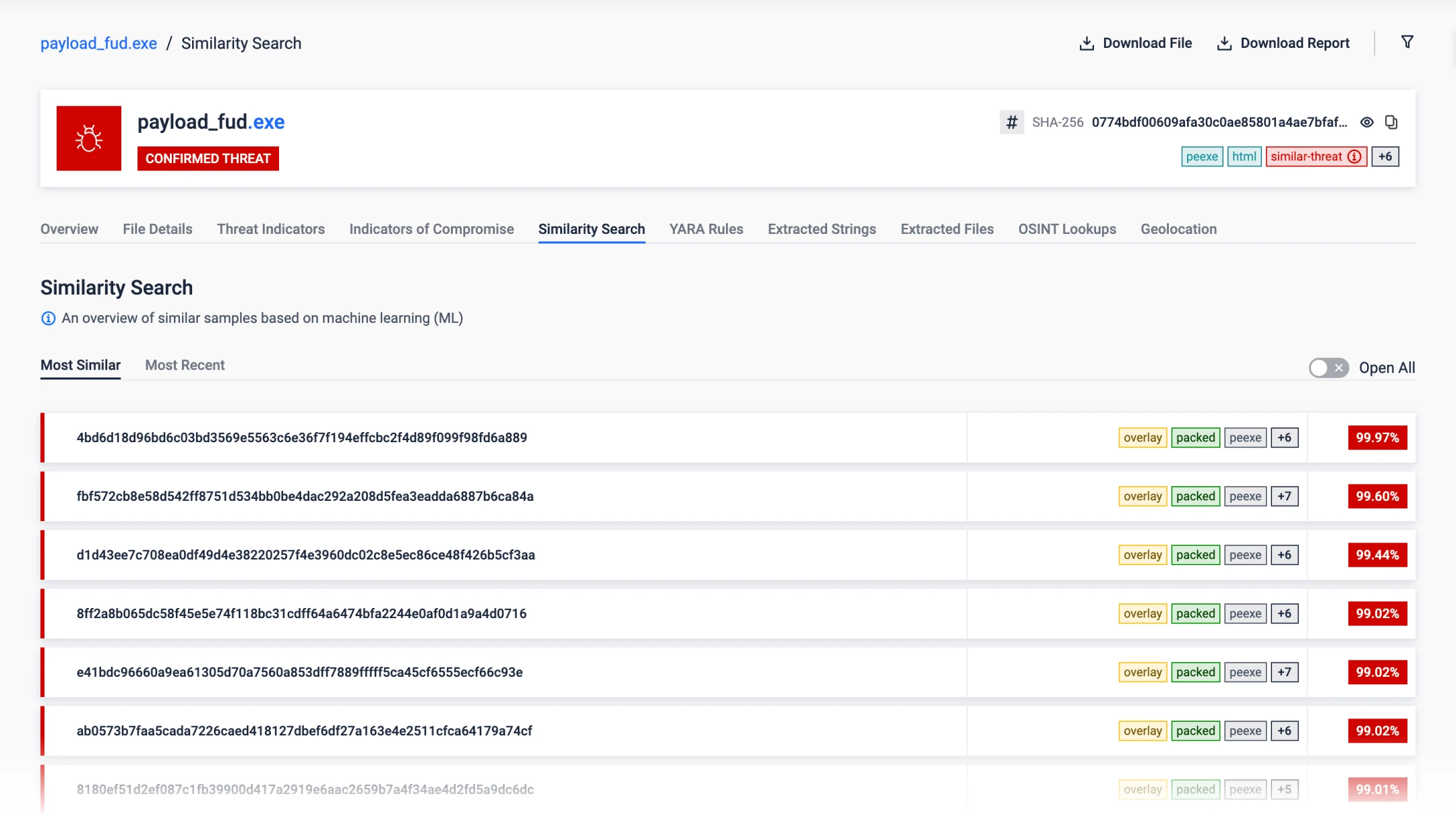

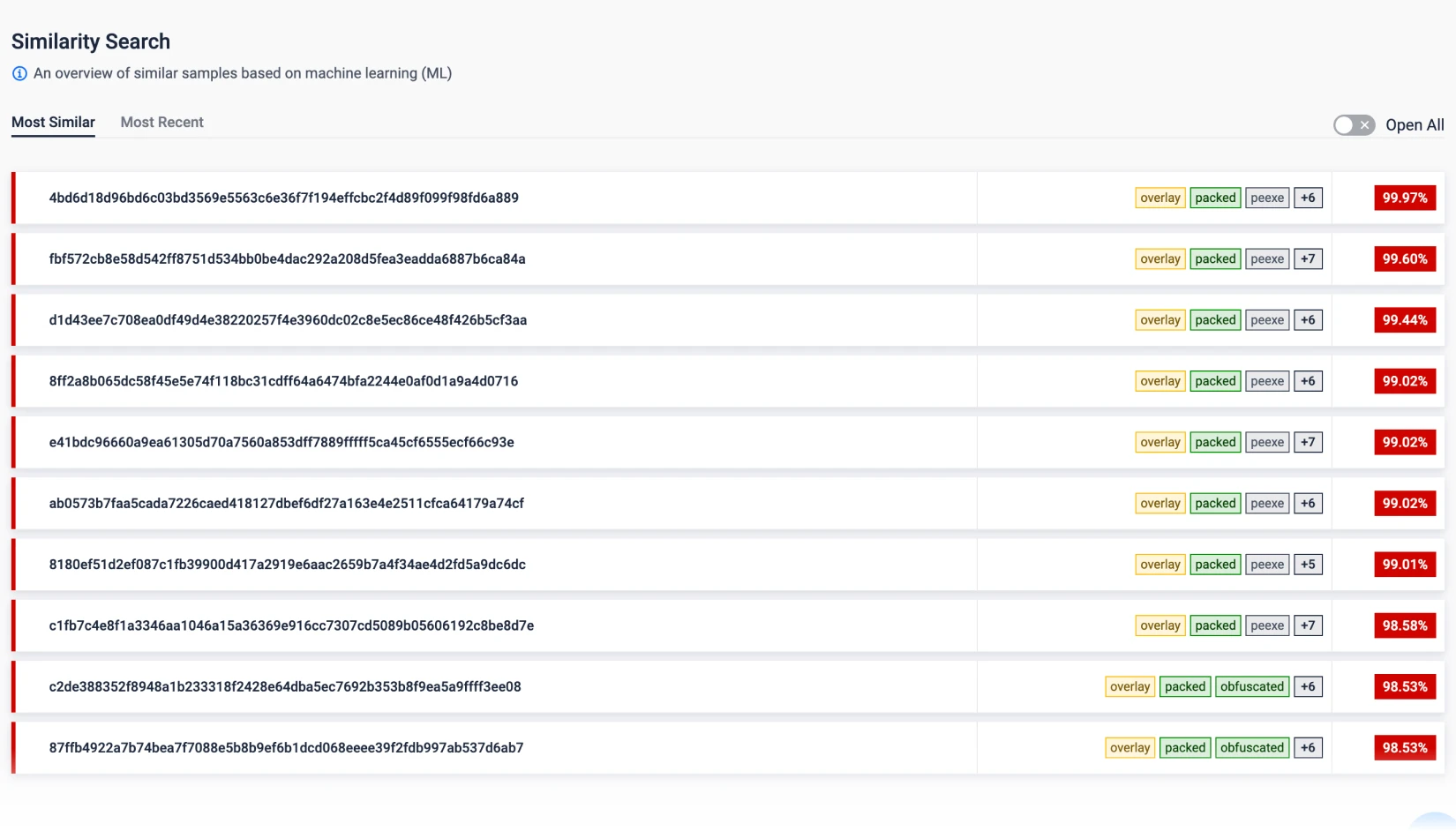

Makine Öğrenimi Benzerlik Arama

Tehdit Deseni Korelasyonu, bilinmeyen tehditleri bilinen kötü amaçlı yazılımlara, taktiklere, altyapıya ve daha fazlasına eşleştirir.

Kötü amaçlı yazılım ailelerini ve kampanyalarını ortaya çıkararak saldırganları taktiklerini ve altyapılarını gözden geçirmeye zorlar.

"

'da şimdiye kadar test ettiğimiz en yüksek hız."

Venak Güvenliği

330+

Algılanabilir Markalar

ML Tabanlı

Kimlik Avı Algılama

50+

Dosya Türleri

Artefaktları,

görüntülerini ve daha fazlasını çıkarın

>14

Otomatikleştirilmiş Kötü Amaçlı Yazılım

Ailesi Çıkarma

Kolayca Entegre Edin

'ın varlığından kimsenin haberi olmadığı saldırıları durduruyoruz.

20x

Geleneksel Çözümlerden Daha Hızlı

Derin Görünürlük ve Hızlı Tepki

Milyarlarca tehdit sinyalini ve makine öğrenimi tehdit benzerliği aramasını kullanın.

Derin Yapı Analizi

LNK ve MSI dahil 50'den fazla dosya türünü hızlı bir şekilde analiz ederek gömülü içeriği, artefaktları ve görüntüleri çıkarın.

Otomatik kod çözme, derleme ve kabuk kodu emülasyonu ile Python açma, makro çıkarma ve AutoIT desteği, gizli tehditlere ilişkin derinlemesine görünürlük sağlar.

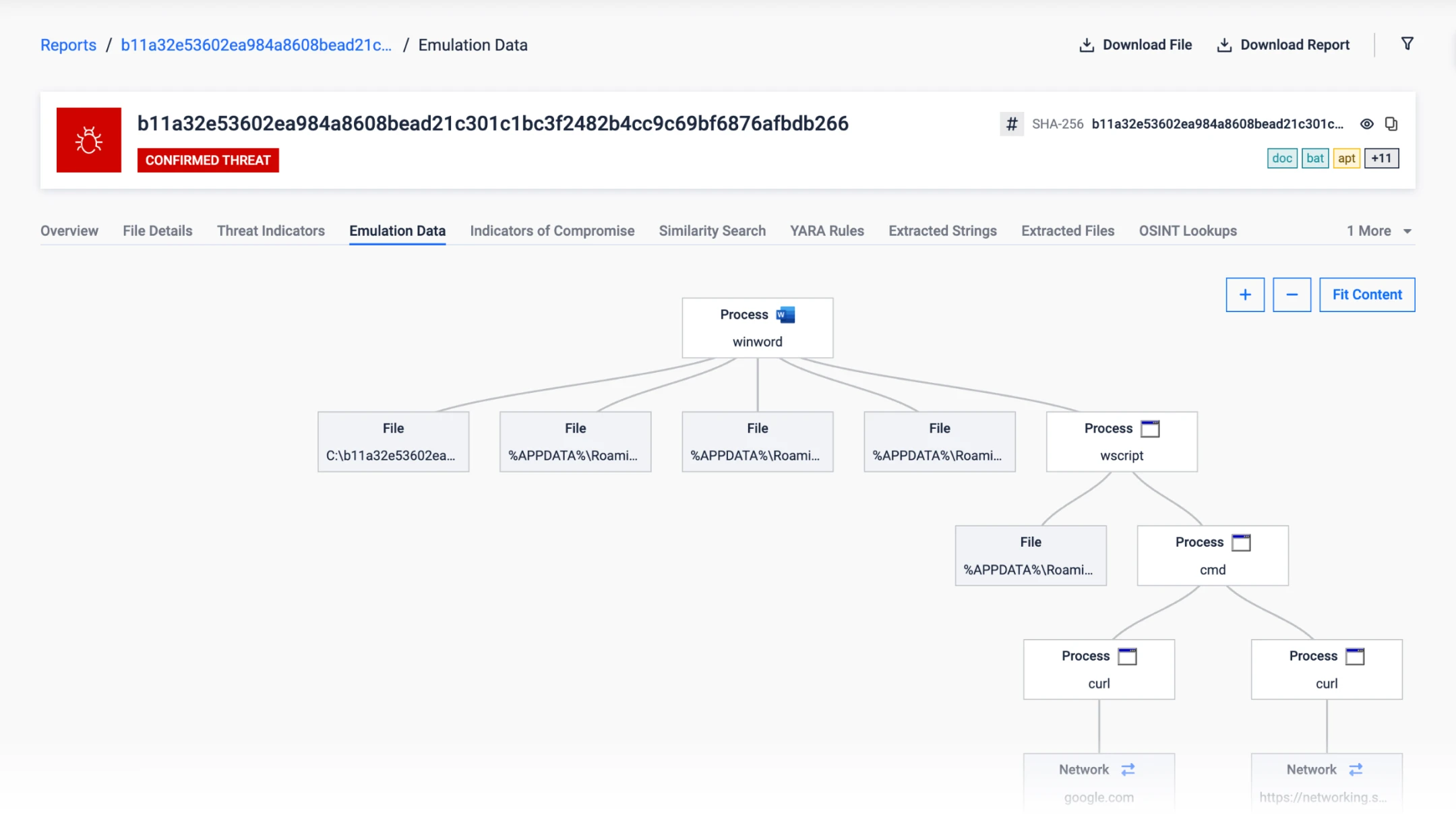

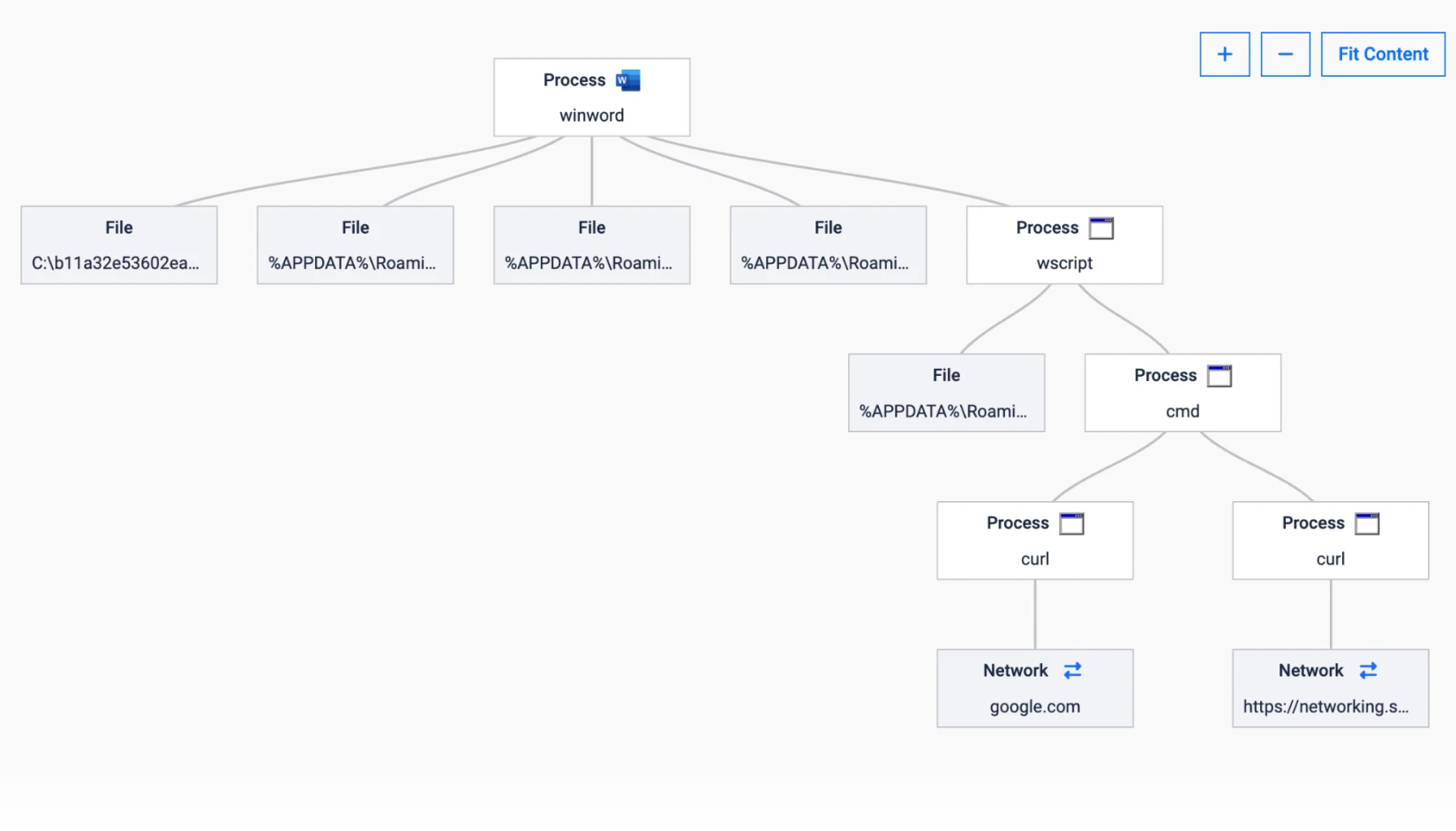

Dinamik Analiz

Makine öğrenimi ve belirli uygulama yığınlarında veya ortamlarda hedefli patlatmalar kullanarak aktif tehditleri tespit edin ve sınıflandırın.

Kaçınma kontrollerini atlayın, JavaScript, VBS ve PowerShell komut dosyalarını taklit edin ve kontrol akışlarını dinamik olarak uyarlayarak bilinmeyen tehditleri ortaya çıkarın.

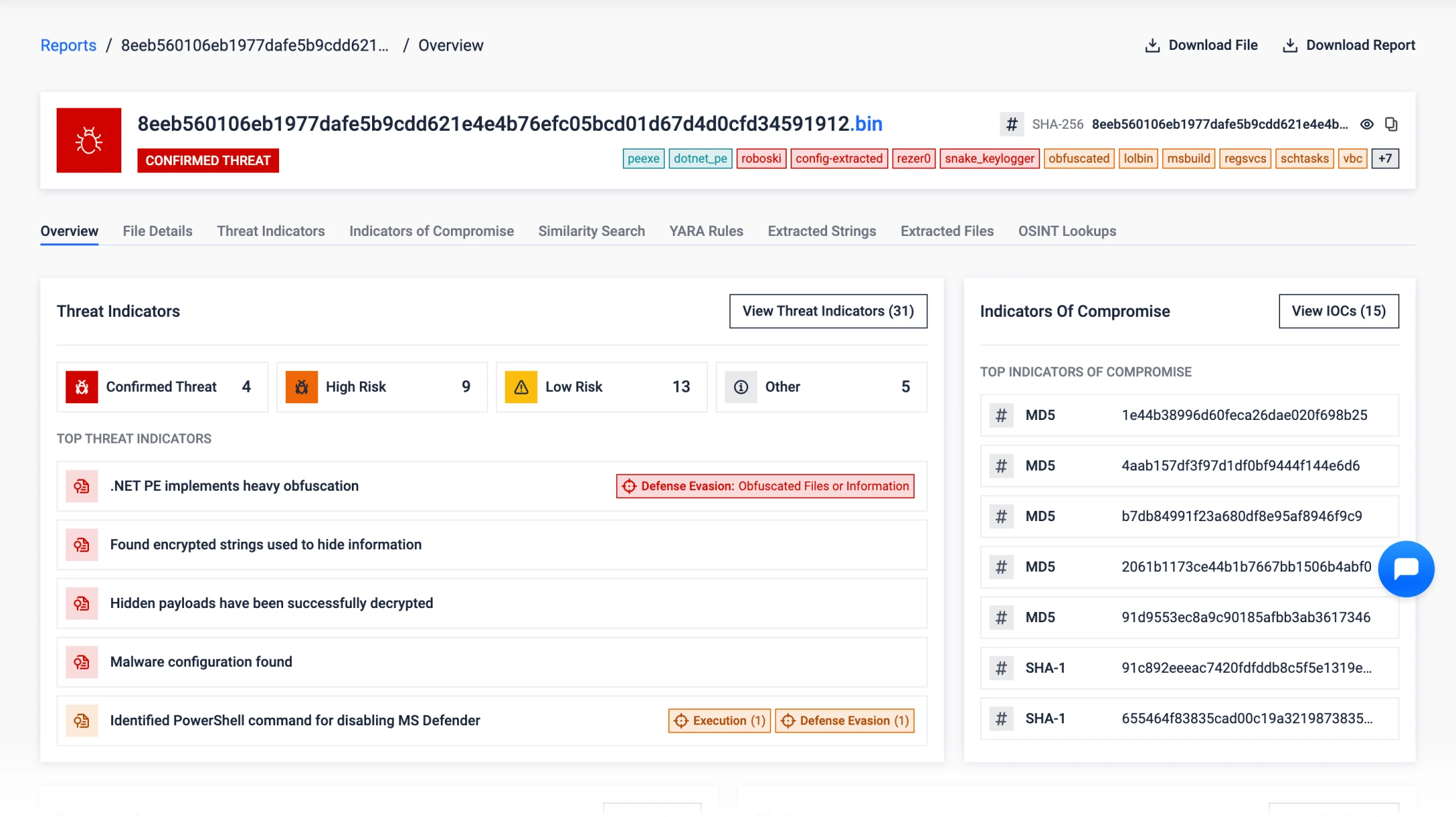

Tehdit Algılama ve Sınıflandırma

Makine öğrenimi (ML) analizini kullanarak 330'dan fazla kimlik avı markasını, çevrimdışı olsa bile tespit edin.

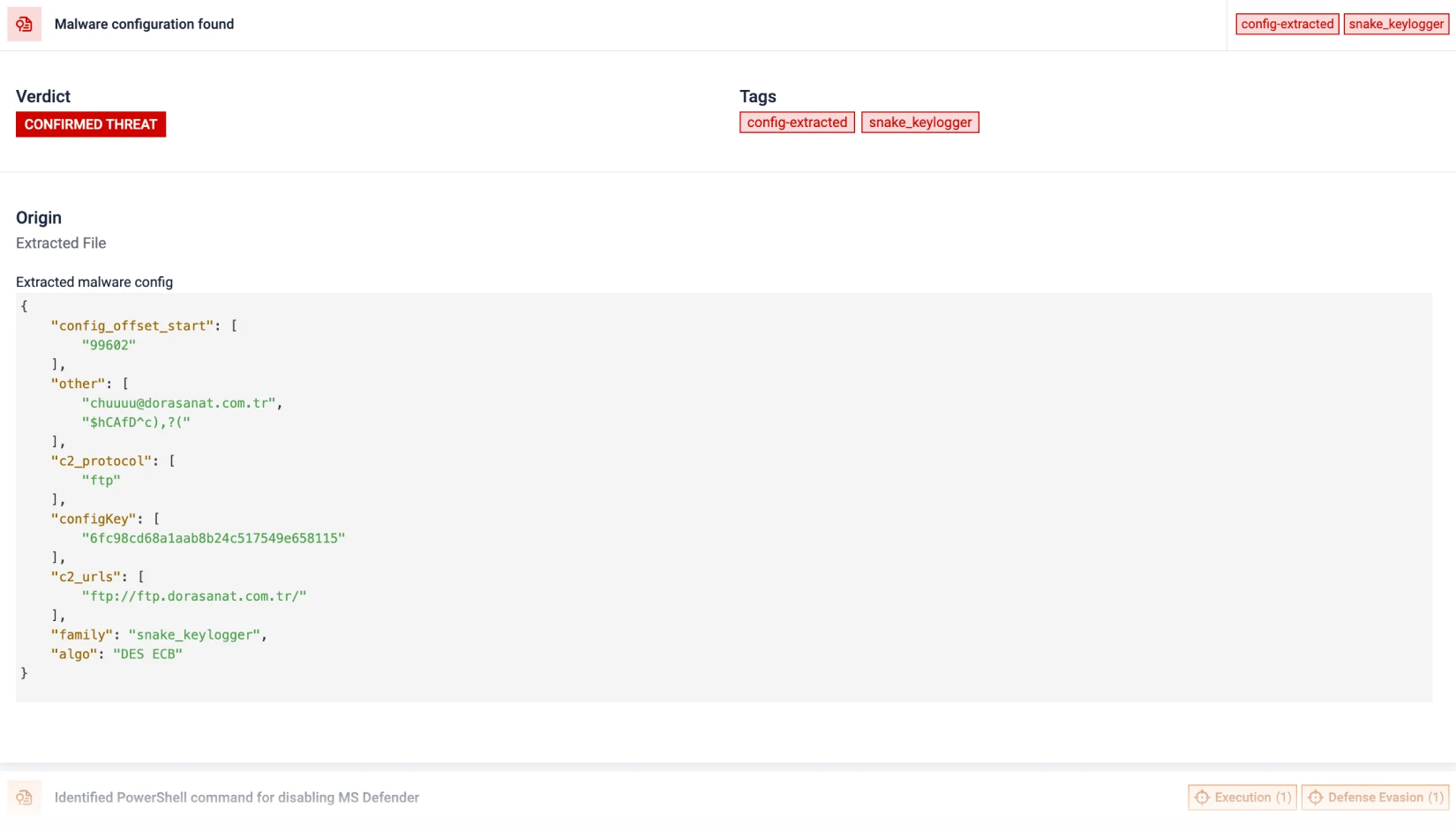

IOC'leri ilişkilendirin, 900'den fazla davranış göstergesi ile kötü niyetli amaçları belirleyin, 18'den fazla kötü amaçlı yazılım ailesinden yapılandırmaları çıkarın ve benzerlik tabanlı kümeleme yoluyla bilinmeyen tehditleri tespit edin.

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence Entegrasyonu

Otomatik tehdit avcılığı ve gerçek zamanlı algılama, istihbarat kaynakları arasında sorunsuz bir şekilde entegre edilir.

Sistem, MISP ve STIX formatlarına dışa aktarım yapar, MetaDefender Cloud Reputation Service sorgular, açık kaynaklı istihbarat sağlayıcılarıyla bağlantı kurar ve tespit edilen her tehdit için otomatik olarak YARA kuralları oluşturur.

Yeni Nesil Kaçak Önleme Motoru

Son derece kaçamak kötü amaçlı yazılımlardan tehlike göstergelerini çıkarır ve hedefli saldırıları etkisiz hale getirir, böylece analistler yüksek değerli bulgulara odaklanabilir.

Sandbox, uzun uyku ve döngüler, kullanıcı veya etki alanı kontrolleri, coğrafi sınırlama, işletim sistemi yerel ayar kontrolleri, VBA stomping, fareyle üzerine gelme tetikleyicileri gibi gelişmiş otomatik yürütme davranışları ve görev zamanlayıcı kötüye kullanımı gibi gelişmiş kaçınma tekniklerini engeller.

- MetaDefender

- MetaDefender

2025 OPSWAT

Manzara Raporu

Kötü amaçlı yazılımlar her zamankinden daha zor tespit edilebilir hale geldi

— verilere göz atın.

Sıfır Gün Algılama Gücünü Artırma

Her Ortamda

OPSWATZero-Day Detection çözümü, sandboxing, uyarlanabilir zeka ve

davranış analizini bir araya getiren birleşik bir teknoloji paketi üzerine kuruludur ve bilinmeyen tehditleri hızla ve geniş ölçekte ortaya çıkarır — şirket içinde, bulutta veya bunların arasında herhangi bir yerde.

MetaDefender Threat Intelligence™

Sıfır gün tehditlerini belirleyin, dosya itibarını gerçek zamanlı olarak değerlendirin ve makine öğrenimi tehdit benzerlik araması ve tehdit itibar kontrolleri ile ortaya çıkan risklere daha hızlı yanıt verin. Güvenlik ekipleri, gelişen kötü amaçlı yazılımlara ve hedefli saldırılara karşı daha güçlü savunma sağlamak için zenginleştirilmiş tehdit istihbaratı elde eder.

Çözümler Arasında Sıfır Gün Algılamayı Etkinleştirin

, ağ çevrenize sıfırıncı gün algılama özelliğini nasıl getirebileceğinizi keşfedin ve tüm dosyaların performans gecikmesi olmadan gelişmiş sıfırıncı gün algılama özelliğinden yararlanmasını sağlayın.

Detonator - Sıfırıncı Gün Saldırılarını Tespit Etmek İçin Bitmeyen Arayış

OPSWATSektör Lideri Dinamik Analiz Teknolojisinin Arkasındaki Hikaye

MetaDefender Arkasındaki Hikaye

Jan Miller – OPSWAT Tehdit Analizi CTO'su

Jan Miller, modern kötü amaçlı yazılım analizinde öncü bir isimdir ve sektörün kaçak tehditleri tespit etme şeklini dönüştüren platformları piyasaya sürmesiyle tanınır. Payload Security'yi kurduktan ve daha sonra CrowdStrike'da Falcon X'i yönettikten sonra, Filescan.io ile yeniliklere devam etti ve daha sonra OPSWAT tarafından satın alındı. AMTSO Yönetim Kurulu üyesi olarak, kaçak kötü amaçlı yazılımları ortaya çıkarmak için dinamik analiz ile tehdit istihbaratını birleştiren teknikleri geliştirirken şeffaflığı savunmaktadır.

Dinamik Analiz, Yerleşik Tehdit İstihbaratı ile Gelişiyor

MetaDefender , CPU düzeyinde emülasyon, davranış analizi ve uyarlanabilir tehdit istihbaratı (tehdit itibarı, puanlama, benzerlik arama) özelliklerini bir araya getirir. Bu, daha hızlı sıfır gün kararları ve güvenlik yığınınız genelinde tehdit avcılığı ve otomatik yanıtı destekleyen daha zengin bir bağlam anlamına gelir.

AMTSO tarafından onaylanmış Hız

u ve Güvenlik

Anti-Malware Testing Standards Organization (AMTSO) ile uyumlu olan Venak Security testi, OPSWAT Adaptive Sandbox doğrulamaktadır.

Kritik Olanı Korumak İçin Dünya Çapında Güvenilir

OPSWAT kritik verilerini, varlıklarını ve ağlarını cihaz ve dosya kaynaklı tehditlerden korumak iç

'e güvenen dünya çapında 2.000'den fazla kuruluş tarafından OPSWAT .

Her Sektör İçin Amaca Uygun Olarak Üretilmiştir

'ın yasal gerekliliklere uyumunu destekleyin

Siber saldırılar ve bunları gerçekleştiren tehdit aktörleri giderek daha sofistike hale geldikçe, dünya çapındaki yönetim organları

kritik altyapının güvenliğini sağlamak için gerekli önlemleri almasını sağlamak amacıyla düzenlemeler uygulamaya koymaktadır.

Önerilen Kaynaklar

MetaDefender for Core

SANS 2025 Algılama ve Yanıt Anketi

2025 OPSWAT Tehdit Ortamı Raporu

FileScan.io Topluluğu

OPSWAT MetaDefender

teknolojisi ile desteklenen

'ın kapsamlı kötü amaçlı yazılım analizi ile gizli tehditleri ortaya çıkarın—ücretsiz deneyin.

SSS

İtibar kontrolleri, emülasyon tabanlı dinamik analiz ve davranışsal zeka özelliklerini bir araya getirerek, bilinmeyen, dosya tabanlı tehditlere ilişkin kör noktaları ortadan kaldırır. Böylece, imzalar ve uç nokta araçlarının gözden kaçırdığı bellek içi yükler, gizlenmiş yükleyiciler ve kimlik avı kitlerini görebilirsiniz.

İngest (ICAP, e-posta, MFT, web) ile entegre olur, SIEM/SOAR'ınızı (MISP/STIX, Splunk SOAR, Cortex XSOAR) zenginleştirir ve tüm araçlarınızda algılamaları iyileştirmek için yüksek doğruluklu IOC'ler ve MITRE eşlemeli davranışlar sağlar.

Hayır. İtibar "büyük filtre" çoğu gürültüyü anında ortadan kaldırır; şüpheli dosyalar, eski VM sanal alanlarından 10 kat daha hızlı ve 100 kat daha kaynak verimli olan bir sanal alan emülasyonunda patlatılır. Böylece dosya akışı hızlı kalırken, önemli olan %0,1'lik sıfır gün tehditleri yakalanır.

Evet. Çevrimdışı mod ve sertifika beyaz listesi, rol tabanlı erişim, denetim günlükleri ve NIS2/IEC 62443/NIST tarzı ortamlar için veri saklama kontrolleri ile bulut, hibrit veya tamamen şirket içi/hava boşluklu (RHEL/Rocky Linux destekli) dağıtım yapın.

Azalan olay hacmi/MTTR (daha az yanlış pozitif, daha zengin bağlam), OSINT'in algılayamadığı tehditlerin daha erken tespiti ve dosya iş akışları (e-posta, MFT, portallar) için ölçülebilir risk azaltma. Çoğu müşteri, gerçek trafiği üzerinde kapsamlı bir POC ile başlar, ardından genişletir.