Şubat ayı başında, Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Ulusal Güvenlik Ajansı (NSA), Federal Soruşturma Bürosu (FBI) ve diğer kuruluşlar Çin Halk Cumhuriyeti (ÇHC) tarafından yayınlanan acil risk hakkında bir tavsiye yayınladı. O dönemde, kritik altyapı kuruluşlarını, ABD'nin kritik altyapısına karşı yıkıcı veya tahrip edici siber saldırılar gerçekleştirmek üzere kendilerini konumlandıran devlet destekli siber aktörler konusunda özellikle uyarmışlar ve Volt Typhoon'u ismen zikretmişlerdir.

Şubat ayındaki tavsiyeye göre Volt Typhoon (Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite ve Insidious Taurus olarak da bilinir), Amerika Birleşik Devletleri ve topraklarındaki iletişim, enerji, ulaşım sistemleri ile su ve atık su sistemleri sektörlerindeki kritik altyapı kuruluşlarının IT ortamlarını tehlikeye atmış ve işlevleri bozmak için operasyonel teknoloji (OT) varlıklarına yanal hareket sağlamak üzere önceden konumlandırılmıştır. Mart ayında Beş Göz müttefikleri, kritik altyapı kurumlarının bu tehditlere karşı kendilerini nasıl savunabileceklerine dair bir başka uyarı ve rehber yayınlayarak liderleri siber riski temel bir iş riski ve ulusal güvenlik için temel olarak kabul etmeye çağırdı. Son olarak bir ABD Senatörü CISA'ya yazdığı bir mektupta Volt Typhoon'un yarattığı tehdit konusunda uyarıda bulundu.

Volt Typhoon Uzun Oyunu Oynuyor

Bazı kötü niyetli aktörlerin aksine Volt Typhoon, ağlara erişim sağlamak ve bu erişimi sürdürmek için kötü amaçlı yazılımlardan faydalanmaz. Bunun yerine, geçerli hesaplara güvenirler ve uzun süreler boyunca - bazı durumlarda beş yıl veya daha fazla - keşfedilmeden kalmak için güçlü operasyonel güvenlik kullanırlar. Bu tehdit grubu, bir sistemin yerleşik işlevlerini kullanarak, birden fazla IT ortamındaki sistemlerde yerel araçları ve süreçleri kullanmak da dahil olmak üzere "arazide yaşama" (LOTL) tekniklerinden yararlanır. Bu, taktiklerini, tekniklerini ve prosedürlerini buna göre uyarlamak için hedef kuruluş ve ortam hakkında derinlemesine araştırmadan yararlanarak tespit edilmekten kaçınmalarına yardımcı olur. Volt Typhoon ayrıca, ilk tehlikenin çok ötesinde, sürekliliği korumak ve zaman içinde hedef ortamın anlaşılmasını artırmak için sürekli kaynaklar ayırır.

Birçok kuruluş kötü niyetli faaliyetleri tespit etme ve tanımlama becerisinden yoksundur, bu da meşru ve kötü niyetli davranışları birbirinden ayırmayı zorlaştırır. LOTL tekniklerine karşı kendilerini korumak için kuruluşlar siber güvenlik konusunda kapsamlı ve çok yönlü bir yaklaşım benimsemelidir. CISA tarafından sağlanan ortak kılavuz, kuruluşların bu teknikleri tespit etme ve azaltma konusunda daha etkili olmalarına yardımcı olabilecek geniş kapsamlı tespit ve güçlendirme en iyi uygulamaları sunmaktadır. Kritik altyapı sektörleri bu en iyi uygulamaları uygulamalı ve tedarik zincirinde güvenliği artırmaya daha fazla odaklanmalıdır.

Supply ChainSecure Altına Alın

Kuruluşlar, tedarik zincirinde giderek daha sofistike saldırılarla karşı karşıya kalıyor. Avrupa Birliği Ağ ve Bilgi Güvenliği Ajansı (ENISA) raporuna göre, " Software BağımlılıklarınınSupply Chain Tehlikesi", şüphesiz üçüncü taraf tedarikçilerin ve ortakların tedarik zincirine entegrasyonu nedeniyle en yüksek tehdit olarak sıralanmaya devam ediyor. Volt Typhoon gibi devlet destekli aktörlerin kurumları ve bireyleri riske atabilecek erişimi elde etmeleri ve sürdürmeleri için potansiyel yollar açan kritik altyapı bu eğilime karşı bağışık olmaktan çok uzaktır. Bu tehditlere karşı koymak için kuruluşlar hem yazılım hem de donanım tedarik zincirlerini güvence altına almalı ve güvenli tasarım ilkelerini benimsemelidir.

Yazılım Tedarik Zinciri

Yazılım tedarik zincirinde, kötü amaçlı kod eklenmesi ve savunmasız üçüncü taraf bileşenlerinin kullanılması da dahil olmak üzere güvenlik açıkları olduğu bir sır değil. Kötü niyetli kodlar yetkisiz erişime izin verebilir, veri ihlallerine yol açabilir ve hatta bazen sistemin tamamen ele geçirilmesine neden olabilir. Software geliştiricileri, geliştirmeyi hızlandırmak ve yeni işlevler eklemek için genellikle açık kaynaklı yazılımlar da dahil olmak üzere üçüncü taraf bileşenleri kullanır. Ne yazık ki, bu bileşenler bilinen güvenlik açıklarını, yeni keşfedilen güvenlik açıklarını içerebilir veya hatta kötü niyetli bir aktör tarafından kod tabanına eklenen güvenlik açıklarına sahip olabilir.

Yakın tarihli bir örnek olarak, Python Programlama dilinde yazılmış uygulamalar ve kod kütüphaneleri için başvurulacak kaynak olan Python Paket İndeksi'nin (PyPI), kullanıcıların yazım hatalarından yararlanarak kötü amaçlı paketleri yüklemek için muhtemelen otomatik araçlar kullanan kullanıcılar tarafından saldırıya uğradığı bildirildi. Bu kişiler typosquatting adı verilen bir teknik kullanarak, popüler olanlara benzer paket adları oluşturarak yükleme sırasında kullanıcı cihazlarına virüs bulaştırdılar. Bu durum, kaynak kod kütüphanelerinin bağımlılıklar ve güvenlik açıkları açısından doğrulanması ve yapay zeka teknolojilerinin yeterli güvenlik önlemleri alınmadan hızla entegre edildiği bir ortamda kötü amaçlı yazılım tehditlerinin ele alınmasının kritik bir ihtiyaç olduğunu göstermektedir.

Benzer şekilde, kuruluşlar konteynerleştirmeyi benimsedikçe ve kaynak kodu ve konteyner görüntülerini yönetmek için depoları kullandıkça, kötü niyetli aktörler genişletilmiş bir saldırı yüzeyine erişebilir. Kötü amaçlı yazılım kod ve konteyner depolarına sızarsa, yazılım uygulama yığını boyunca yayılabilir ve yaygın hasara neden olabilir. Tek bir imajdaki güvenlik açıkları birden fazla uygulamayı ve kuruluşu etkileyebilir.

Bu zorlukların üstesinden gelmek için kuruluşlar, yazılım oluştururken kullanılan tüm bileşenlerin resmi bir kaydını sağlayan bir yazılım malzeme listesi (SBOM) kullanmak da dahil olmak üzere titiz kod inceleme süreçlerini benimsemelidir. Bu özellik, yeni bir kritik güvenlik açığı ortaya çıktığında kritik önem taşır çünkü kuruluşların kodlarının bu yazılımı kullanıp kullanmadığını, nerede bulunduğunu, risk oluşturup oluşturmadığını hızlı bir şekilde tespit etmelerini ve oluşturuyorsa düzeltmelerini sağlar. SBOM, hem açık kaynaklı yazılımlarda hem de kaynak kod ve konteynerlerde bulunan güvenlik açığı bulunan yazılım bileşenlerinin tespit edilmesine yardımcı olarak riske maruz kalma oranını azaltır. Bu görünürlük aynı zamanda ortaya çıkan tehditlere hızlı bir şekilde yanıt verilmesini kolaylaştırarak yasal ve düzenleyici standartlara uygunluğun sağlanmasına ve gösterilmesine yardımcı olur.

Hardware Supply Chain

Donanım tedarik zincirinin güvenliğini sağlamak, donanım ve yazılım arasındaki karşılıklı bağımlılıklar nedeniyle yazılım bileşenlerinin güvenliğini sağlamak kadar kritiktir. Hardware ayrıca, özellikle mobile cihazlar, çıkarılabilir medya ve geçici ağ ekipmanları gibi geçici siber varlıklar yoluyla güvenlik açıklarına yol açabilir. Geçici varlıklar genellikle geleneksel güvenlik önlemlerinin radarı altında bir ortama girer. Taşınmaları ve değiştirilmeleri kolay olduğundan, bu varlıklar kötüye kullanıma ve kurcalamaya açıktır, kötü amaçlı yazılımlar veya hassas ağlara yetkisiz erişim için kanallar haline gelirler.

Bu riski ele almak için kuruluşlar, bu tür varlıkları kritik altyapı ortamlarındaki herhangi bir donanıma bağlamadan önce, menşe ülkeyi belirlemek de dahil olmak üzere taradıklarından ve güvence altına aldıklarından emin olmalıdır. Bu, kuruluşların kötü amaçlı yazılım içeren varlıkları tanımlamasına, menşeine göre yetkisiz veri erişimini engellemesine, kısıtlı konumları ve satıcıları belirlemesine ve bölgeler arasında mevzuata uygunluğu sağlamasına olanak tanır. Kullanılan donanımın saygın ve güvenli kaynaklardan temin edildiğinden emin olmak, daha sonra istismar edilebilecek gömülü güvenlik açıkları riskini azaltır.

IT ve OT ortamları giderek daha fazla birbirine bağlı hale geldikçe, bağlı varlıkların görünürlüğü, güvenliği artırmak ve Volt Typhoon da dahil olmak üzere kötü niyetli aktörlerin yeteneklerini sınırlamak için hayati önem taşımaktadır. Cihazların menşe ülkesinin yanı sıra ürün yazılımı ve yazılım sürümlerinin bilinmesi, kuruluşların güvenlik açıklarını daha kapsamlı bir şekilde değerlendirmesine ve tehditlere daha çevik bir şekilde yanıt vermesine olanak tanır. Ürün yazılımı ve yazılım güncellemeleri genellikle güvenlik açıklarını giderir ve güvenlik hijyenini korumak için sürüm geçmişleri hakkında farkındalık ihtiyacını vurgular. Bu bilgiler aynı zamanda, hükümetler teknoloji tedarik zincirinde iyileştirmeleri giderek daha fazla teşvik ettiğinden, farklı düzenleyici standartlara ve çerçevelere uymaya da yardımcı olabilir.

Secure-Tasarım İlkeleri

Volt Typhoon gibi sofistike tehditlerle mücadele etmek ve kritik altyapıya yönelik riski en aza indirmek için güvenli tasarım ilkelerinin benimsenmesi günümüzde kritik önem taşımaktadır. Güvenli tasarım yaklaşımı, teknoloji ürünlerinin kötü niyetli siber aktörlerin cihazlara, verilere ve bağlı altyapıya başarılı bir şekilde erişim sağlamasına karşı koruma sağlayacak şekilde üretilmesi anlamına gelmektedir. CISA'ya göre, "Yazılımı hazırlayan kurumlar, yazılım üreticilerinin müşterilerinin güvenlik duruşunu güçlendirmek için yazılım geliştirme uygulamalarına tasarıma göre güvenli ve varsayılan ilke ve taktikleri dahil etmelerini tavsiye etmektedir."

Volt Typhoon ve benzeri aktörler, yazılım geliştirme yaşam döngüsünün (SDLC) tasarım aşamasında hafifletilebilecek güvenlik açıklarından faydalanarak giderek daha sofistike TTP'ler benimsemektedir. Güvenli tasarım ilkeleri, güvenliği teknoloji mimarilerine ve geliştirme süreçlerine dahil ederek kuruluşların izinsiz girişlere, manipülasyona ve istismara karşı doğası gereği daha dirençli sistemler inşa etmesini sağlar.

Kritik Altyapıyı Koruyun

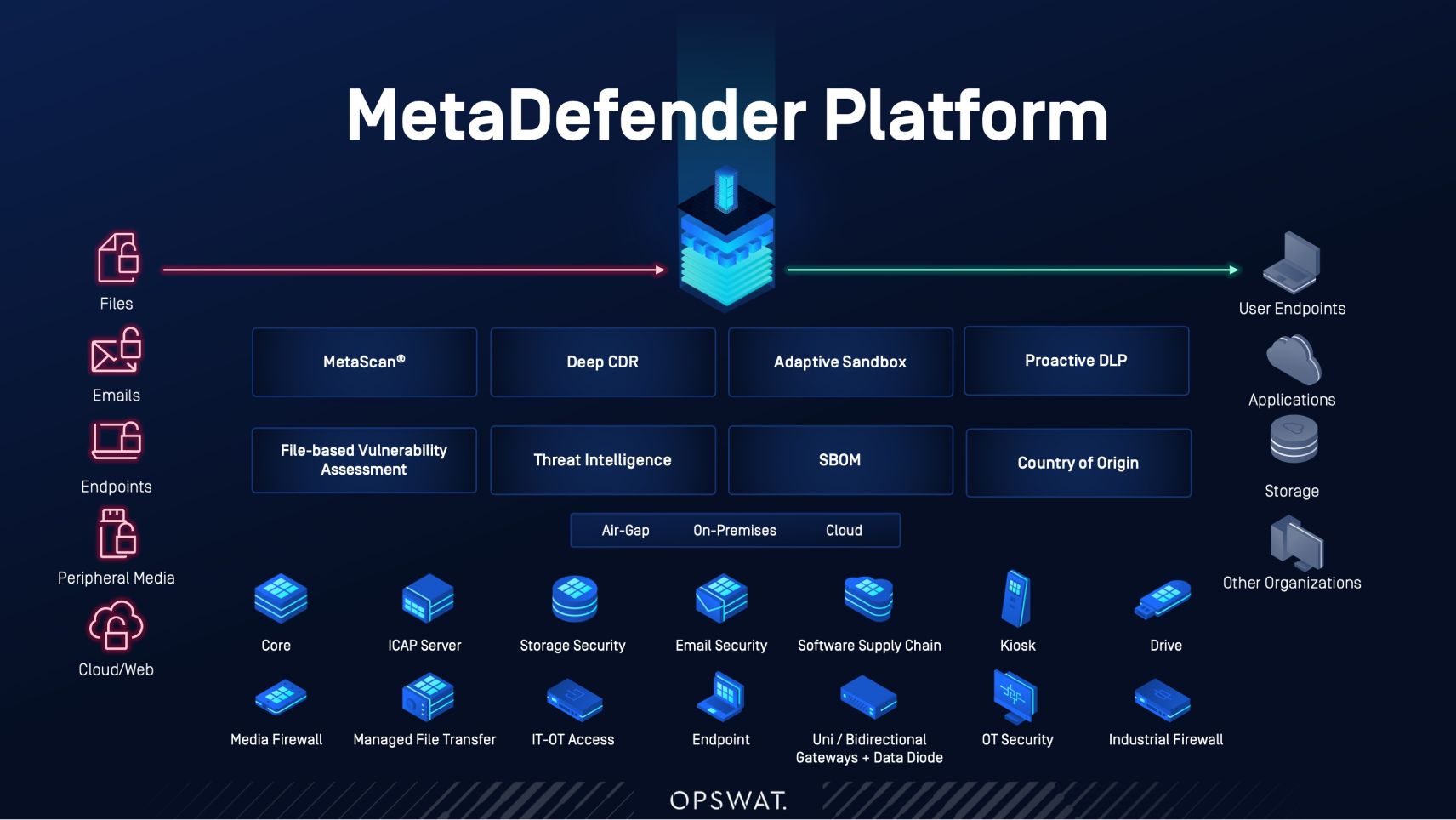

Volt Typhoon şu anda önemli bir tehdit oluştursa da, bu grubun CISA ve diğerlerinin acilen uyarıda bulunduğu sızma seviyesine sahip tek grup olduğuna inanmak aptallık olur. Kritik altyapı kuruluşları kendilerini bu tür izinsiz girişleri tespit edecek ve ortamlarını benzer tehditlere karşı güçlendirecek şekilde konumlandırmalıdır. Tedarik zincirini güvence altına almak, özellikle yazılım tedarik zincirinin karmaşıklığını anlamak, SBOM'un tamamını analiz etmek ve ortaya çıkan güvenlik açıklarına hızlı bir şekilde yanıt verebilmek suretiyle güvenliği artırmada hayati bir adımdır. Benzer şekilde, bağlı varlıklara görünürlük sağlayarak donanım tedarik zincirini güvence altına almak, kuruluşların yetkisiz erişimi engellemesine olanak tanır. Güvenli tasarım ilkelerine dayanan kapsamlı bir güvenlik stratejisi esastır ve içerik devre dışı bırakma ve yeniden yapılandırma, güvenlik açığı değerlendirmeleri, veri kaybı önleme, çoklu tarama ve daha fazlası gibi sıfır güven teknolojilerinden yararlanmalıdır.

Bu yaklaşım, kötü amaçlı yazılımları proaktif olarak etkisiz hale getirerek ve olası ihlalleri engelleyerek, kimlik bilgisi hırsızlığı ve diğer kötü niyetli faaliyetler tehdidini önemli ölçüde azaltır. Ayrıca, yazılım ve donanım güvenliğine öncelik verilmesi siber tehditlere karşı doğal bir esneklik sağlar. Tedarik zincirinin korunması, kritik altyapının emniyetini ve güvenliğini sağlamak için kuruluşların atması gereken hayati bir adımdır.

OPSWAT adresinin Volt Typhoon tehditlerine karşı korunmaya nasıl yardımcı olabileceğini öğrenin.