OPSWAT'ın seçkin kırmızı ekibi Birim 515, gelişmiş testler, düşman simülasyonu ve derinlemesine güvenlik açığı keşfi yoluyla proaktif siber güvenliğe kendini adamıştır. Kritik altyapının güvenliğini güçlendirme misyonuyla Birim 515, 2025'in başlarında Schneider Electric Modicon M241 PLC için kapsamlı bir güvenlik değerlendirmesi başlattı.

Modicon M241'de Çoklu Güvenlik Açıklarının Ortaya Çıkarılması

Şubat ayında Birim 515, operasyonel teknoloji (OT) ortamları için siber güvenlik riskleri oluşturabilecek potansiyel zayıflıkları belirlemek için Modicon M241'in kapsamlı bir değerlendirmesini gerçekleştirdi. Bu çaba, veri maruziyeti riskleri, hizmet reddi (DoS) koşulları ve istemci tarafı güvenlik kusurları dahil olmak üzere çeşitli güvenlik açıklarının keşfedilmesine yol açtı.

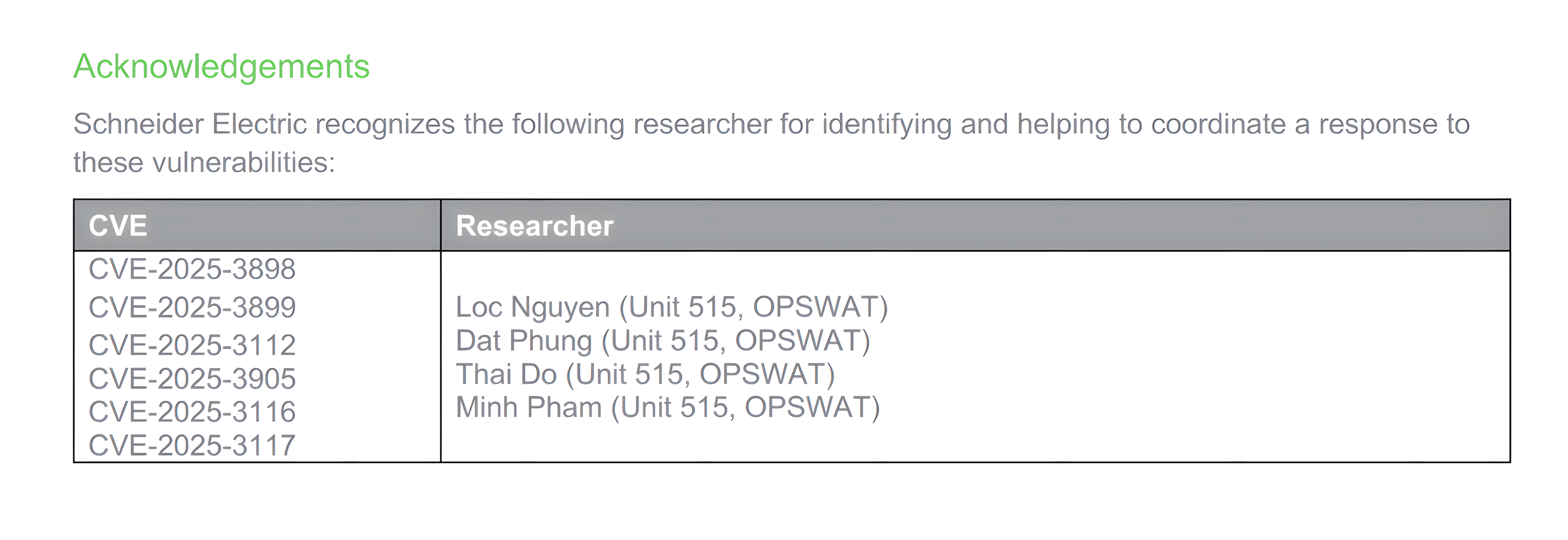

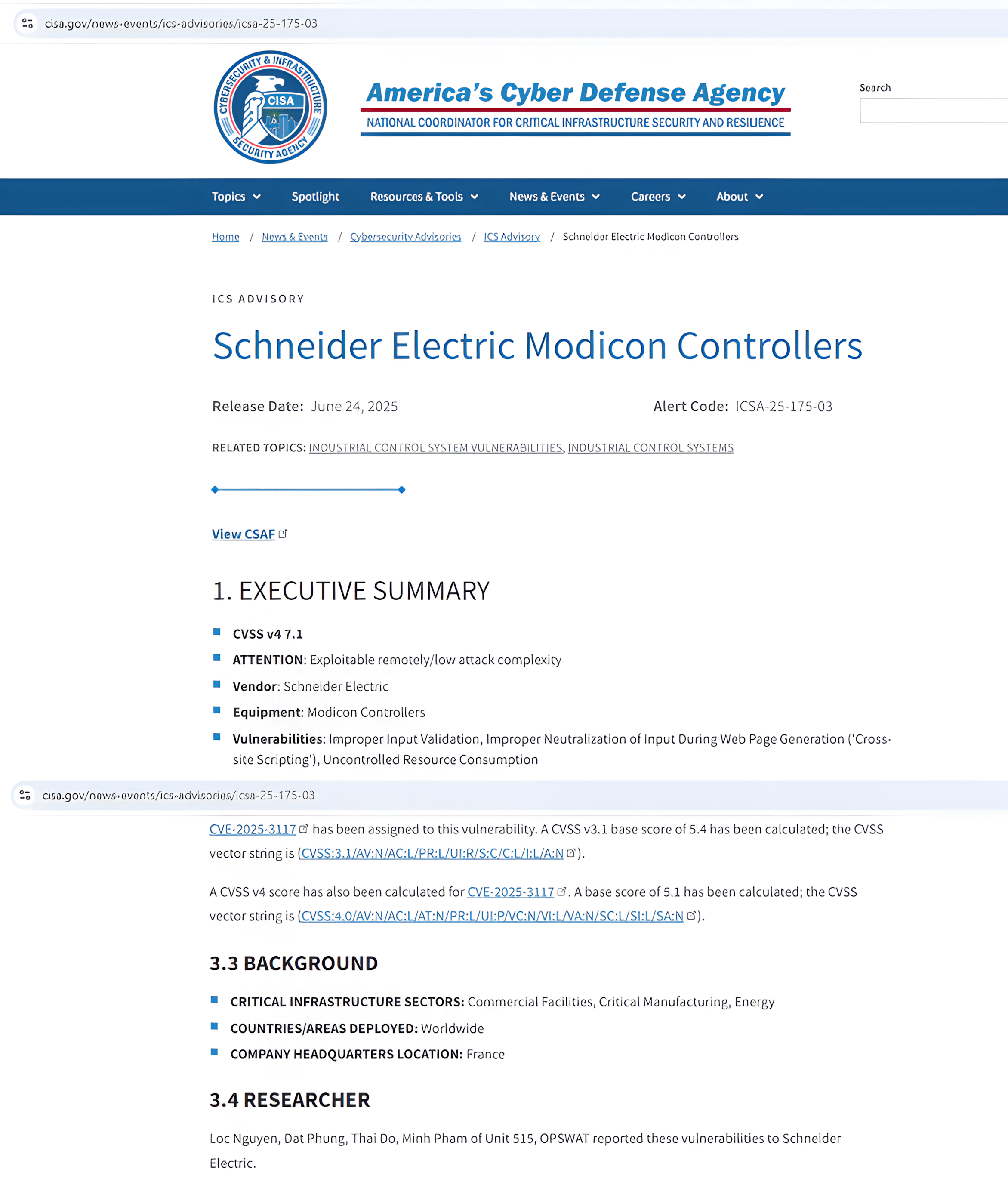

Sorumlu ifşa uygulamalarına ve OPSWAT'ın endüstriyel sistemlerin güvenliğini sağlama taahhüdüne uygun olarak, Unit 515 tüm bulguları derhal Schneider Electric'e bildirdi. Açıklamamızın ardından Schneider Electric daha fazla araştırma yaptı ve Mayıs ve Haziran 2025'te yayınlanan, bu riskleri gidermeyi ve ürün serisini korumayı amaçlayan güvenlik önerileri ve ürün yazılımı yamaları ile yanıt verdi.

Yayınlanan ilk güvenlik açığı olan CVE-2025-2875, Mayıs 2025'te Schneider Electric'in resmi danışmanlığı ve düzeltme kılavuzuyla birlikte açıklandı.

Daha sonra, Haziran 2025'te Schneider Electric, Unit 515 tarafından keşfedilen kalan güvenlik açıklarını ele alan ek tavsiyeler yayınladı. Bu CVE'ler şunları içerir:

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

Bu bulgular, endüstriyel kontrol sistemlerinin korunmasında proaktif güvenlik değerlendirmelerinin ve güvenli tasarım ilkelerinin kritik rolünün altını çizmektedir. OPSWAT , operasyonel ortamlarda bir tehdit oluşturmadan önce güvenlik açıklarını erken ortaya çıkarmak ve düzeltmek için tedarikçiler ve varlık sahipleri ile işbirliği yapmaya devam etmektedir.

Schneider Electric Cihazlarında Tanımlanan CVE'lere Teknik Genel Bakış

Schneider Electric ile yakın koordinasyon içinde olan OPSWAT , operasyonel teknoloji (OT) ortamlarındaki siber güvenlik risklerinin hassas doğasının farkındadır. Kötü niyetli istismara yardımcı olmaktan kaçınmak ve Schneider Electric müşterilerini korumak için OPSWAT , istismar kodunu veya güvenlik açıklarının derin teknik ayrıntılarını kamuya açıklamamayı tercih etmiştir.

Aşağıda Birim 515 tarafından keşfedilen güvenlik açıklarının üst düzey bir özeti yer almaktadır:

CVE-2025-3898 ve CVE-2025-3116 - Uygunsuz Girdi Doğrulaması (Yüksek Önem Derecesi)

Bu güvenlik açıkları, giriş verilerinin yetersiz doğrulanmasından kaynaklanır ve etkilenen cihazlarda Hizmet Reddi (DoS) durumuna izin verebilir. Kimliği doğrulanmış bir saldırgan, denetleyiciye hatalı biçimlendirilmiş gövde içeriğine sahip özel olarak hazırlanmış bir HTTPS isteği göndererek bir çökmeyi veya beklenmedik bir davranışı tetikleyebilir.

- CVE-2025-3898 etkilendi:

- Modicon M241/M251 (5.3.12.51'den önceki ürün yazılımı sürümleri)

- Modicon M262 (5.3.9.18'den önceki sürümler)

- CVE-2025-3116 etkilendi:

- Modicon M241/M251 (5.3.12.51'den önceki sürümler)

- Modicon M258 ve LMC058'in tüm versiyonları

CVE-2025-3112 - Kontrolsüz Kaynak Tüketimi (Yüksek Önem Derecesi)

CVSS v4.0 puanı 7.1 olan bu güvenlik açığı, kimliği doğrulanmış bir saldırganın HTTPS isteklerindeki Content-Length başlığını manipüle ederek sistem kaynaklarını tüketmesine ve hizmet reddi durumuna yol açmasına neden olabilir.

- Etkilenen cihazlar:

- Modicon M241/M251 (5.3.12.51'den önceki sürümler)

CVE-2025-3899, CVE-2025-3905 ve CVE-2025-3117 - Web Sayfası Oluşturma Sırasında Girdinin Uygun Olmayan Şekilde Etkisizleştirilmesi (Orta Önem Derecesi)

Bu istemci tarafı güvenlik açıkları, web arayüzünde kullanıcı girdisinin uygunsuz şekilde nötralize edilmesini içermekte ve Siteler Arası Komut Dosyası (XSS) saldırılarına izin vermektedir. Kimliği doğrulanmış bir saldırgan kötü niyetli komut dosyaları enjekte ederek kurbanın tarayıcısındaki verilerin gizliliğini ve bütünlüğünü tehlikeye atabilir.

- CVE-2025-3899, CVE-2025-3905 ve CVE-2025-3117 etkiler:

- Modicon M241/M251 (5.3.12.51'den önceki sürümler)

- CVE-2025-3905 ve CVE-2025-3117 ek olarak etkiler:

- Modicon M258 ve LMC058'in tüm versiyonları

- CVE-2025-3117 ayrıca etkiler:

- Modicon M262 (5.3.9.18'den önceki sürümler)

İyileştirme

Schneider Electric Modicon M241/M251/M262/M258/LMC058 PLC cihazlarını kullanan kuruluşların, bu güvenlik açığını gidermek için Schneider Electric tarafından sağlanan ve burada bulunan resmi kılavuzu takip etmelerini şiddetle tavsiye ederiz:Schneider Güvenlik Danışmanlığı Belgesi

Bu güvenlik açıklarını etkili bir şekilde azaltmak için kuruluşlar, aşağıdakileri içeren kapsamlı bir derinlemesine savunma stratejisi benimsemelidir:

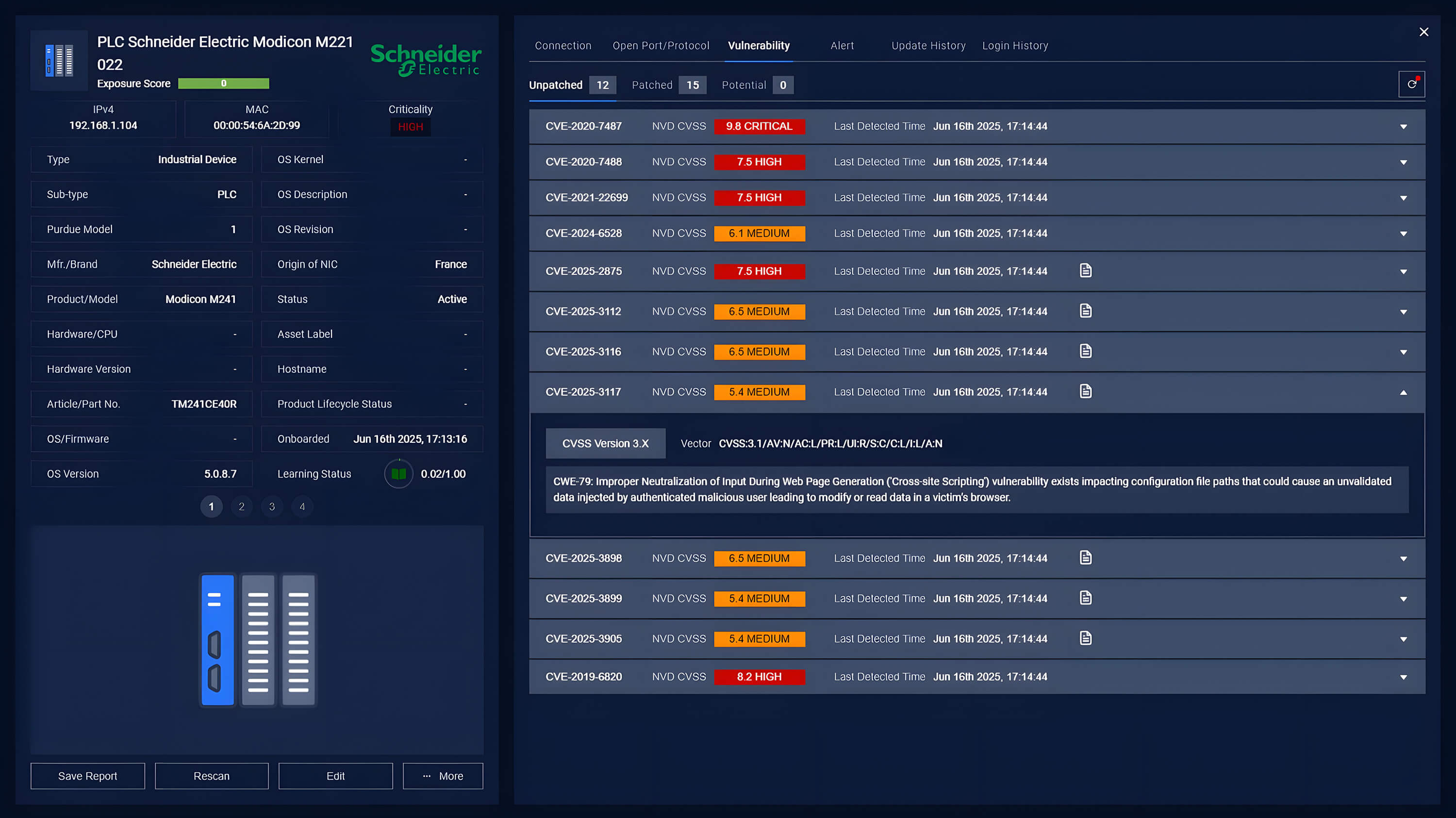

- Sürekli CVE taraması ve düzeltme yoluyla güvenlik açığı Vulnerability detection :Ağları güvenlik açıklarına karşı düzenli olarak taramak ve düzeltme uygulamak (mümkünse en iyisi aygıt yazılımı yaması ile)

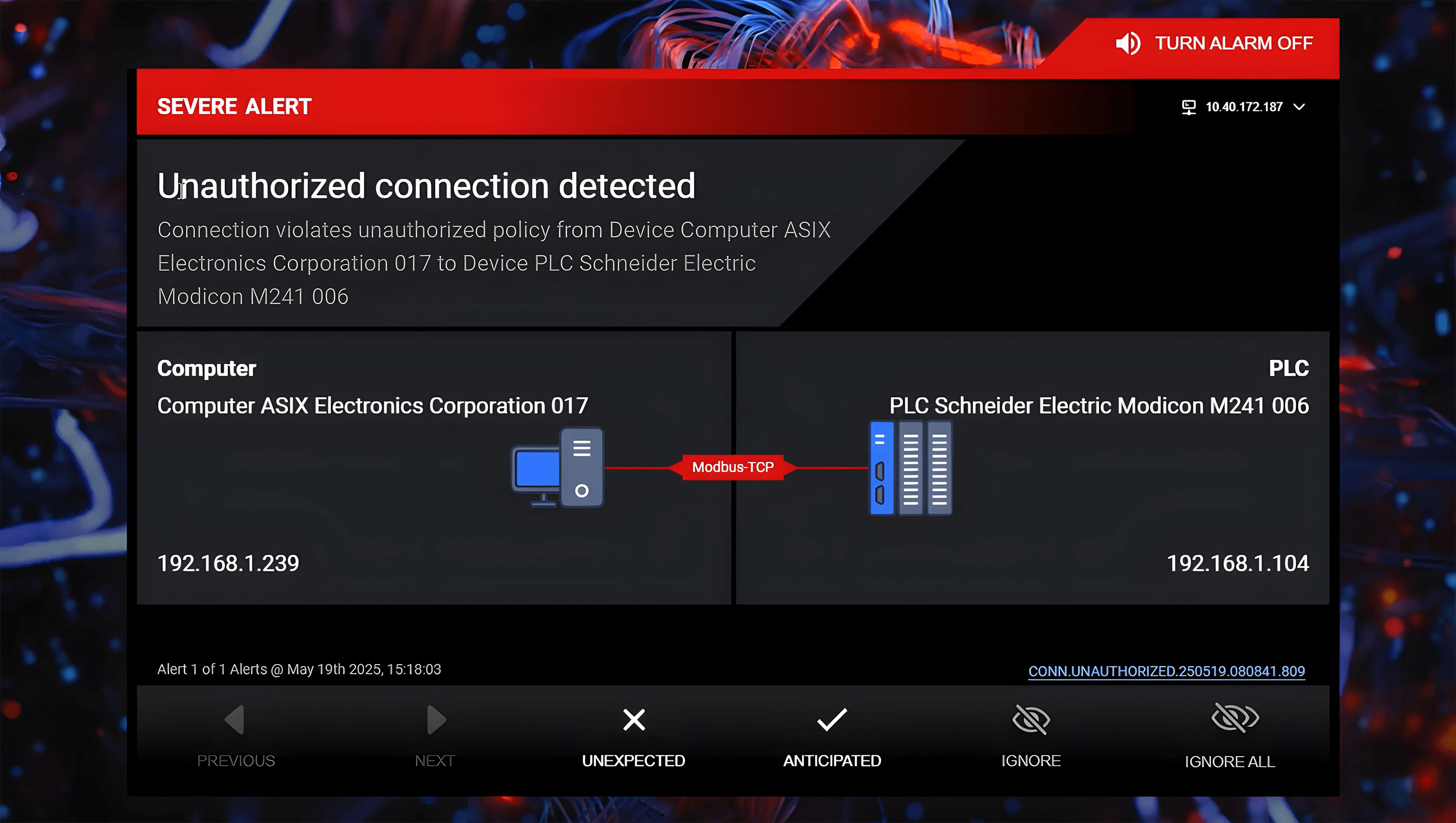

- Anormal davranışlar için izleme:Schneider Modion M241 PLC ile iletişim sıklığındaki olağandışı artışların işaretlenmesi, bu da devam eden bir yetkisiz veri sızma girişimine işaret edebilir.

- Yetkisiz cihaz bağlantılarının tanımlanması: Sistem, sahte/yetkisiz bir cihaz PLC'ye bağlandığında bunu tespit etmelidir.

- Ağ segmentasyonu:Etkilenen cihazların izole edilmesi, saldırıların yanal olarak yayılmasını önlemeye yardımcı olabilir ve böylece etkiyi en aza indirir.

- İzinsiz Girişi Önleme:PLC'ye gelen kötü niyetli/onaysız komutları anında tespit eder ve engeller, ardından PLC'nin normal çalışmasını etkin bir şekilde korur

OPSWAT'ınMetaDefender OT SecurityCVE'leri tespit ederek, olağandışı davranışlar için ağı sürekli izleyerek ve yetkisiz bağlantıları belirleyerek bu ihtiyaçları karşılar. Yapay zeka kullanarak normal trafik düzenlerini öğrenir, temel davranışları belirler ve anormallikleri uyarmak için politikalar uygular. Bu, potansiyel tehditlere anında ve bilinçli yanıtlar verilmesini sağlar. Ek olarak, MetaDefender OT Security kontrolörler için benzersiz merkezi ve entegre ürün yazılımı yükseltme özelliği ile güvenlik açığının giderilmesine olanak tanır.

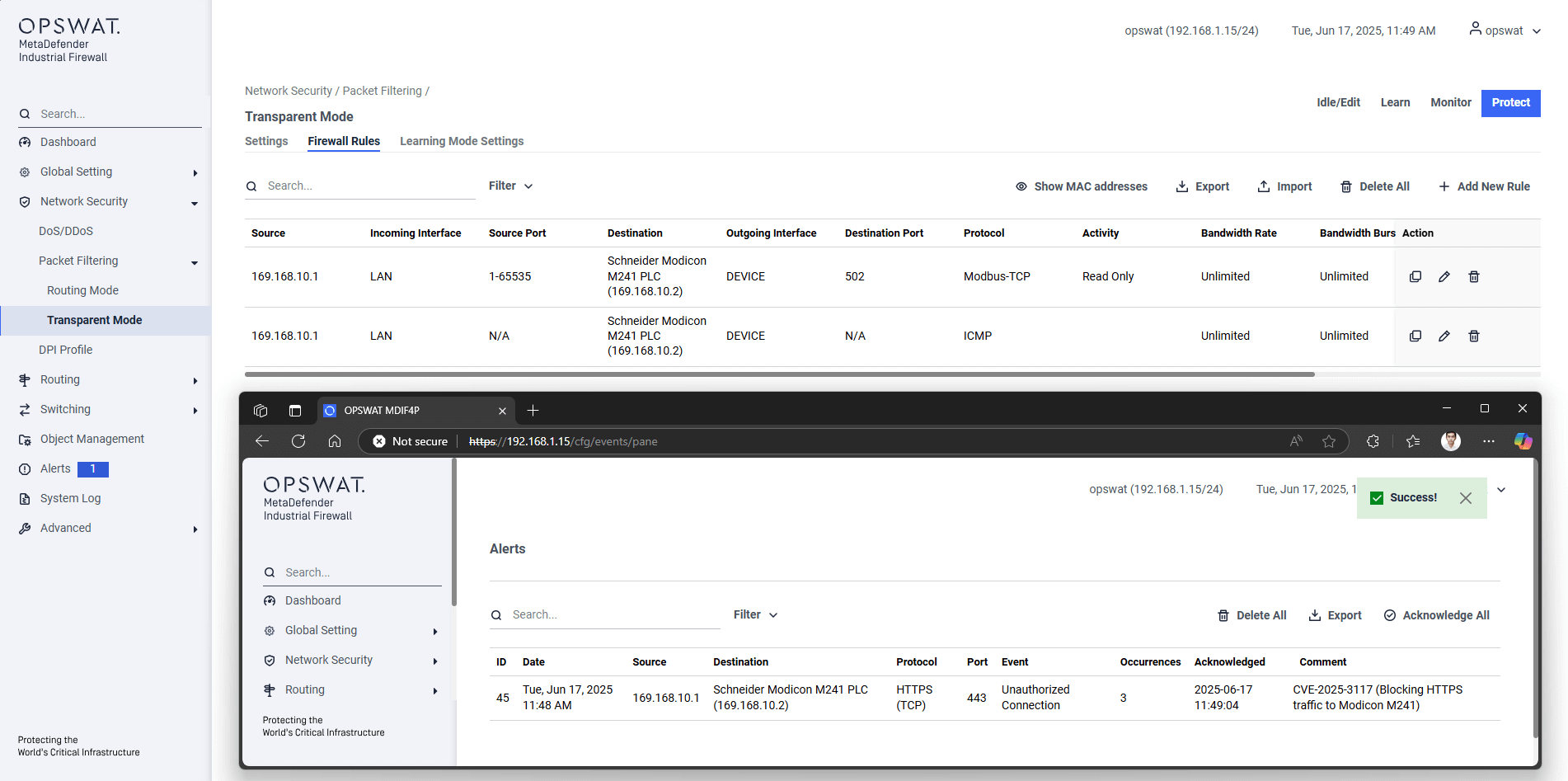

Bu CVE'lerden yararlanan bir saldırı durumunda,MetaDefender OT Securityile entegre olurMetaDefender Industrial Firewallbelirlenen kurallara göre şüpheli iletişimleri tespit etmek, uyarmak ve engellemek için. MetaDefender Industrial Firewall düzenli trafik modellerini öğrenmek ve yetkisiz bağlantıları önlemek için politikaları uygulamak için yapay zeka kullanır.

Önlemenin ötesinde, OPSWAT'ınMetaDefender OT SecurityAyrıca, sürekli varlık görünürlüğü ve güvenlik açığı değerlendirmesi yoluyla kuruluşların istismar belirtilerini gerçek zamanlı olarak izlemelerini sağlar. Platformumuz, gelişmiş varlık envanteri keşfi ve takibi, güvenlik açığı değerlendirmesi ve yama yeteneklerinden yararlanarak proaktif tehdit tespiti sağlar ve hızlı, etkili düzeltme eylemlerini kolaylaştırır.