CI/CD Güvenliği nedir?

CI/CD güvenliği, güvenlik uygulamalarının ve önlemlerinin sürekli entegrasyon ve sürekli teslimat (CI/CD) boru hattı boyunca dağıtılmasıdır. Kod değişikliklerinin geliştirme aşamasından dağıtım aşamasına kadar bütünlüğünü, güvenliğini ve güvenilirliğini sağlamak için yazılım geliştirmede kullanılan otomatik süreçleri korumaya odaklanır.

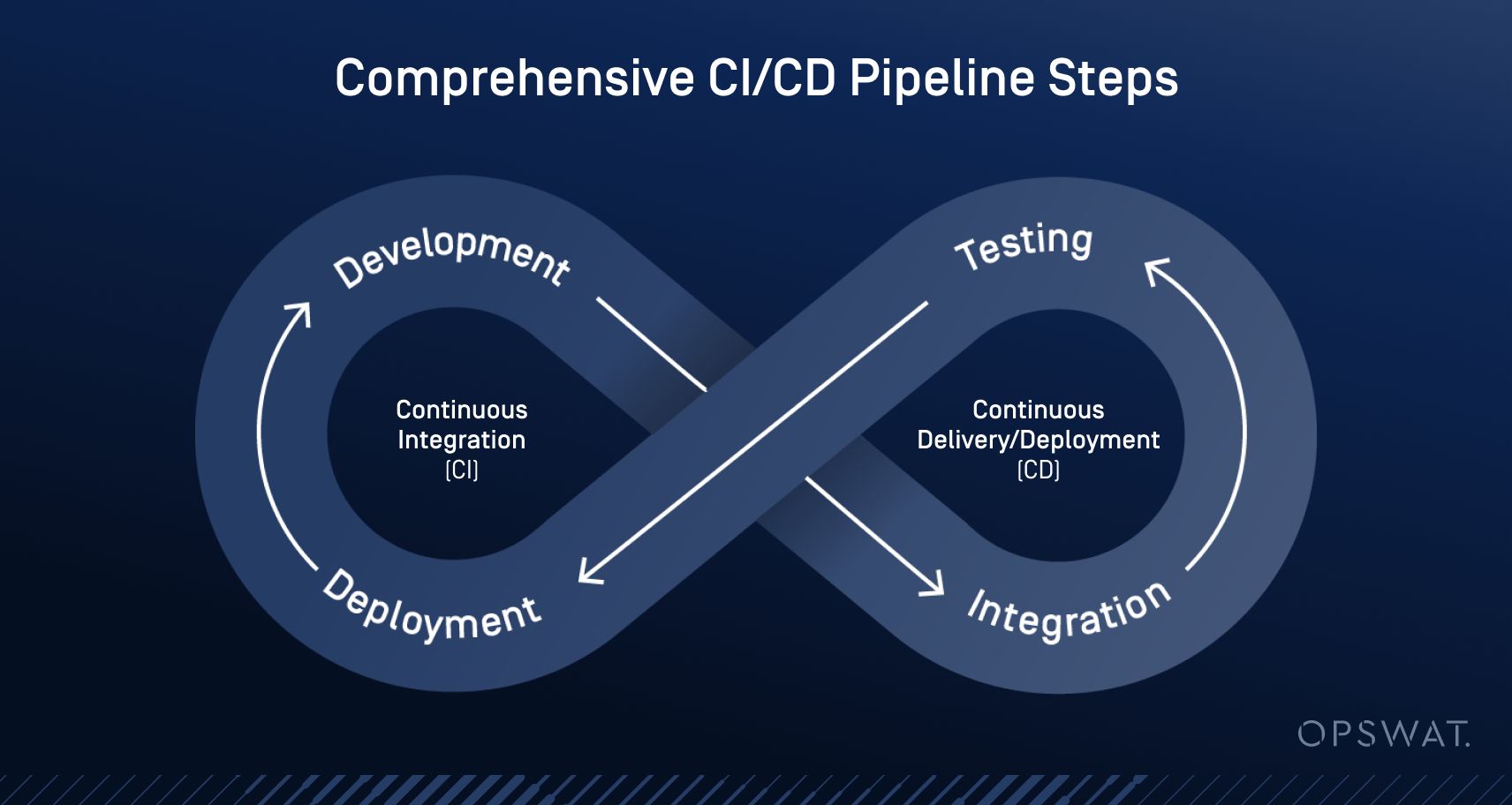

Sürekli Entegrasyon (CI), kodun sık sık merkezi bir depoda birleştirilmesini ve test, geliştirme ve depo yönetimi gibi uygulama oluşturma görevlerini otomatikleştirmek için üçüncü taraf araçların entegre edilmesini içerir. Sürekli Teslimat/Dağıtım (CD), bu değişikliklerin üretime veya diğer ortamlara dağıtımını otomatikleştirerek bunu genişletir.

CI/CD etkili bir şekilde uygulandığında geliştirme hızını, tutarlılığı ve teslimat güvenilirliğini artırır. Ancak uygun güvenlik kontrolleri olmadan bu işlem hatları güvenlik açıklarına yol açabilir, hassas verileri açığa çıkarabilir ve uygulama bütünlüğünü tehlikeye atabilir.

Etkili CI/CD güvenliği, kod değişikliklerinin güvenli olmasını, erişimin kontrol edilmesini ve tüm yazılım geliştirme yaşam döngüsünün (SDLC) potansiyel tehditlere ve kötü niyetli faaliyetlere karşı korunmasını sağlar.

CI/CD Pipeline Açıklaması

CI/CD işlem hattı, eklenen özellikler, yaşam kalitesi iyileştirmeleri veya güvenlik ve hata düzeltmeleri olabilecek yeni kodun mevcut bir kod tabanına entegrasyonunu ve dağıtımını kapsar. Çoğu kuruluş için sağlam bir CI/CD işlem hattı aşağıdaki adımların çoğunu veya tamamını içerir:

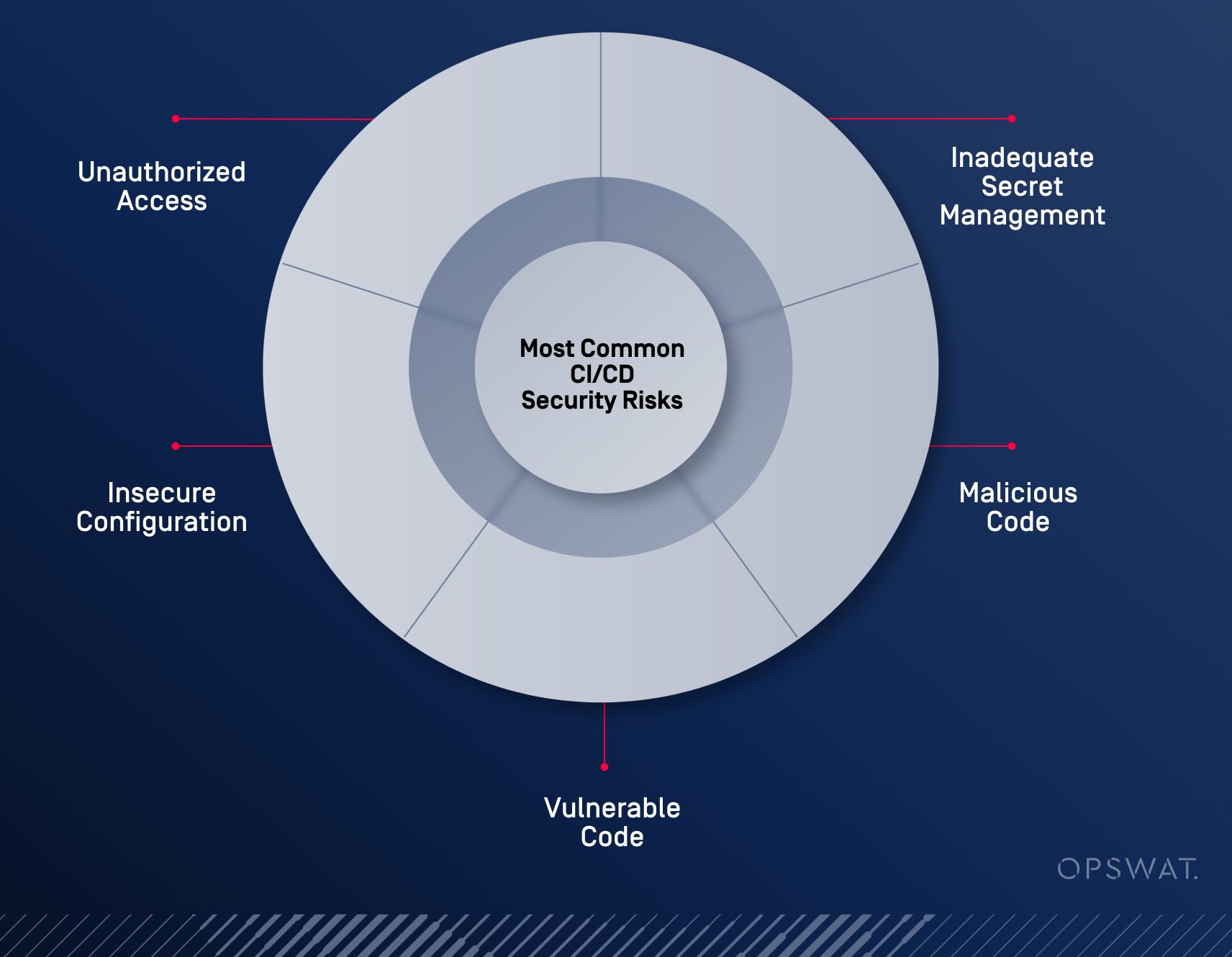

CI/CD Güvenlik Boru Hattı Riskleri

Uygun güvenlik önlemleri olmadan kolaylaştırılmış bir CI/CD işlem hattına sahip olmak, tehdit aktörlerinin tüm kod tabanını tehlikeye atmak için bu süreçteki adımlardan yararlanabileceği anlamına gelir. En yaygın CI CD güvenlik risklerinden bazıları şunlardır:

CI/CD işlem hattına erişim sağlayan yetkisiz kişiler kötü amaçlı kod enjekte edebilir veya hassas bilgilere erişebilir.

API anahtarları ve şifreleri gibi gizli bilgilerin kötü kullanımı yetkisiz erişime ve veri ihlallerine yol açabilir.

Bağımlılıklar veya doğrudan kod ekleme yoluyla kötü amaçlı kod eklenmesi, uygulamayı ve verilerini tehlikeye atabilir.

Kod tabanındaki güvenlik açıklarının yanı sıra üçüncü taraf bileşenler tarafından sunulan güvenlik açıkları, tespit edilmediği ve ele alınmadığı takdirde saldırganlar tarafından istismar edilebilir.

Yanlış yapılandırılmış CI/CD araçları ve ortamları, saldırılar ve veri sızıntıları için yollar açabilir.

CI/CD sürecinin korunmaması sonucunda ortaya çıkabilecek çok sayıda olumsuz sonuç vardır:

- Güvenliği ihlal edilmiş bir CI/CD sunucusu, kötü amaçlı yazılımın üretim ortamında dağıtılmasına yol açar.

- Kaynak kodundaki sabit kodlanmış kimlik bilgileri nedeniyle hassas verilere yetkisiz erişim ve verilerin açığa çıkması.

- Korumasız bir üçüncü taraf bağımlılığı aracılığıyla kötü amaçlı kodun enjekte edilmesi, tedarik zinciri saldırısıyla sonuçlanır.

OWASP İlk 10

Open Web Application Security Project (OWASP) Top 10, kapsamlı araştırma ve anketlerden elde edilen en yaygın web uygulaması güvenlik risklerinin kapsamlı bir listesidir. Düzenli olarak güncellenen bu liste, güvenli web uygulaması geliştirme konusunda bir endüstri ölçütü olarak kabul edilmektedir. Temel riskler şunları içerir:

Son derece yapılandırılabilir uygulama sunucuları, çerçeveler ve bulut altyapısı, aşırı geniş izinler, değiştirilmemiş güvensiz varsayılan değerler veya aşırı açık hata mesajları gibi güvenlik yanlış yapılandırmalarına sahip olabilir ve saldırganlara uygulamaları tehlikeye atmak için kolay yollar sağlar.

Kimlik doğrulama ve erişim kısıtlamalarının kötü uygulanması, saldırganların kısıtlı kaynaklara kolayca erişmesine izin verebilir. Yetkisiz kullanıcılar hassas dosyalara, sistemlere veya kullanıcı ayrıcalık ayarlarına erişim elde edebilir.

Bu saldırılar, SQL enjeksiyonu, OS komut enjeksiyonu ve Çapraz Site Komut Dosyası (XSS) gibi tehlikeye atılmış verileri kabul eden web uygulamalarındaki güvenlik açıklarından yararlanır. Saldırganlar girdi alanlarına kötü amaçlı kod enjekte ederek yetkisiz komutlar çalıştırabilir, hassas veritabanlarına erişebilir ve sistemleri kontrol edebilir.

Zayıf kriptografik anahtarlar, eski algoritmalar veya sabit kodlanmış parolalar gibi sorunlar hassas verilerin açığa çıkmasına neden olabilir.

2021 OWASP Top Ten'e eklenen bu kategori, sadece zayıf veya kusurlu uygulamalardan ziyade temel tasarım kusurlarına ve etkisiz kontrollere odaklanmaktadır.

CI/CD Güvenlik Zorlukları

Geliştiriciler, SDLC ve CI CD süreçleri boyunca çeşitli kritik güvenlik zorluklarıyla karşılaşırlar.

Gizli bilgilerin ve hassas verilerin görünürlüğünün ve farkındalığının olmaması, hassas bilgilerin paylaşılması ve izlenmesiyle ilgili sorunlara yol açabilir. Etkili gizli bilgi yönetimi API anahtarları, parolalar ve sertifikalar gibi gizli bilgilerin güvenli bir şekilde saklanmasını ve işlenmesini içerir. Bu bilgilere sık sık erişme ve saklama ihtiyacı, tehdit aktörleri için potansiyel bir saldırı vektörü oluşturur.

Geliştiriciler ayrıca, dışarıdan müdahale ile veya içeriden kötü niyetli davranan ya da kimlik bilgileri çalınan ve kötüye kullanılan çalışanlar tarafından enjekte edilebilen kötü niyetli kodların beklenmedik varlığıyla da mücadele etmelidir. Bu kod doğrulanmamış kaynaklardan veya güncel olmayan üçüncü taraf bağımlılıklarından da kaynaklanabilir.

Kod tabanındaki ve bağımlılıklardaki bilinen güvenlik açıklarının sürekli olarak izlenmesi ve taranması çok önemlidir. Tehdit aktörleri, kötü amaçlı kodları yaymak için bu yamalanmamış güvenlik açıklarından faydalanabilir.

Son olarak, kaynak kodun kendisi de yetkisiz erişim ve tahrifat tehdidi altında olabilir. Düzenli denetimler ve kaynak kodu yönetiminde en iyi uygulamalara bağlılık olmadan, kod tabanının bütünlüğü ve güvenliği tehlikeye girebilir.

CI/CD Pipeline için Secure

CI/CD sürecinde bu zorlukların üstesinden gelmek için geliştiricilerin aşağıdakiler de dahil olmak üzere sağlam güvenlik önlemleri uygulaması gerekir:

CI/CD Güvenlik En İyi Uygulamaları nelerdir?

Güvenlik önlemleri kritik öneme sahip olsa da, geliştiriciler CI/CD güvenlik önlemlerinin mümkün olduğunca etkili bir şekilde uygulanmasını sağlamak için SDLC boyunca devam eden uygulamaları da benimsemelidir.

Güvenlik açığı riskini azaltmak için bağımlılıkları güncel tutun. Bağımlılık güncellemelerini otomatikleştirmek için Dependabot ve Renovate gibi araçları kullanın.

Potansiyel riskleri belirlemek ve ele almak için CI/CD işlem hattında düzenli güvenlik denetimleri gerçekleştirin. Güvenlik denetimleri, uyumluluğun sürdürülmesine ve güvenlik önlemlerinin etkinliğinin sağlanmasına yardımcı olur.

CI/CD Güvenliği En Çok Nerede Kritik?

CI/CD güvenlik hatları söz konusu olduğunda, en çok hangi süreçler ve ekipler etkileniyor? Bu hususun anlaşılması, güvenlik iyileştirmelerinin ve kaynakların doğru ekiplere tahsis edilmesini sağlamak için kritik önem taşır.

Güvenlik uygulamalarının DevOps sürecine entegre edilmesi güvenli bir geliştirme yaşam döngüsü sağlar. DevSecOps, CI/CD boru hattının her aşamasında güvenliğin önemini vurgular.

Yazılım tedarik zincirinin güvenlik açıklarından ve tehditlerden korunması, üçüncü taraf bağımlılıklarının incelenmesini ve tüm tedarik zinciri için güvenlik kontrollerinin uygulanmasını içerir.

Projenizi CI/CD Güvenliği ile Koruyun

Yazılım bütünlüğünü korumak, yetkisiz erişimi önlemek ve yazılım geliştirme ve dağıtımıyla ilişkili riskleri azaltmak için CI/CD işlem hatlarında güvenliği sağlamak çok önemlidir. Kuruluşlar kapsamlı, çok katmanlı CI/CD güvenlik uygulamalarını hayata geçirerek ve güvenli CI/CD araçları kullanarak CI/CD süreçlerini koruyabilir ve güvenli yazılımlar sunabilir. Etkili CI/CD güvenlik önlemleri, yazılımın güvenilirliğini ve güvenilirliğini artırarak hem işlevsel hem de güvenlik gereksinimlerini karşılamasını sağlar.

OPSWAT'ın MetaDefender Software Supply Chain 'nin tüm tedarik zincirini nasıl güvence altına alarak projeniz için kapsamlı koruma sağladığını öğrenin.

SSS

CI/CD güvenliği nedir?

CI/CD güvenliği, güvenlik uygulamalarının ve önlemlerinin sürekli entegrasyon ve sürekli teslimat (CI/CD) boru hattı boyunca dağıtılmasıdır. Kod değişikliklerinin geliştirme aşamasından dağıtım aşamasına kadar bütünlüğünü, güvenliğini ve güvenilirliğini sağlamak için yazılım geliştirmede kullanılan otomatik süreçleri korumaya odaklanır.

CI/CD boru hattı neleri içerir?

CI/CD işlem hattı, eklenen özellikler, yaşam kalitesi iyileştirmeleri veya güvenlik ve hata düzeltmeleri olabilecek yeni kodun mevcut bir kod tabanına entegrasyonunu ve dağıtımını kapsar. Çoğu kuruluş için sağlam bir CI/CD işlem hattı geliştirme, entegrasyon, test ve dağıtım aşamalarını içerir.

CI/CD boru hatları neden risk altında?

Uygun güvenlik önlemlerine sahip olmayan modern bir CI/CD işlem hattı, tehdit aktörlerinin yararlanabileceği boşluklar bırakır. Yaygın riskler arasında yetkisiz erişim, yetersiz sır yönetimi, kötü niyetli kod ekleme, savunmasız kod ve güvensiz yapılandırma yer alır. Bu zayıflıklar yazılımı tehlikeye atabilir ve hassas verileri açığa çıkarabilir.

En yaygın CI/CD güvenlik riskleri nelerdir?

- Yetkisiz Erişim: CI/CD işlem hattına erişim sağlayan saldırganlar kod enjekte edebilir veya bilgi çalabilir.

Yetersiz Gizli Yönetim: API anahtarlarının veya parolalarının kötü kullanımı ihlallere neden olabilir.

Kötü Amaçlı Kod: Tehdit aktörleri veya bağımlılıklar tarafından enjekte edilen kod, uygulamaları tehlikeye atabilir.

Savunmasız Kod: Yamalanmamış veya kusurlu kod istismara kapı açar.

Güvensiz Yapılandırma: Yanlış yapılandırılmış ortamlar veri sızıntılarına veya kontrol kaybına yol açabilir.

OWASP Top 10 nedir ve neden önemlidir?

OWASP Top 10, en yaygın web uygulaması güvenlik risklerinin düzenli olarak güncellenen bir listesidir. Güvenlik yanlış yapılandırması, bozuk erişim kontrolü, enjeksiyon, kriptografik hatalar ve güvensiz tasarım gibi sorunları içerir. Güvenlik sorunlarının belirlenmesi ve ele alınması için bir endüstri ölçütü olarak hizmet eder.

Geliştiriciler CI/CD'de hangi güvenlik zorluklarıyla karşılaşıyor?

Geliştiriciler genellikle gizli diziler üzerinde görünürlük eksikliği, bağımlılıklar yoluyla eklenen kötü amaçlı kodlar ve yamalanmamış güvenlik açıkları ile mücadele eder. Kaynak koda yetkisiz erişim ve uygunsuz gizli kod kullanımı riskleri artırır. Bu zorluklar, tutarlı güvenlik izleme ve güvenli geliştirme uygulamalarına duyulan ihtiyacı vurgulamaktadır.

Bir CI/CD boru hattını nasıl güvence altına alabilirsiniz?

- Sır Yönetimi: Kimlik bilgilerini saklamak için şifreli kasalar kullanın.

Otomatik Güvenlik Testleri: Güvenlik açıklarını erken tespit etmek için araçları entegre edin.

Kaynak Kodu Güvenliği: Kod incelemeleri ve erişim kontrolleri kullanın.

En Az Ayrıcalık İlkesi: Erişimi yalnızca gerekli olanlarla sınırlayın.

Ortam Güvenliği: Geliştirme ve üretim ortamlarını uygun kontrollerle izole edin.

CI/CD güvenliği için en iyi uygulamalar nelerdir?

- Üçüncü taraf bağımlılıklarını düzenli olarak güncelleyin.

CI/CD boru hattının güvenlik denetimlerini gerçekleştirin.

Günlük kaydı ve uyarı sistemlerini kullanarak boru hattını tehditlere karşı izleyin.

CI/CD güvenliği en çok nerede kritiktir?

CI/CD güvenliği aşağıdaki gibi alanlarda çok önemlidir:

DevSecOps

Uygulama Güvenlik Testi

Container Güvenlik

Kod Olarak Altyapı (IaC)

Uyum ve Yönetişim

Supply Chain Security

Patch Management

Olay Müdahalesi

Mikro Hizmet Güvenliği

CI/CD işlem hatlarının güvenliğini sağlamak neden önemlidir?

CI/CD işlem hatlarının güvenliğini sağlamak, yazılım bütünlüğünü korumak, yetkisiz erişimi önlemek ve yazılım geliştirme yaşam döngüsü boyunca riskleri azaltmak için kritik öneme sahiptir. Sağlam CI/CD güvenliği, güvenli, güvenilir ve uyumlu yazılım teslimatı sağlamaya yardımcı olur.