Tespit mühendisliği, bir kuruluşun ortamındaki potansiyel güvenlik tehditlerini tespit etmek için tespit yöntemlerinin tasarlanması, uygulanması ve sürdürülmesine odaklanan bir siber güvenlik alanıdır. Sadece uyarılar oluşturmanın ötesine geçer ve tehdit davranışlarını anlamaya, IOC'leri (uzlaşma göstergeleri) tanımlamaya ve aşırı yanlış pozitifler oluşturmadan kötü niyetli faaliyetleri doğru bir şekilde tanımlayan algılama mantığı geliştirmeye yönelik stratejik bir yaklaşım içerir. Tespit mühendisliği, bir kuruluşun tehdit tespit yeteneklerini geliştirmek ve genel güvenlik duruşunu iyileştirmek için gereklidir.

Tespit mühendisleri, hassas tespit mantığı geliştirerek ve tespit mekanizmalarını sürekli olarak iyileştirerek, olaylara yönelik TTD (tespit etme süresi) ve TTR'yi (yanıt verme süresi) azaltmaya yardımcı olur. Bu proaktif yaklaşım, güvenlik ekiplerinin uyarılar üzerine hızla harekete geçebilmesini ve olası ihlalleri önleyebilmesini sağlar.

Algılama Mühendisliğinde Temel Kavramlar

- Tespit Mantığı: Bu, gözlemlenen davranışlara ve IOC'lere dayalı olarak kötü niyetli faaliyetleri belirlemek için geliştirilen belirli kuralları, sorguları ve analizleri ifade eder. Etkili tespit mantığı bir kuruluşun ortamına göre uyarlanır ve ağ trafiği, uç nokta günlükleri ve diğer hizmetler gibi çeşitli veri kaynaklarını dikkate alır.

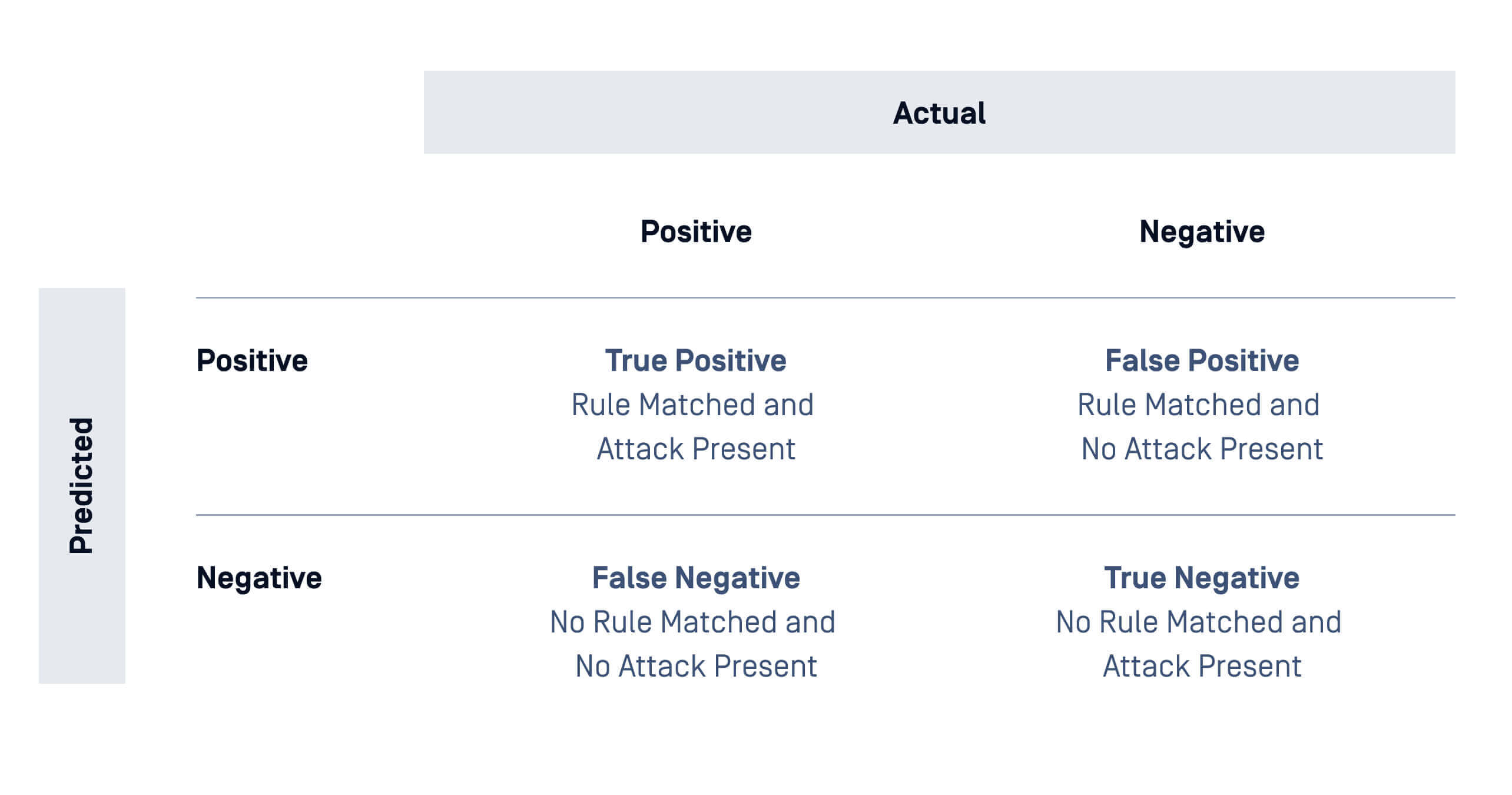

- Yanlış Pozitifler ve Yanlış Negatifler: İyi huylu bir eylem yanlışlıkla kötü niyetli olarak işaretlendiğinde yanlış pozitif, kötü niyetli bir eylem tespit edilmediğinde ise yanlış negatif oluşur. Tespit mühendisliği, doğru ve eyleme geçirilebilir uyarılar sağlamak için bu hataları en aza indirmeyi amaçlar.

- Davranışsal Analiz: Yalnızca IOC'lere dayanan statik tespit yöntemlerinin aksine, davranışsal analiz, olağandışı oturum açma süreleri veya veri sızma girişimleri gibi bir tehdide işaret edebilecek anormal davranış modellerinin izlenmesini içerir. Bu yaklaşım yeni ve gelişen tehditlerin tespit edilmesine yardımcı olur ancak önceden tanımlanmış bir "normal" davranış taban çizgisi gerektirir.

- Tehdit Avcılığı: Tehditavcılığı, şüpheli faaliyetleri belirlemek için ağlar ve sistemler arasında arama yaparak tehditleri tespit etmeye yönelik proaktif bir yaklaşımdır. Algılama mühendisleri, avlanma hipotezlerinin oluşturulmasına yardımcı olabilir ve otomatik sistemlerin gözden kaçırabileceği gizli tehditleri ortaya çıkararak gelişmiş analitik geliştirmek için algılama mantığını doğrulamak üzere tehdit avlama ekipleriyle birlikte çalışabilir.

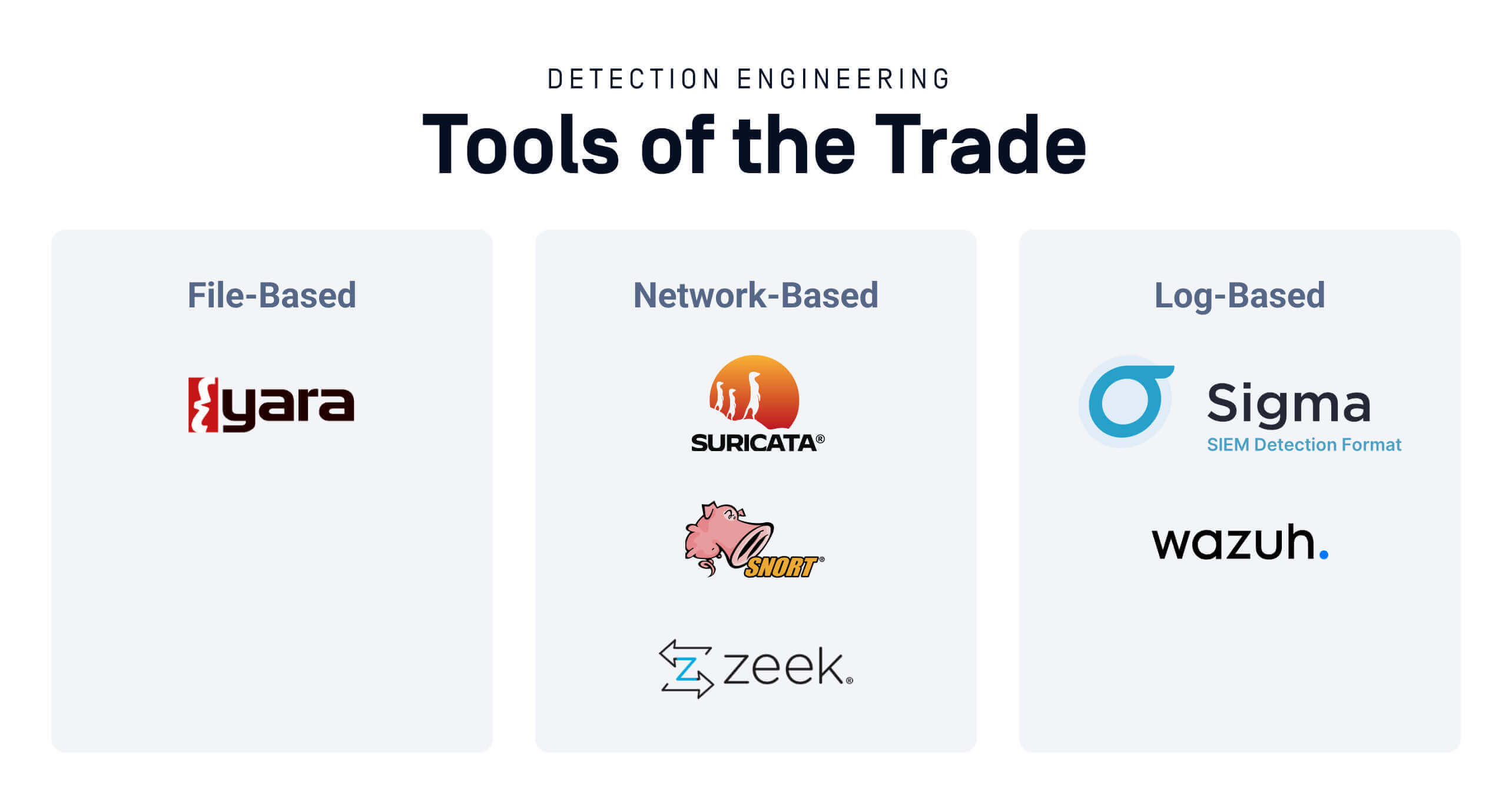

Ticaret Araçları

Tespit mühendisleri tehditleri bulmak ve bunlara yanıt vermek için çeşitli araçlar ve standartlar kullanır. Bazı araçlar dosya analizi, ağ analizi ve günlük analizi gibi farklı işlevler için optimize edilmiştir.

- Dosya tabanlı: Bu araçlar, dosya kalıpları, imzalar veya davranışlara dayalı olarak kötü amaçlı yazılımları veya şüpheli etkinlikleri tanımlamak için tasarlanmıştır.

- YARA, tespit mühendisleri tarafından dosya veya süreçlerdeki kalıplara dayalı olarak kötü amaçlı yazılımları tanımlamak ve sınıflandırmak için kullanılan bir araçtır. YARA kuralları, bir eşleşmeyi neyin oluşturduğunu tanımlayan dizeler ve koşullardan oluşur ve bu da onları tehditleri tanımlamak için güçlü bir kaynak haline getirir.

- Ağ Tabanlı: Bu araçlar şüpheli faaliyetleri veya izinsiz giriş girişimlerini tespit etmek için ağ trafiğini izler.

- Suricata: Ağ trafiğini gerçek zamanlı olarak analiz eden açık kaynaklı bir ağ saldırı tespit ve önleme sistemi (IDS /IPS). Bilinen ağ davranışlarına veya kalıplarına dayalı saldırıları tespit etmek gibi tehditleri tanımlamak için imza tabanlı kurallar kullanır. Ayrıca, ağdaki tüm faaliyetler için denetim kayıtları oluşturarak bir tür ağ uçuş kaydedicisi olarak hareket ederek ağ oturumu kod çözme ve analizi gerçekleştirebilir.

- Snort: Snort, ağ trafiğini incelemek ve bilinen saldırı imzalarına dayalı tehditleri tanımlamak için kurallar kullanan bir başka popüler açık kaynaklı IDS /IPS aracıdır.

- Zeek: Çok sayıda ilgili ağ protokolü için denetim kayıtlarını tanımlama, kodunu çözme ve oluşturma yeteneğine sahip açık kaynaklı bir ağ analitiği ve denetim motoru. Zeek, ağ protokolü analitiği için tam bir alana özgü dil sağlar ve ayrıca eklentilerin geliştirilmesi için bir dizi çerçeve ve ağ analizi görevine tehdit istihbaratı uygulamak için arayüzler sağlar.

- Günlük tabanlı: Bu araçlar, güvenlik olaylarına işaret edebilecek olağandışı kalıpları tespit etmek için sistem veya uygulama günlüklerini analiz eder ve genellikle birlikte kullanılır.

- Sigma: Günlük verilerine uygulanabilecek algılama kuralları yazmak için açık bir standart. Daha sonra farklı SIEM'lere çevrilebilen genel bir kural formatı sağlar.

- Wazuh: Günlük analizi, izinsiz giriş tespiti, dosya bütünlüğü izleme ve güvenlik açığı yönetimini entegre eden açık kaynaklı bir güvenlik izleme platformu. Çeşitli kaynaklardan gelen günlükleri izleyebilir ve önceden yapılandırılmış veya özel kurallara göre uyarılar oluşturabilir.

Yaygın Sorunlar

Ölçek ve Kaynaklar

Tespit mühendisleri kurumları her türlü tehdide karşı korumak istese de, mühendisler hem kaynaklar hem de insan gücü açısından kısıtlıdır. Hiçbir kuruluş her tehdide karşı koruma sağlayamaz ve bu nedenle tespit mühendisliği çabalarını kendi özel ortamlarına göre uyarlamaları gerekir. Bunu yapmak için kuruluşların yaklaşımlarını en savunmasız oldukları saldırı vektörlerine odaklanacak şekilde geliştirmeleri gerekir.

Burada anahtar kelime bağlamdır - bir kuruluşun endüstrileri, ürünleri, BT sistemleri ve hatta jeopolitik riskleri dikkate alınmalıdır. Yakından ilişkili bir alan olan siber tehdit istihbaratı bu bağlamların tanımlanmasına yardımcı olabilir. Yaygın yaklaşımlardan biri, bir kuruluşun sektör dikeyine odaklanmaktır. Örneğin, Amerika Birleşik Devletleri merkezli bir pazarlama şirketi Asya'daki bir enerji şirketinden farklı tehditlerle karşı karşıya kalacaktır.

Yanlış Pozitiflerin Azaltılması

Tespit mühendislerinin karşılaştığı doğal bir zorluk, analistleri yanlış pozitiflerle boğmadan tehditleri yakalayan tespit yöntemlerini tanımlamaktır. Aşağıda bu kavramı açıklayan faydalı bir grafik yer almaktadır:

Potansiyel hata oranı, tespit kurallarının dikkatli bir şekilde geliştirilmesi ve bu kuralların karmaşık ortamlarda titizlikle test edilmesiyle azaltılabilir. Kurallar bilinen tehditlerin yanı sıra uç durumlar ve iyi huylu örneklere karşı da incelenmelidir.

Örneğin, bir Microsoft Word belgesindeki kötü amaçlı makroları arayan bir algılama kuralı, normal belgelerde yanlış pozitifler oluşturmazken kötü amaçlı makroları tutarlı bir şekilde algılamalıdır.

Adlandırma Kuralları

Bir tehdit belirlendikten ve tespit kuralları tanımlanıp test edildikten sonra, bunlar SOC ekiplerinin ağları izlemek için kullandıkları araçlara entegre edilir ve genellikle diğer güvenlik ekipleriyle paylaşılır. Bu kuralların doğru bir şekilde adlandırılması ve tanımlanması, özellikle de tespit ettikleri göstergeler karmaşık veya belirsiz olduğunda zor olabilir. Burada standardizasyon önemlidir ve kuruluşlar büyük tespit kütüphanelerinin yönetimini kolaylaştırmak için organizasyon ve etiketlemeye yardımcı olan standartları belirleyebilirler.

Son Düşünceler

Tespit mühendisliği, modern siber güvenliğin temel taşıdır ve tehditleri etkili bir şekilde tespit etmek ve bunlara yanıt vermek için bir çerçeve sağlar. SOC ekiplerine ortaya çıkan tehditleri tespit etmek ve bunlara yanıt vermek için ihtiyaç duydukları bilgileri sağlayarak, tespit mühendisliği sağlam güvenlik savunmalarını sürdürmek için temel bir disiplin olmaya devam edecektir.

OPSWAT'un MetaDefender InSights Threat Intelligence ürününün siber saldırıları önleme konusunda kurumunuza nasıl kritik bir avantaj sağlayabileceğini keşfedin; hemen bir uzmanla görüşün.