Özet

CVE-2025-50154, ağ üzerinden hassas kimlik doğrulama bilgilerini açığa çıkarabilecek bir Windows Dosya Gezgini güvenlik açığıdır. Microsoft bu sorunu sahtecilik olarak sınıflandırır ve temel zayıflığı CWE-200 (Hassas Bilgilerin Açığa Çıkması) ile eşleştirir .

Etkilenen yapılandırmalarda, Windows Gezgini kısayol ile ilgili meta verileri işlerken ağ kimlik doğrulamasını başlatabilir. Referans verilen uzak hedef saldırgan tarafından kontrol ediliyorsa, saldırgan NTLM meydan okuma-yanıt materyalini ele geçirebilir. Bu, kuruluşun güvenlik denetimlerine bağlı olarak, NTLM aktarımı veya çevrimdışı parola tahmin gibi sonraki kötüye kullanımları mümkün kılabilir.

Bu blogda, OPSWAT Burs Programına katılan yüksek lisans öğrencilerinin yaptığı araştırmaya dayanarak CVE-2025-50154'ü inceliyor ve zorla NTLM kimlik doğrulama riskini azaltmak için pratik önlemler sunuyoruz.

Etki ve Risk

CVE-2025-50154, 12 Ağustos 2025 tarihinde açıklanmış olup, düzeltilmiş derleme düzeylerinden önceki birçok desteklenen Windows istemci ve sunucu sürümünü (Windows 10/11 ve Windows Server ) etkilemektedir. Güvenlik açığı CVSS v3.1 6.5 (Orta) olarak derecelendirilmiştir.

Birincil güvenlik sonucu, kimlik bilgilerinin ifşa edilmesidir: saldırgan, Explorer'ın saldırganın kontrolündeki bir uç noktaya kimlik doğrulaması yapmasını sağlayarak NTLM meydan okuma-yanıt materyalini elde edebilir. Ortama bağlı olarak, bu şu amaçlarla kullanılabilir:

• NTLM aktarımı (spoofing): aktarım korumaları bulunmadığında veya yanlış yapılandırıldığında, kurban olarak diğer hizmetlere kimlik doğrulaması yapma.

• Çevrimdışı şifre tahmin etme/kırma: yakalanan meydan okuma-yanıt materyalinden zayıf şifreleri kurtarmaya çalışmak.

Uygulanabilirlik, SMB imzalaması, NTLM kısıtlamaları, ağ segmentasyonu ve hizmet tarafı güçlendirme gibi kurumsal denetimlere büyük ölçüde bağlıdır.

Saldırı Senaryosu

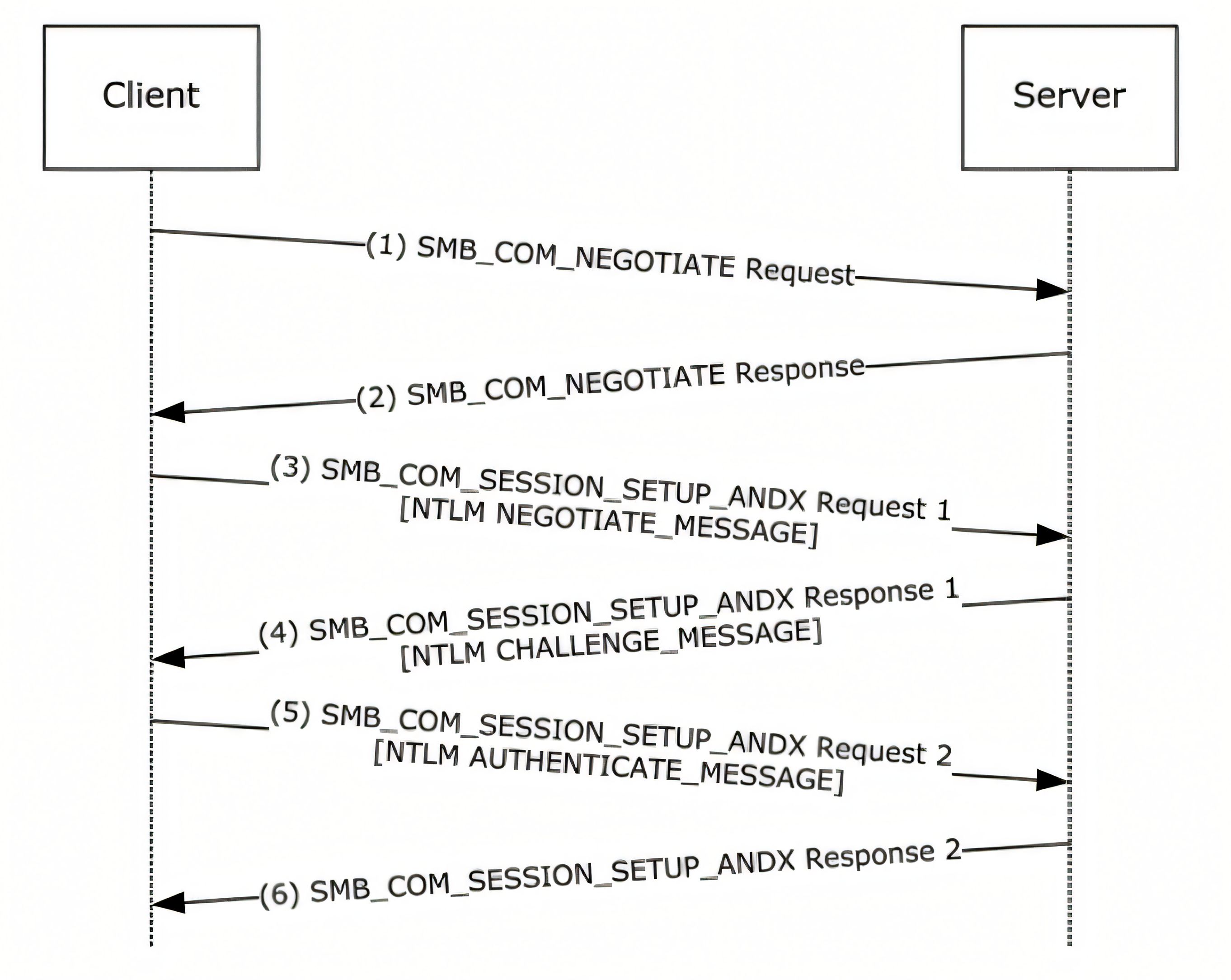

CVE-2025-50154, zorla kimlik doğrulama sorunudur. Windows Gezgini, uzak bir SMB/UNC konumuna başvuran bir kısayolu işlediğinde, normal görüntüleme veya yol doğrulama sırasında bir SMB bağlantısı başlatabilir. Sonuç olarak, uzak uç nokta, oturum kurulumu sırasında oluşturulan NTLM kimlik doğrulama değişim materyalini alabilir.

Tipik bir saldırı senaryosu şu şekildedir:

- Saldırganın hazırlık aşaması: Saldırgan, bir SMB sunucusunu kontrol eder ve kısayol tarafından referans verilen bir paylaşım hazırlar.

- Kısayol yerleştirme: Saldırganın kontrolündeki SMB yoluna yönlendiren bir .lnk dosyası, yaygın kanallar (örneğin, kimlik avı ekleri, senkronize klasörler, paylaşılan dosya depoları veya mevcut bir dayanak noktası) aracılığıyla kurbanın ortamına ulaştırılır.

- Explorer tarafından tetiklenen erişim: Kurban kısayolun bulunduğu bir dizini taradığında, Windows Explorer kısayolun meta verilerini ayrıştırır ve rutin UI işleme sürecinin bir parçası olarak uzak hedefi çözümlemeye çalışabilir.

- Örtük kimlik doğrulama: SMB oturumu kurulurken, Windows kullanıcının bağlamında (genellikle NTLM aracılığıyla) kimlik doğrulaması yapar. Kurban, kimlik doğrulama alışverişinin gerçekleşmesi için kısayol hedefini çalıştırmasına gerek yoktur.

- Yakalama sonrası sonuçlar (ortama bağlı): Ortamın denetimlerine bağlı olarak, yakalanan NTLM materyali NTLM aktarımı veya çevrimdışı parola kırma için kullanılabilir. Pratik uygulanabilirlik, SMB imzalaması, NTLM kısıtlamaları ve ağ segmentasyonu gibi faktörlerden etkilenir.

Teknik Arka Plan

Windows Gezgini ve Kısayol Oluşturma

Windows Gezgini (explorer.exe), dizin içeriğini sıralayan ve Dosya Gezgini kullanıcı arayüzünü oluşturan Windows kabuk işlemidir. Simgeleri, kaplamaları ve küçük resimleri elde etmek ve görüntülemek için Kabuk bileşenlerini (ör. simge/kaplama/küçük resim işleyicileri) çağırır.

Windows kısayolu (.lnk) basit bir metin işaretçisi değildir; hedef yolu (yerel yol veya UNC/SMB yolu), isteğe bağlı argümanlar ve çalışma dizini ile ayrı bir simge referansını depolayabilen yapılandırılmış bir meta veri biçimidir. Normal klasör taraması sırasında, Explorer kısayol meta verilerini ayrıştırarak kısayolu kullanıcı arayüzünde gösterir (örneğin, simgeyi çözümler ve hedefi doğrular). Başvurulan hedef ve ilgili meta verilere bağlı olarak, bu işlem Explorer'ın rutin görüntüleme veya yol doğrulama işleminin bir parçası olarak ağ erişimini denemesine neden olabilir.

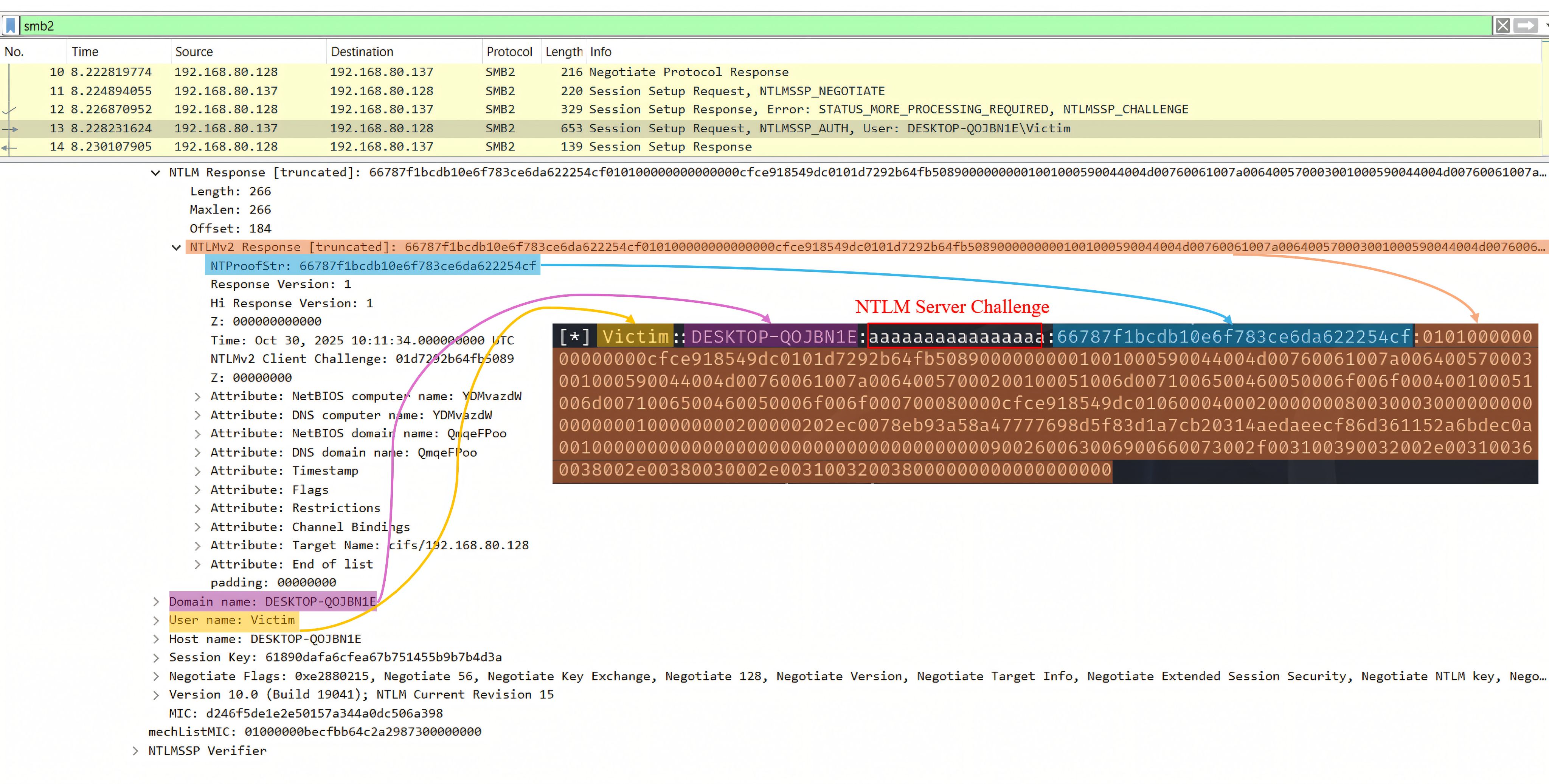

SMB üzerinden NTLM Kimlik Doğrulama

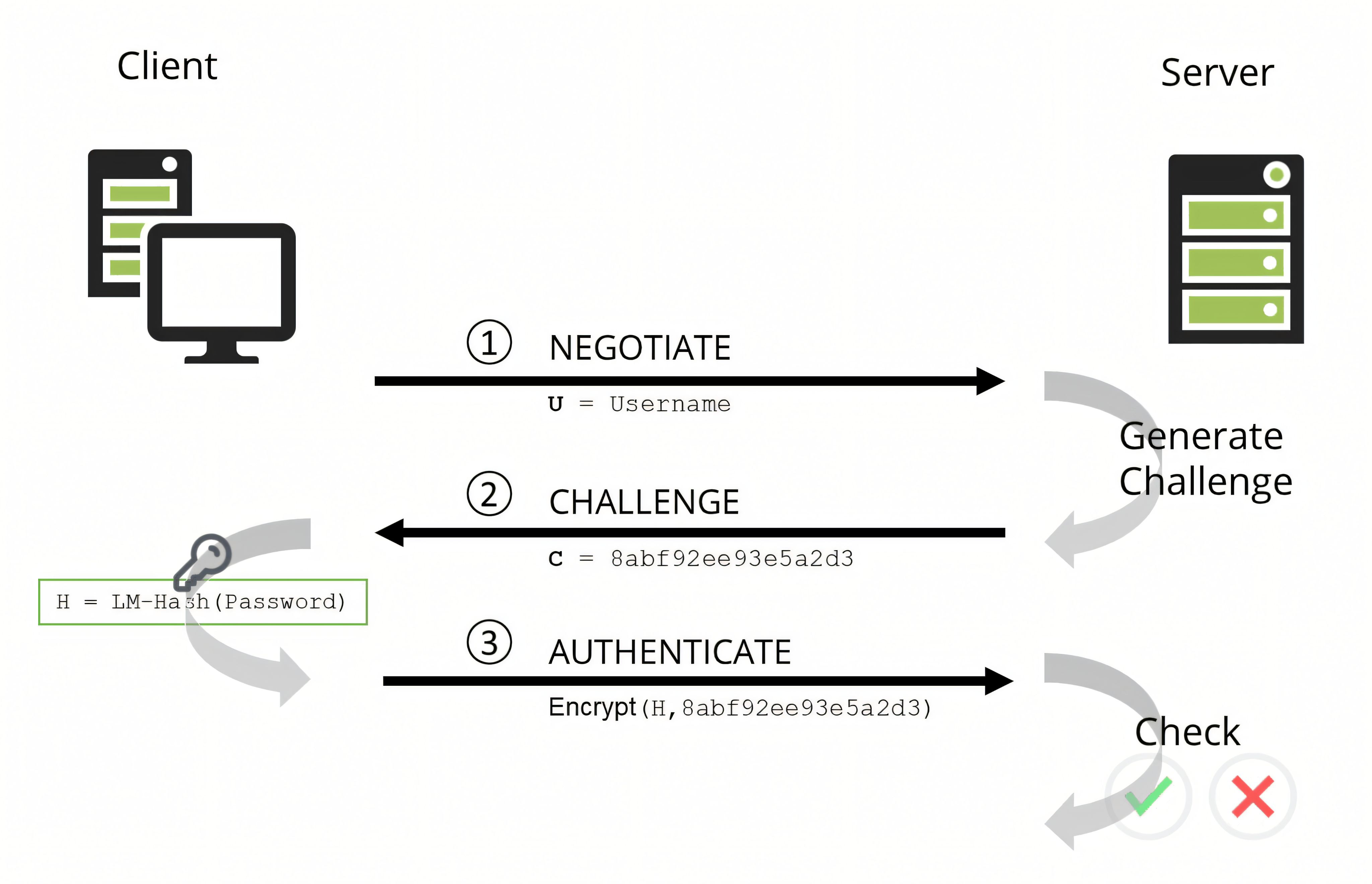

Windows dosya paylaşımında, SMB kimlik doğrulaması genellikle etki alanı ortamlarında Kerberos'u tercih eder, ancak Kerberos kullanılamadığında veya seçilmediğinde NTLM yine de kullanılabilir. NTLM bir meydan okuma-yanıt protokolüdür: istemci önce yeteneklerini bildirir, sunucu bir meydan okuma (nonce) gönderir ve istemci, düz metin şifreyi göndermeden, meydan okumadan ve kullanıcının gizli bilgisinden türetilen bir kimlik doğrulama mesajıyla yanıt verir.

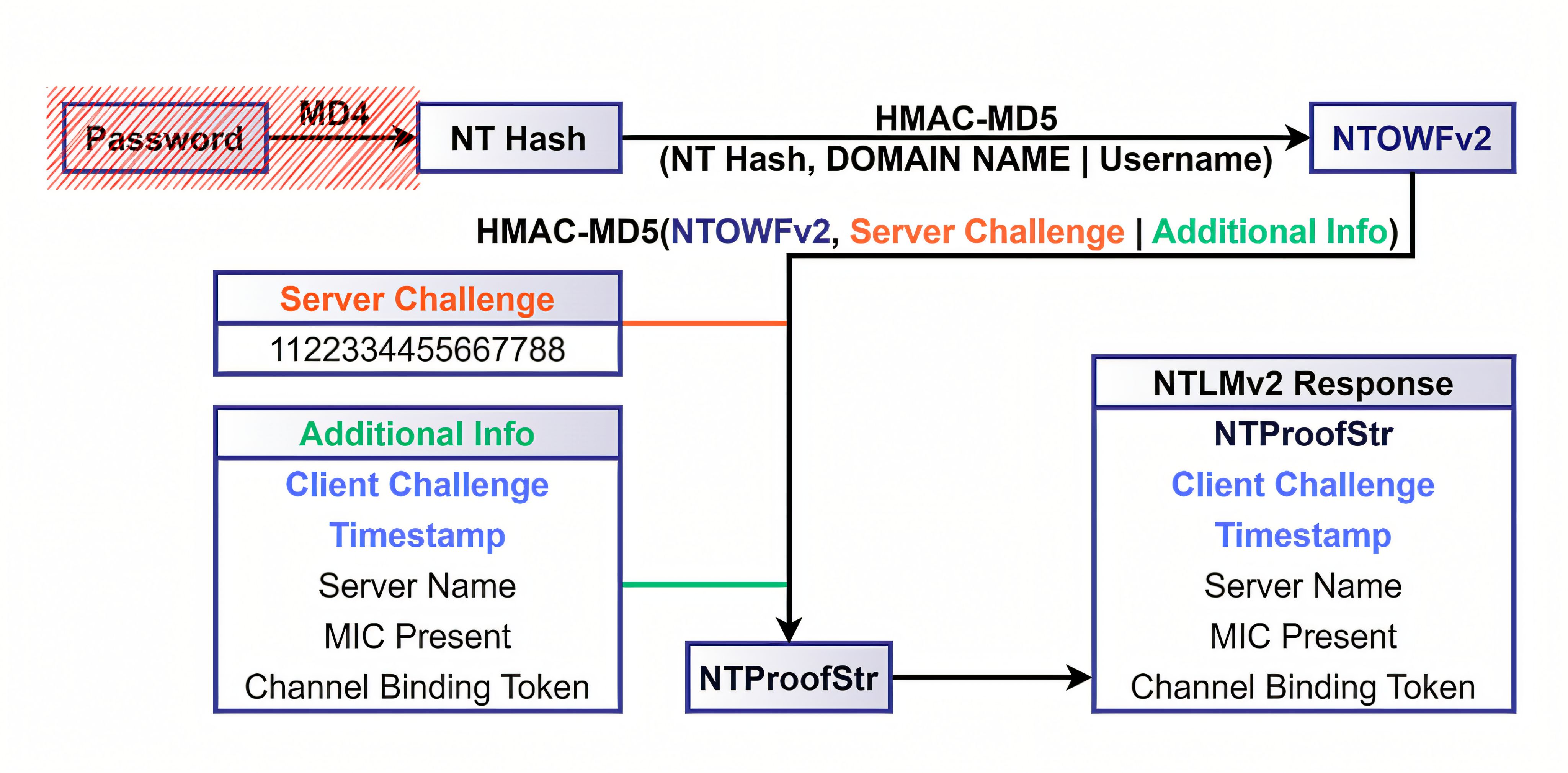

NTLM varyantları ve güvenlik durumu (NTLMv1 ile NTLMv2 karşılaştırması)

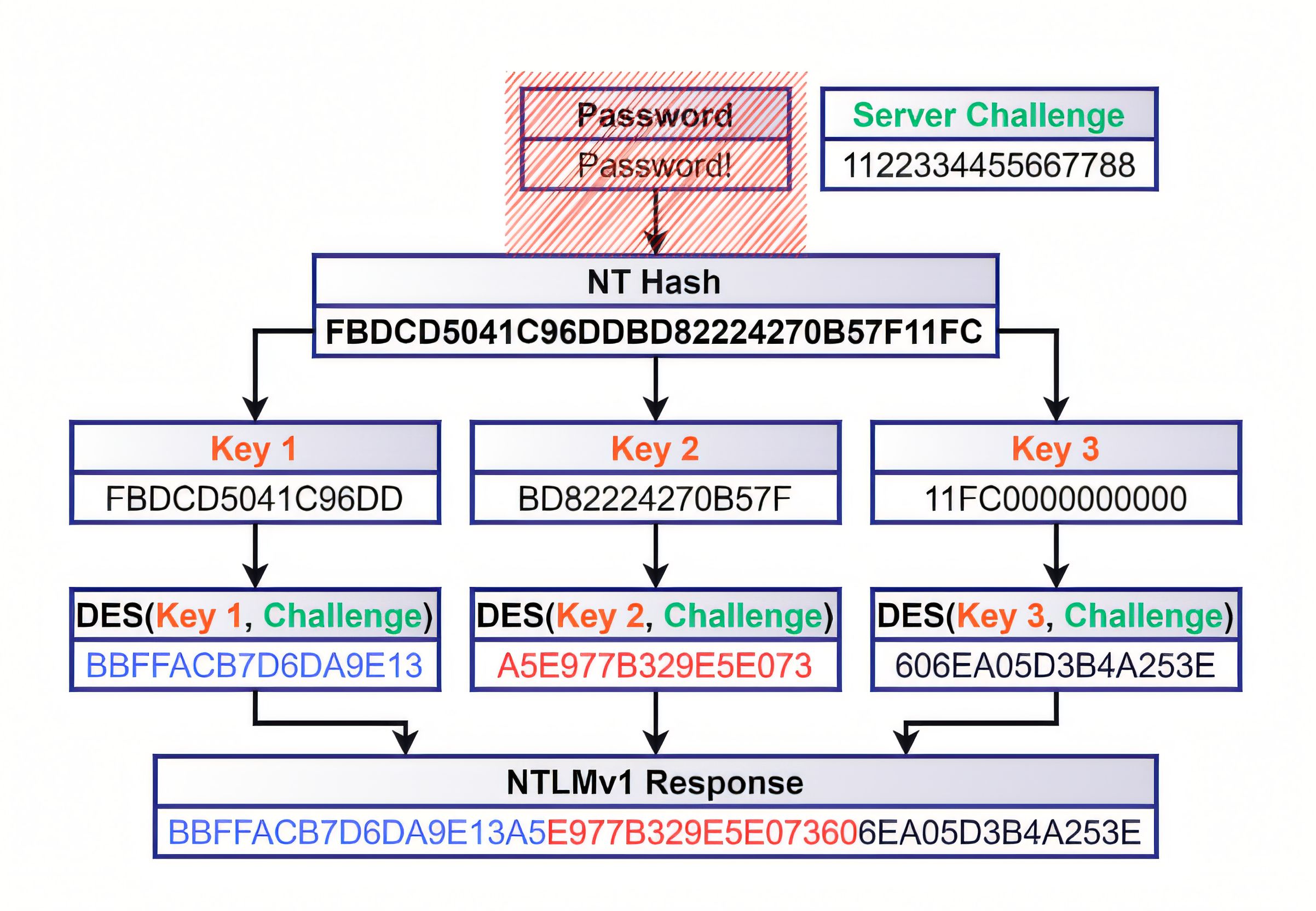

NTLM'nin birçok çeşidi vardır. Modern Windows ortamları genellikle NTLMv2'yi kullanır ve mümkün olduğunca eski LM/NTLMv1'i kullanmaktan kaçınmalıdır.

NTLMv1, birkaç önemli nedenden dolayı (zayıf şifreleme, düşük entropi anahtarları, aktarım güvenlik açığı, çevrimdışı kırılma riski vb.) güvenli olmadığı konusunda yaygın olarak kabul gördü.

Bunu iyileştirmek için Microsoft, yanıt hesaplamasını güçlendiren NTLMv2'yi tanıttı. Pratikte NTLMv2, eski DES tarzı yanıt yapısını HMAC-MD5 tabanlı bir şema ile değiştirir ve yanıta ek bağlam ekler, böylece NTLMv1'e kıyasla çeşitli çevrimdışı kurtarma tekniklerine karşı çok daha sağlam hale getirir.

NTLMv2 kullanıyor olsalar bile, kuruluşlar NTLM'yi Kerberos'a kıyasla daha yüksek riskli bir kimlik doğrulama protokolü olarak görmeli ve zorla kimlik doğrulama senaryolarının etki alanını azaltmak için derinlemesine savunma kontrolleri (ör. SMB imzalaması ve segmentasyon) uygulamalıdır.

NTLM neden sık sık hedef olmaya devam ediyor?

NTLM bir meydan okuma-yanıt protokolü olmasına rağmen, kimlik doğrulama alışverişi düşmanca ağ koşullarında doğrudan kullanılabilir olduğu için saldırganlar için cazip olmaya devam etmektedir. SMB oturumu kurulumu sırasında, uzak uç nokta, istemciyi kimlik doğrulamak için gereken kimlik doğrulama meta verilerini ve meydan okuma-yanıt değerlerini alır. Bir saldırgan, hedef uç noktayı (ör. saldırganın kontrolündeki bir SMB sunucusu) çalıştırabilir veya aktarım sırasında bağlantıyı kesebilir/sonlandırabilirse, NTLM değişim materyalini ele geçirebilir ve ortamın korumalarına bağlı olarak NTLM aktarımı veya çevrimdışı parola tahmin etme gibi devam eden kötüye kullanım girişimlerinde bulunabilir.

Windows ayrıca NTLM'yi Tek Oturum Açma (SSO) deneyimine entegre eder. Kullanıcının gizli bilglerinden elde edilen kimlik bilgileri LSASS tarafından yönetilir ve kullanıcıya tekrar tekrar sorulmadan ağ kaynaklarına (örneğin, SMB paylaşımları) kimlik doğrulaması yapmak için kullanılabilir. Bu, kullanılabilirliği artırırken, zorla kimlik doğrulama senaryoları için saldırı yüzeyini genişletir: bir .lnk kısayolu uzak bir SMB yoluna başvurduğunda, Windows Gezgini rutin kısayol işleme sırasında bir SMB bağlantısı başlatabilir ve otomatik olarak kimlik doğrulamayı müzakere edebilir.

CVE-2025-50154 bağlamında bu, NTLM kimlik doğrulama değişim materyalinin, kurbanın referans verilen hedefi yürütmeden saldırganın kontrolündeki SMB uç noktasına gönderilebileceği ve normal klasör tarama sırasında sessiz bir kimlik bilgisi ifşa yolu oluşturabileceği anlamına gelir.

Teknik Analiz

Explorer Simgesi Oluşturma ve Kısayol İşleme

Dosya Gezgini'nde bir klasör açıldığında, Gezgini dizin içeriğini numaralandırır ve kayıtlı dosya ilişkilendirmesine (genellikle dosya uzantısı tarafından belirlenir) göre her öğenin türünü belirler. Windows daha sonra, uygun kabuk işleyicisini (genellikle simge çıkarma ve görüntüleme işlemlerinden sorumlu bir COM bileşeni) bulmak için ilgili kabuk sınıfı kaydını (örneğin, kayıt defterindeki ilişkili CLSID/ProgID eşlemeleri aracılığıyla) kullanır. Gezgini, simgeyi almak ve görüntülemek için ilgili arabirimleri çağırır.

.lnk (Shell Link) dosyaları için, Explorer varsayılan olarak genellikle genel bir kısayol simgesi oluşturmaz. Bunun yerine, kısayol meta verilerini ayrıştırır, başvurulan hedefi (ve ilgili simge bilgilerini) çözmeye çalışır ve ardından çözülen hedefle ilişkili simgeyi oluşturur.

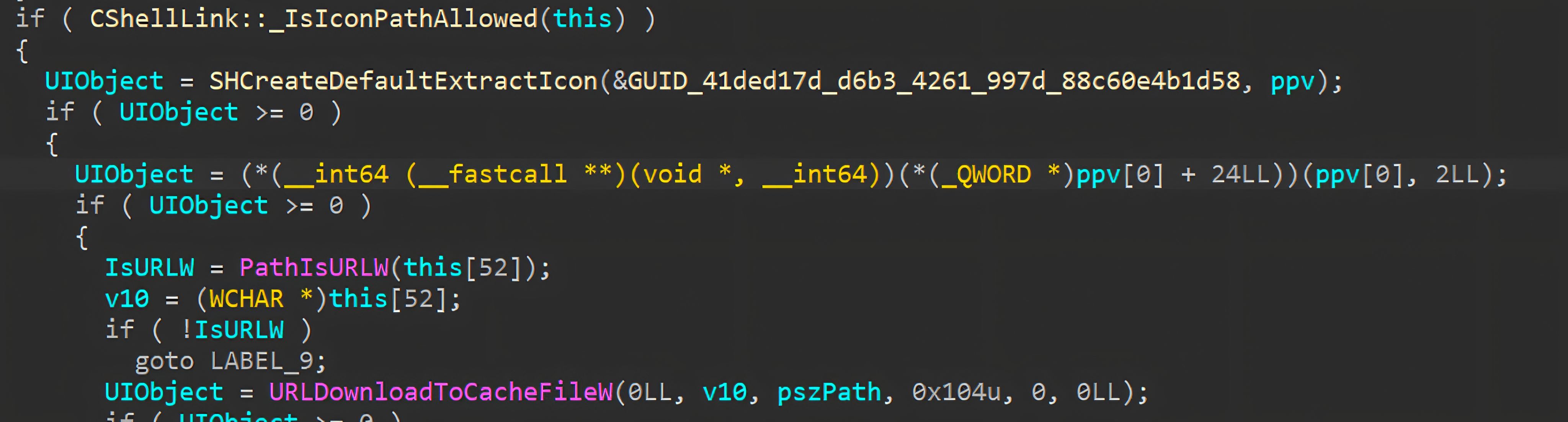

Explorer bir .lnk dosyasını işlediğinde, simgenin nereden yükleneceğini belirleyen CShellLink::GetIconLocation işlevini çağırarak simgeyi belirler (örneğin, hedef ikili dosya, açık bir simge yolu veya varsayılan sistem simgesi). Bu akışın bir parçası olarak, Explorer simge çıkarma işlemini başlatır (_InitExtractIcon) ve ardından simge kaynağını değerlendiren ( _CheckExtractLocation aracılığıyla) temel çözümleme mantığını (_GetExtractIcon) yürütür.

• Kısayol yerel bir simge konumunu belirtirse (örneğin, diskteki bir yürütülebilir dosya veya DLL), Explorer simgeyi doğrudan bu kaynaktan yükler.

• Simge konumu uzak bir URL ise, Explorer simgeyi yerel önbelleğine indirebilir (örneğin, URLDownloadToCacheFileW kullanarak) ve ardından simgeyi önbelleğe alınmış kopyadan yükleyebilir.

• Geçerli bir simge kaynağı bulunmuyorsa, Explorer sistem işleyicisi tarafından sağlanan varsayılan simgeye geri döner.

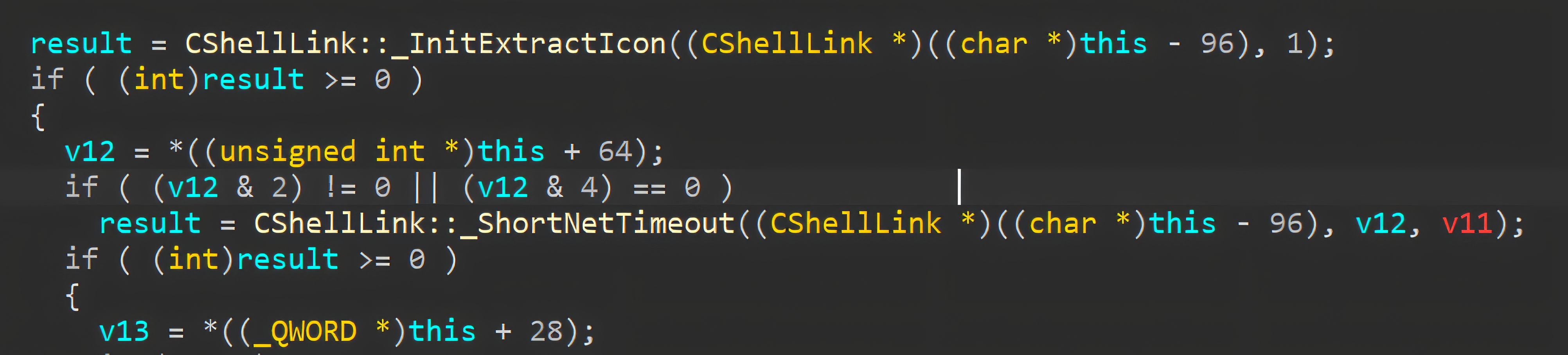

Simgeyle ilgili meta verileri çözdükten sonra, Explorer kısayolun hedefini işleyen ve çıkarma iş akışını tamamlayan CShellLink::Extract'ı yürütür. Bu yolun bir parçası olarak, Explorer, kısayol uzak bir konuma başvurduğunda daha kısa ağ zaman aşımları uygulamak için CShellLink::_ShortNetTimeout'u çağırır ve ağ hedefi yavaş veya erişilemezse UI gecikmelerini azaltır.

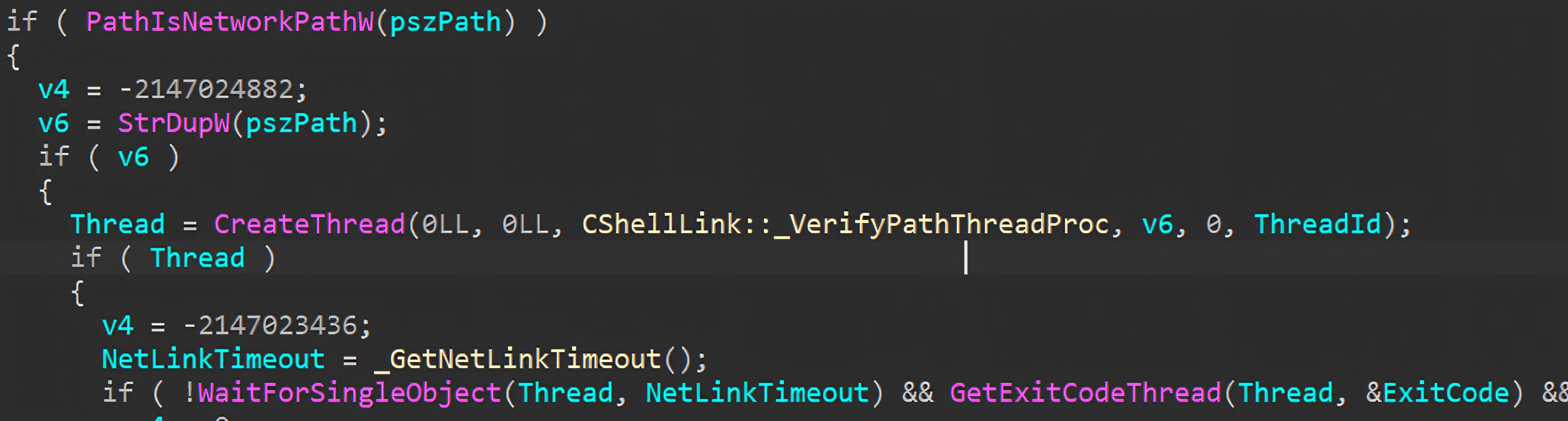

Hedef bir ağ (UNC) yolu olarak tanımlandığında, Explorer hedef doğrulamasını eşzamansız olarak gerçekleştirir. CShellLink::_VerifyPathThreadProc'u çalıştıran bir iş parçacığı oluşturur ve bu iş parçacığı, başvurulan hedefin var olup olmadığını kontrol eder.

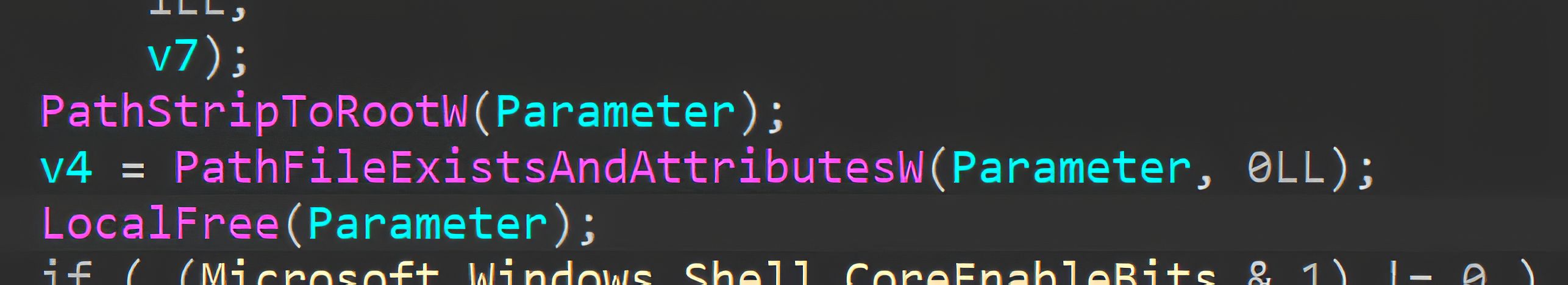

Bu rutin içinde Explorer, hedefin varlığını ve temel özniteliklerini (örneğin, dosya mı yoksa dizin mi) sorgulamak için PathFileExistsAndAttributesW işlevini çağırır. Bu da SMB/UNC hedefleri için bir ağ erişim denemesi gerektirir.

Güvenlik Açığı Temel Nedeni

Yukarıda açıklanan kısayol oluşturma akışında, iki giden işlem önemlidir:

• URLDownloadToCacheFileW aracılığıyla simge alma (kısayolun simge kaynağı uzak bir URL olduğunda).

• PathFileExistsAndAttributesW aracılığıyla hedef doğrulama (kısayolun hedefi UNC/SMB yolu olduğunda).

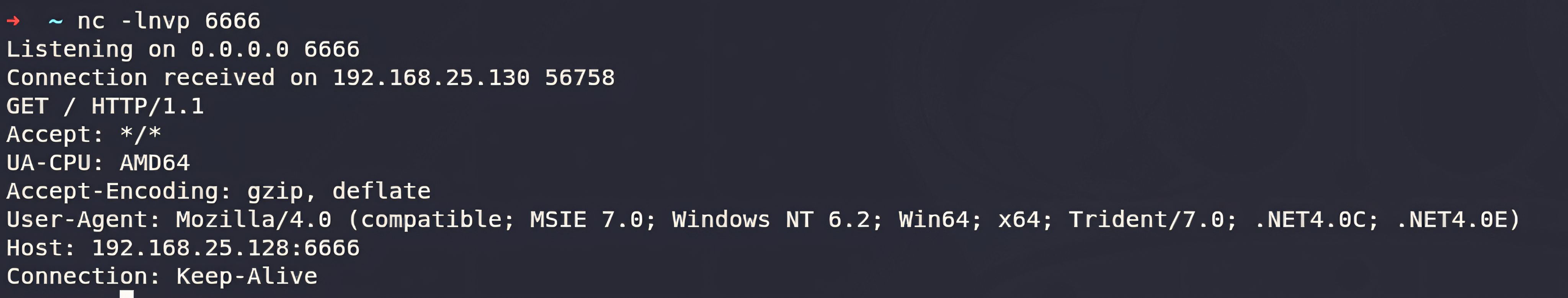

URLDownloadToCacheFileW'nin davranışını doğrulamak için, API yi minimal, bağımsız bir API denedik.

Ağ etkinliği geleneksel bir HTTP getirme işleminden oluşuyordu ve gözlemlerimize göre bu güvenlik açığıyla ilgili kimlik bilgilerini açığa çıkarmadı.

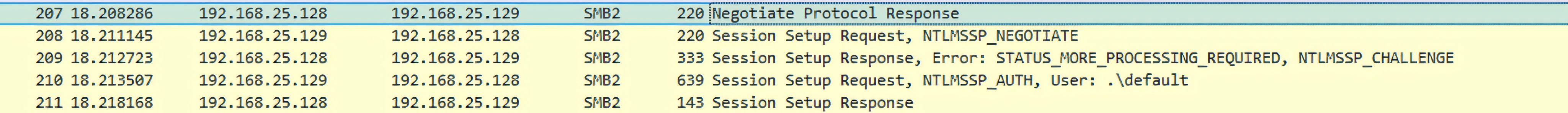

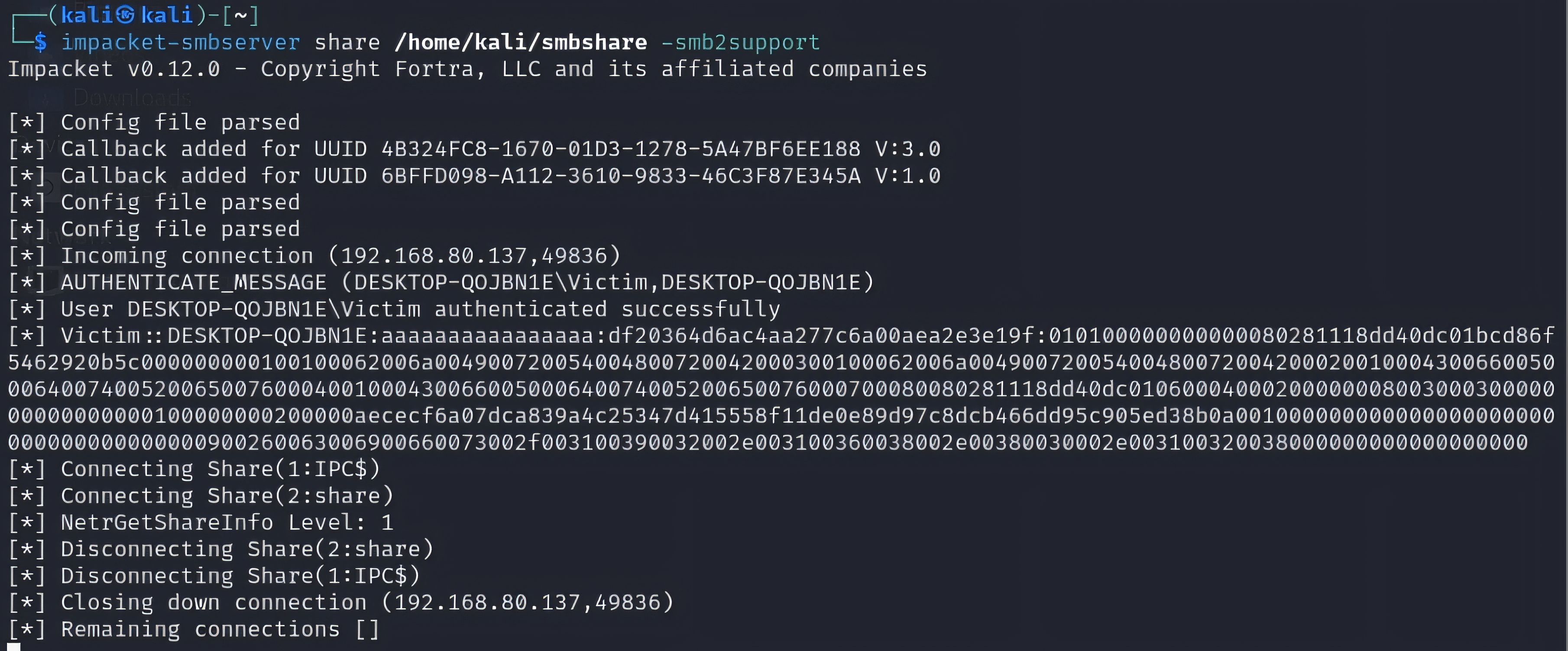

Daha önemli davranış, değerlendirilen yol UNC/SMB hedefi olduğunda PathFileExistsAndAttributesW ile gerçekleşir. Hata ayıklama sırasında, bu kontrolün SMB oturumu kurulumunu başlatabileceğini ve mevcut kullanıcı bağlamında kimlik doğrulamayı müzakere edebileceğini gözlemledik.

Explorer, .lnk dosyasını işlerken bu doğrulamayı otomatik olarak çağırabileceğinden, saldırganın kontrolündeki bir SMB uç noktası, kurbanın başvurulan dosyayı çalıştırmasına gerek kalmadan NTLM kimlik doğrulama değişim materyalini alabilir ve bu da rutin klasör taraması sırasında sessiz bir kimlik bilgisi ifşa yolu oluşturur.

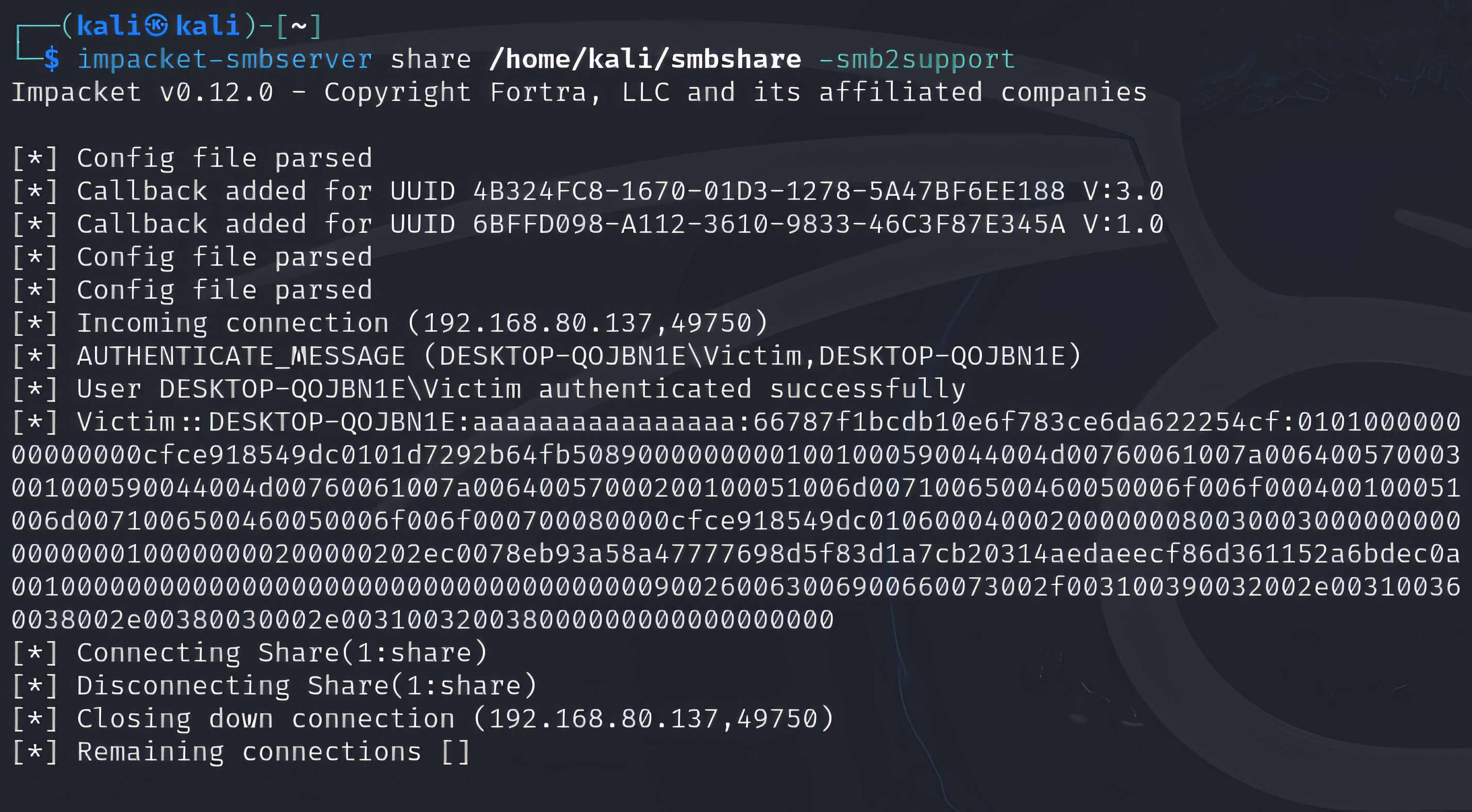

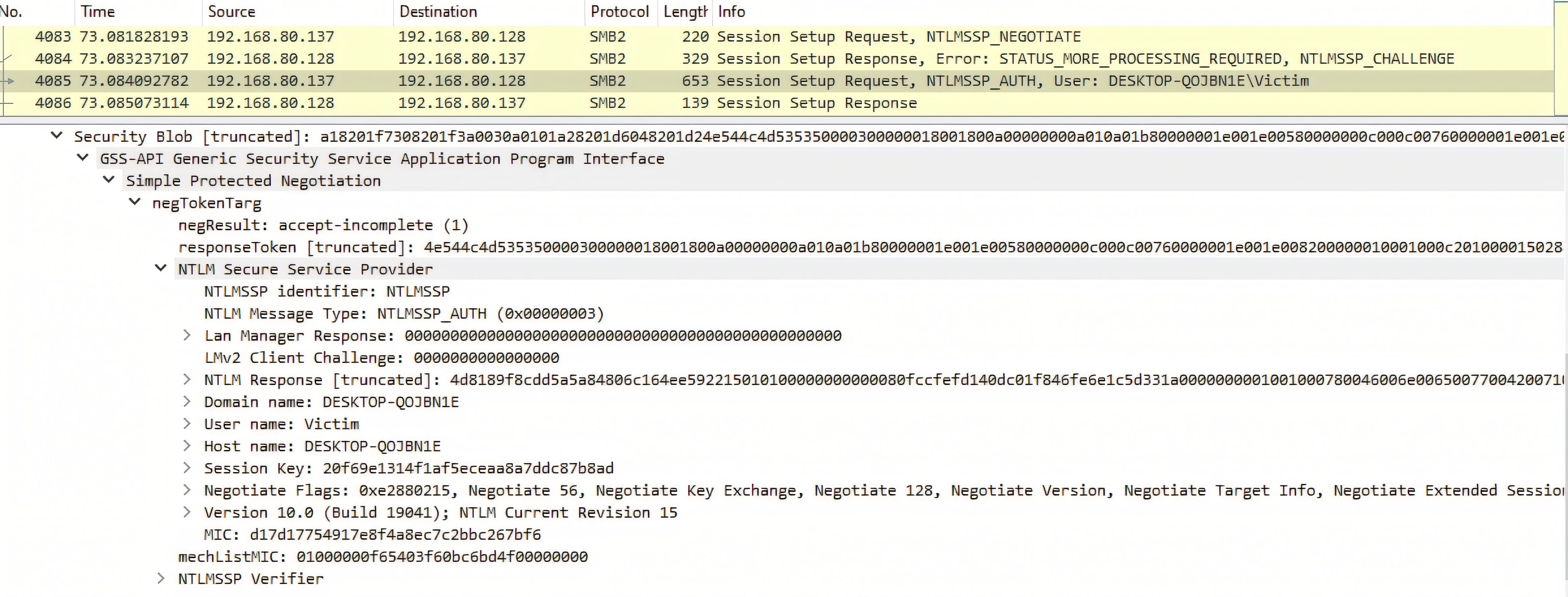

Kavram Kanıtı

İzole bir laboratuvarda, OPSWAT Bursu katılımcıları, uzak bir SMB/UNC yoluna referans veren bir kısayol (.lnk) kullanarak CVE-2025-50154'ü doğruladılar. Güvenlik açığı bulunan bir Windows sisteminde, Windows Gezgini'nde klasörü taramak, normal kısayol işleme sırasında bir SMB bağlantısını tetikledi ve kurbanın kısayol hedefini çalıştırmasına gerek kalmadan NTLM kimlik doğrulama değişim materyalinin uzak uç noktaya gönderilmesine neden oldu.

İyileştirme

Kuruluşlar, bilinen güvenlik açıklarını azaltmak için işletim sistemlerinin ve uygulamalarının düzenli olarak yamalanmasını ve güncel tutulmasını sağlamalıdır. Bu, tüm ilgili Microsoft güvenlik güncellemelerinin uygulanmasını ve tüm uç noktaların düzeltilmiş ve en son Windows yapı düzeylerini çalıştırdığının doğrulanmasını içerir. Buna paralel olarak, kuruluşlar uygun olduğunda giden SMB erişimini sıkılaştırarak ve ortamlarına uygun olarak NTLM/SMB güçlendirme kontrollerini güçlendirerek saldırı yüzeylerini azaltmalıdır.

MetaDefender , bu çabaları destekler ve maruz kalma ve yama hazırlığı konusunda net bir görünürlük sağlayarak bunların büyük ölçekte uygulanmasına yardımcı olur. 1.100'den fazla uygulamayı destekleyen sağlam güvenlik açığı ve yama yönetimi özellikleriyle MetaDefender Endpoint , yamalanmamış veya güncel olmayan Windows sürümlerini çalıştıran uç noktaları ve üçüncü taraf uygulamalarıEndpoint tanımlar ve önerilen düzeltmeleri sunar.

Ayrıca, My OPSWAT Central Management yönetim konsolu aracılığıyla, yöneticiler tek bir platformda uç nokta güvenlik durumu, güvenlik açığı maruziyeti ve yama yönetimi hakkında merkezi ve birleşik bir görünüm elde ederler. Bu platform, kuruluş genelinde güvenlik politikalarını tanımlamak ve uygulamak için kullanılır. Yöneticiler ayrıca, SMB erişimi ve NTLM kullanımıyla ilgili güvenlik önlemlerini otomatikleştirmek için MetaDefender Endpoint uç noktalarda özel komut dosyaları oluşturabilir ve dağıtabilir. Bu yaklaşım, güvenlik uygulamalarını kolaylaştırırken, yürütme sonuçları hakkında net geri bildirim sağlar ve yöneticilerin daha fazla inceleme veya manuel müdahale gerektirebilecek uç noktaları hızlı bir şekilde belirlemelerine olanak tanır.

MetaDefender Endpoint , güvenlik ve BT ekiplerinin dağıtımları önceliklendirmelerine, düzeltme işlemlerini hızlandırmalarına, kuruluşun güvenlik durumunu sürekli olarak izlemelerine ve nihayetinde CVE-2025-50154 gibi Ortak Güvenlik Açıkları ve Maruz Kalma Durumları (CVE'ler) ve benzer uç nokta tabanlı tehditlere maruz kalma riskini azaltmalarınaEndpoint .