- OT Security Nedir? Genel Bakış ve Temel Kavramlar

- Core OT Security En İyi İlkeleri ve Uygulamaları

- OT Security Çerçeveleri, Standartları ve Mevzuat Uyumluluğu

- OT Security Uygulanması: Adım Adım Kontrol Listesi

- OT Security Mimarisi ve Gelişen Trendler

- OT Security Araçları ve Yeteneklerinin Karşılaştırılması

- Sıkça Sorulan Sorular (SSS)

OT Security Nedir? Genel Bakış ve Temel Kavramlar

OT (Operasyonel Teknoloji) güvenliği, SCADA sistemleri, HMIS, PLC'ler ve fiziksel cihazların doğrudan izlenmesi ve kontrolü yoluyla değişiklikleri tespit eden veya değişikliklere neden olan diğer donanım/yazılımlar gibi endüstriyel sistemleri ve kontrol ağlarını korumak için kullanılan stratejileri ve teknolojileri ifade eder.

Geleneksel BT sistemlerinin aksine OT ortamları üretim tesislerindeki, elektrik şebekelerindeki, su arıtma tesislerindeki ve diğer kritik altyapılardaki fiziksel süreçleri yönetir. OT güvenliğinin temel kavramlarını anlamak için OT güvenliğinin ne olduğuna dair kapsamlı kılavuzumuzu inceleyin. Endüstriyel tesislerin bağlanabilirliği arttıkça OT güvenliğinin önemi de önemli ölçüde artmıştır. Modern üretim ortamları IoT (Nesnelerin İnterneti) cihazlarını, bulut sistemlerini ve uzaktan izleme yeteneklerini entegre etmektedir. Bu bağlanabilirlik, geleneksel BT ortamlarındaki uygulama güvenliği zorluklarına benzer şekilde, siber suçluların aktif olarak yararlandığı yeni saldırı vektörleri yaratır.

OT ortamlarının güvenliğini sağlamada karşılaşılan en önemli zorluklardan biri, bu sistemlerin birçoğunun onlarca yıl önce inşa edilmiş olması ve hiçbir zaman siber güvenlik düşünülerek tasarlanmamış eski cihazlar ve aletler kullanılmasıdır. Genellikle şifreleme, kimlik doğrulama veya güvenli iletişim protokolleri gibi temel korumalardan yoksundurlar. Daha da kötüsü, bu sistemler genellikle görünürlükten yoksundur, sınırlı telemetri ve merkezi günlük kaydı yoktur, bu da tehditleri tespit etmeyi ve bunlara yanıt vermeyi son derece zorlaştırır. Bu durum özellikle endişe vericidir çünkü OT sistemleri günlük hayatımızın birçok yönünü desteklemektedir ve bu sistemleri hedef alan siber saldırılar elektrik kesintileri, kesintiye uğramış tedarik zincirleri, su kirliliği veya tehlikeye atılmış kamu güvenliği gibi ciddi fiziksel sonuçlara yol açabilir.

Yaygın OT ortamları birden fazla sektörü kapsar. Enerji şirketleri elektrik üretimi ve dağıtımı için OT'ye güvenmektedir. Kamu hizmetleri OT sistemleri aracılığıyla su arıtma ve dağıtımını yönetir. Üretim tesisleri, üretim hatlarını ve kalite güvence süreçlerini kontrol etmek için OT sistemlerini kullanır. Ulaşım ağları, trafik yönetimi ve güvenlik sistemleri için OT'ye bağlıdır.

OT Security ve BT Güvenliği: Temel Farklılıklar

BT güvenliği öncelikle veri işleme, iletişim ve iş operasyonları ile ilgilenirken, OT güvenliği kritik altyapı ve endüstriyel ortamları yönlendiren vanalar, motorlar ve montaj hatları gibi fiziksel sistemlerin ve süreçlerin korunmasına odaklanır.

Her ikisi de sistemleri ve verileri korumayı amaçlasa da OT ortamları, operasyonel gerçekliklerine göre şekillenen farklı bir dizi zorluk sunar:

- Gerçek zamanlı operasyonlar kesintisiz çalışma süresi gerektirir. Sistemin kapalı kalmasını gerektiren güvenlik yamaları üretimi saatlerce durdurabilir, bu da sık sık yeniden başlatma gibi geleneksel BT yaklaşımlarını pratik olmaktan çıkarır.

- On yıllar önce kurulan eski sistemler, artık satıcı desteği veya güvenlik yamaları almayan eski işletim sistemlerini çalıştırır ve bu da onları bilinen istismarlara karşı oldukça savunmasız hale getirir.

- Yükseltme, önemli sermaye yatırımı ve operasyonel kesinti gerektirir.

- Birçok Tescilli protokol güvenlik göz önünde bulundurularak tasarlanmamıştır, bu da onları saldırılara karşı savunmasız hale getirir. Standart BT güvenlik araçları genellikle bu özel endüstriyel iletişim protokollerini desteklemez.

- Güvenlik kaygıları, güvenlik kontrollerinin asla operasyonel güvenliği tehlikeye atmaması veya çalışanlar ve halk için tehlikeli koşullar yaratmaması gerektiği anlamına gelir.

Core OT Security En İyi İlkeleri ve Uygulamaları

Etkili OT güvenliğini uygulamak, hem temel ilkeleri hem de pratik uygulama yöntemlerini anlamayı gerektirir. Bunlar, sağlam OT siber güvenlik programları oluşturmak için birlikte çalışır.

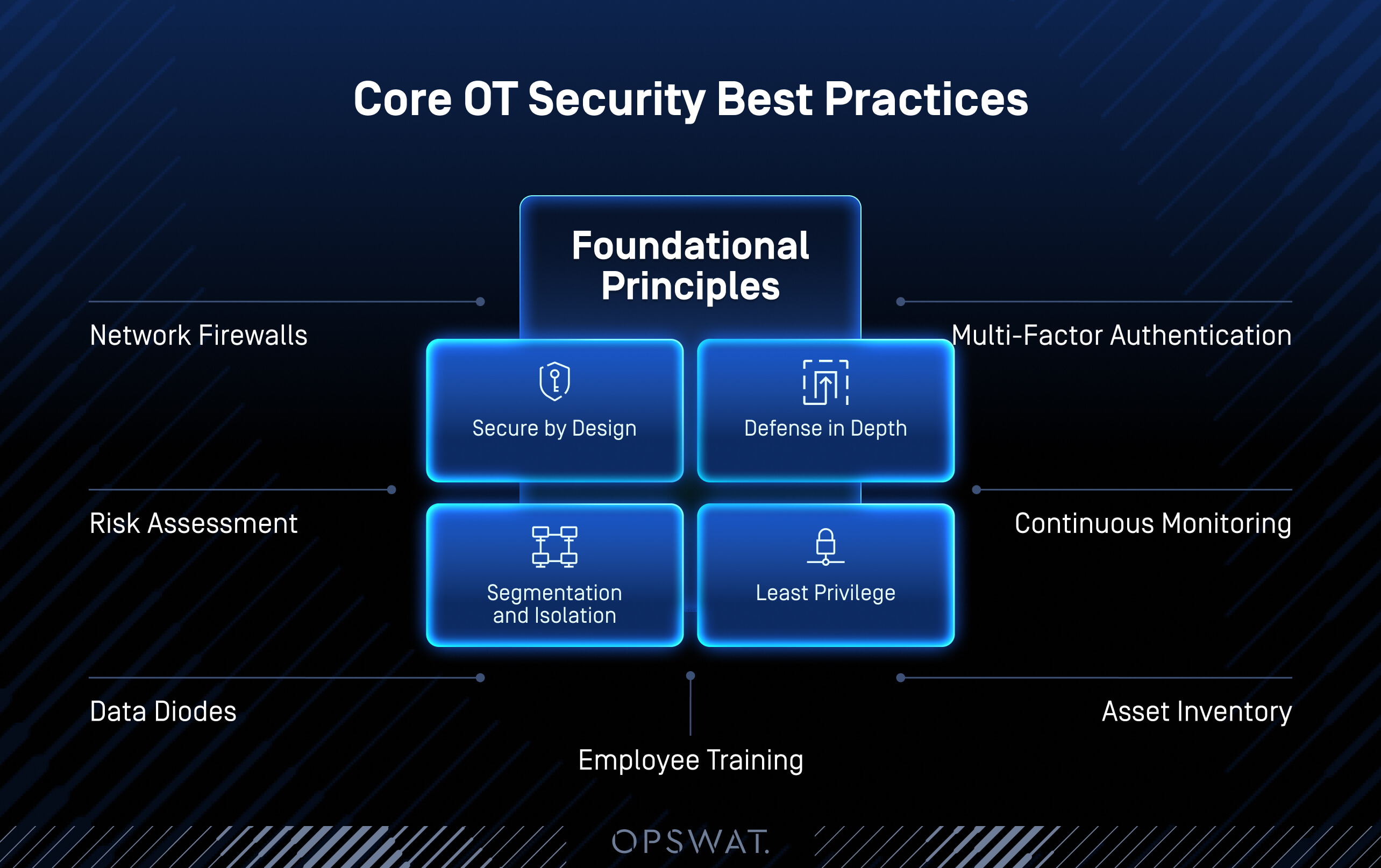

Temel İlkeler

- Derinlemesine Savunma: Çeşitli saldırı vektörlerine karşı koruma sağlamak için birden fazla güvenlik kontrolü katmanı.

- Segmentasyon ve İzolasyon: OT ağlarını BT ağlarından ayırmak ve kritik sistemleri izole etmek.

- TasarımlaSecure : OT sistemlerine güvenliği sonradan eklemek yerine sıfırdan inşa etmek.

- En Az Ayrıcalık: Kullanıcılara ve sistemlere yalnızca işlevleri için gereken minimum erişimin verilmesi.

En İyi Uygulamalar

- Ağ Güvenlik Duvarları: Trafik akışını kontrol etmek için BT ve OT bölgeleri arasında güvenlik duvarları kurun.

- Risk Değerlendirmesi: OT ortamlarına yönelik güvenlik açıklarını ve tehditleri düzenli olarak değerlendirin.

- Veri Diyotları: Güvenli tek yönlü iletişim için tek yönlü ağ geçitleri kullanın.

- Çok Faktörlü Kimlik Doğrulama: Güçlü erişim kontrolleri, uygun izinlerin korunmasına yardımcı olur ve kimlik bilgilerinin ele geçirilmesinden kaynaklanabilecek büyük veri ihlallerini önler.

- Sürekli İzleme: Gerçek zamanlı tehdit algılama ve müdahale yetenekleri.

- Varlık Envanteri: Tüm OT cihazlarının ve sistemlerinin kapsamlı görünürlüğünü koruyun.

- Çalışan Eğitimi: Güvenlik farkındalığı programları aracılığıyla insan unsurunu ele alın.

Ağ Segmentasyonu ve Purdue Referans Modeli

Ağ segmentasyonu, saldırganların yanal hareketlerini önlemek için sistemleri bölgelere ayırır. Purdue Modeli, Seviye 0'daki fiziksel süreçlerden Seviye 5'teki kurumsal sistemlere kadar beş OT ağı seviyesini özetleyen köklü bir çerçevedir. OT ve BT katmanları arasında izolasyonu zorunlu kılar.

Purdue Modeli, her seviye arasında güvenlik kontrollerinin uygulanmasını önermektedir. Bu sınırlardaki güvenlik duvarları, saldırı tespit sistemleri ve erişim kontrolleri, derinlemesine savunma koruması oluşturur.

OT Ortamlarında Sıfır Güven İlkeleri

Sıfır güven mimarisi, tehditlerin ağ çevresinin içi de dahil olmak üzere her yerden kaynaklanabileceğini varsayar. Bu yaklaşım, OT sistemlerine erişmeye çalışan her kullanıcı ve cihazın sürekli olarak doğrulanmasını gerektirir.

- En az ayrıcalıklı erişim, kullanıcıların ve sistemlerin işlevleri için yalnızca gerekli minimum izinleri almasını sağlar.

- Sürekli doğrulama, oturumları boyunca kullanıcı ve sistem davranışlarını izler. Olağandışı etkinlikler, MFA (çok faktörlü kimlik doğrulama) veya erişim kısıtlamaları gibi ek kimlik doğrulama gereksinimlerini tetikler.

Sürekli İzleme ve Tehdit Algılama

Sürekli izleme, OT ağ faaliyetlerine ve sistem davranışına gerçek zamanlı görünürlük sağlar. Bu yetenek, tehditlerin erken tespit edilmesini ve güvenlik olaylarına hızlı müdahale edilmesini sağlar.

SIEM (Güvenlik Bilgileri ve Olay Yönetimi) sistemleri birden fazla kaynaktan güvenlik verilerini toplar ve analiz eder. Bu platformlar, potansiyel tehditleri belirlemek ve ilk müdahale eylemlerini otomatikleştirmek için olayları ilişkilendirir.

IDPS (Saldırı Tespit ve Önleme Sistemleri) şüpheli faaliyetler için ağ trafiğini izler. Bu sistemler bilinen saldırı modellerini tespit edebilir ve kötü niyetli trafiği otomatik olarak engelleyebilir.

CTEM (Sürekli Tehdit Maruziyeti Yönetimi) bir kuruluşun tehdit ortamının sürekli değerlendirilmesini sağlar. Bu yaklaşım, mevcut risk seviyelerine ve tehdit istihbaratına dayalı olarak güvenlik çabalarının önceliklendirilmesine yardımcı olur.

Çalışan Farkındalığı ve Eğitimi

İnsan hatası, OT güvenlik ihlallerinin önde gelen nedenlerinden biridir. En iyi uygulamalar şunları içerir:

- Düzenli siber hijyen eğitimi verilmesi.

- Kimlik avı girişimlerini simüle etme.

- OT'ye özgü olay müdahale tatbikatları oluşturma.

OT Security Çerçeveleri, Standartları ve Mevzuat Uyumluluğu

IEC 62443, NIST Siber Güvenlik Çerçevesi gibi yerleşik çerçeveler ve NERC CIP gibi düzenleyici standartlar, OT ortamlarının güvenliğini sağlamak için yapılandırılmış yaklaşımlar sağlar. Bu kılavuzlar, kuruluşların endüstri gereksinimlerini ve yasal uyumluluk yükümlülüklerini karşılayan kapsamlı güvenlik programları geliştirmelerine yardımcı olur.

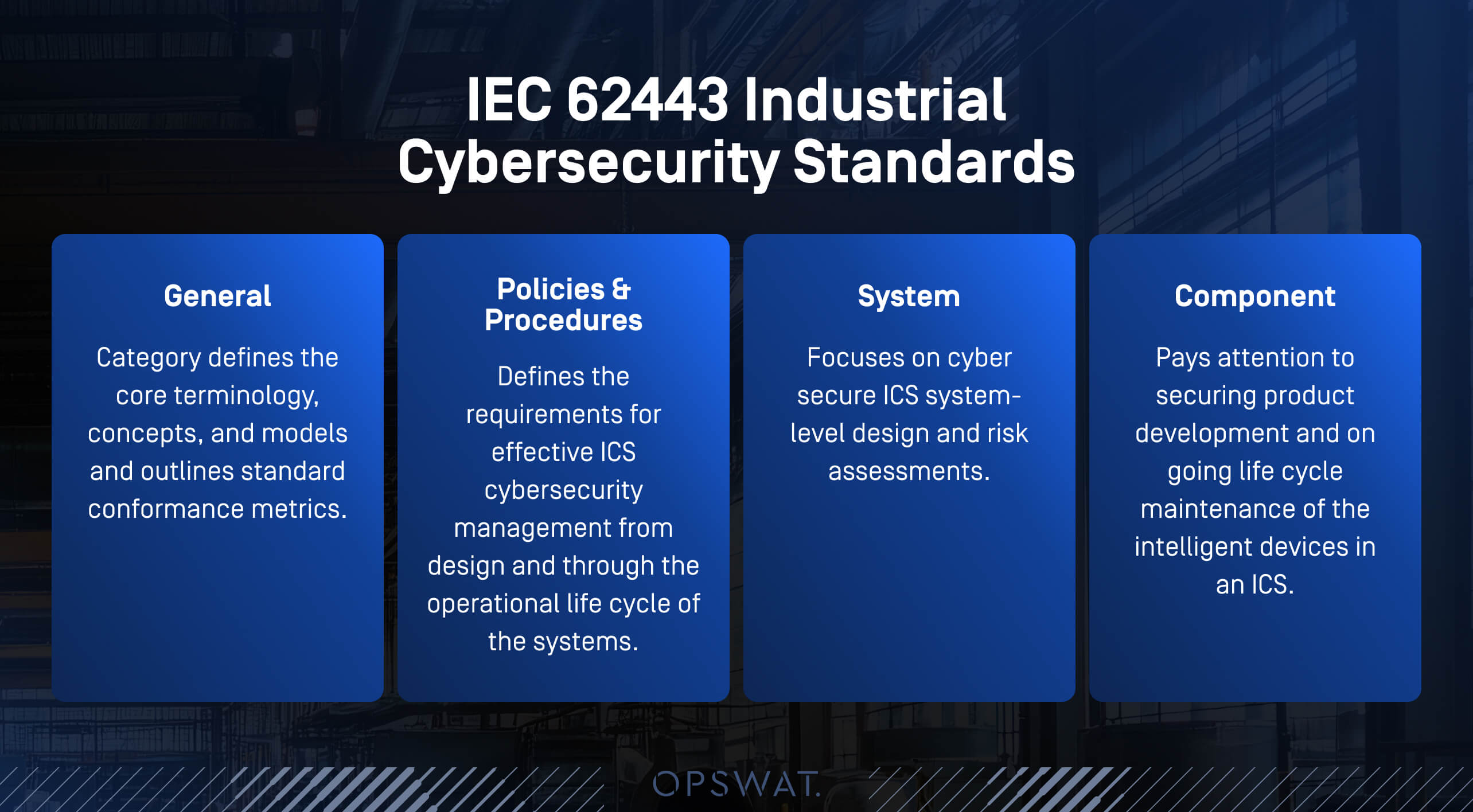

IEC 62443: Küresel OT Security Standardı

IEC 62443, endüstriyel otomasyon ve kontrol sistemlerinin tüm yaşam döngüsü boyunca güvenliği ele alan OT güvenliği için en kapsamlı uluslararası standardı temsil eder.

- Riskin sistematik olarak değerlendirilmesi.

- OT bileşenlerine güvenlik seviyelerinin uygulanması.

- Varlık yaşam döngüsü boyunca güvenliğin sağlanması.

Genel belgeler temel kavramları ve terminolojiyi sağlar. Politikalar ve Prosedürler belgeleri kurumsal güvenlik yönetimini ele alır. Sistem belgeleri teknik güvenlik gereksinimlerini kapsar. Bileşen belgeleri münferit sistem bileşenleri için güvenlik gereksinimlerini belirtir.

OT için NIST Siber Güvenlik Çerçevesi

NIST Siber Güvenlik Çerçevesi, OT ortamlarıyla etkili bir şekilde entegre olan siber güvenliğe risk tabanlı bir yaklaşım sunarak siber güvenlik risklerini ve azaltma stratejilerini tartışmak için ortak bir dil sağlar.

- OT/ICS için özel uygulama kademeleri.

- Risk değerlendirmesi ve iş sürekliliği planlaması ile entegrasyon.

- Ulusal kritik altyapı koruma hedefleriyle uyum.

NERC CIP: Kuzey Amerika Enerji Sektörü için Düzenleyici Standart

Kuzey Amerika Elektrik Güvenilirliği Kurumu'nun Kritik Altyapı Koruma (NERC CIP) standartları, Kuzey Amerika'daki toplu elektrik sistemini işleten kuruluşlar için zorunludur. Bu standartlar özellikle güvenilir elektrik dağıtımı için kritik öneme sahip siber varlıkların güvence altına alınmasına odaklanmaktadır.

OT Security Uygulanması: Adım Adım Kontrol Listesi

Başarılı OT güvenlik uygulaması, sistematik planlama ve yürütme gerektirir. Bu kapsamlı kontrol listesi, kuruluşlara temel güvenlik uygulama adımlarında rehberlik eder.

Etkili OT güvenlik programları, kapsamlı varlık envanteri ve risk değerlendirmesi ile başlar. Kuruluşlar, güvenlik kontrollerini uygulamadan önce hangi sistemleri korumaları gerektiğini anlamalıdır.

Sistem sertleştirme, saldırı vektörleri sağlayabilecek gereksiz hizmetleri ve yapılandırmaları ortadan kaldırır. Bu süreç, kullanılmayan bağlantı noktalarının devre dışı bırakılmasını, güvenlik yamalarının uygulanmasını ve güvenli iletişim protokollerinin yapılandırılmasını içerir.

Yama yönetimi, düzenli güncellemeler yoluyla sistem güvenliğini sağlarken operasyonel kesintileri de en aza indirir. Bu süreç, güvenlik ihtiyaçları ile operasyonel gereksinimleri dengelemek için dikkatli bir planlama gerektirir.

Olay müdahale planlaması, kuruluşları güvenlik olaylarına etkili bir şekilde yanıt vermeye hazırlar. İyi geliştirilmiş planlar, olaylar meydana geldiğinde hasarı en aza indirir ve kurtarma süresini kısaltır.

OT Security Kontrol Listesi: Temel Adımlar

- Tüm OT varlıklarını ve cihazlarını tanımlayın ve envanterini çıkarın.

- Varlık kritikliğine ve tehdit ortamına dayalı Risk Değerlendirmeleri gerçekleştirin.

- Gereksiz bağlantı noktalarını, hizmetleri ve protokolleri devre dışı bırakarak Sistemleri Sağlamlaştırın.

- Rol tabanlı izinler ve kimlik doğrulama ile Erişim Kontrolü uygulayın.

- Patch Management uygulayın ve güvenlik açığı izleme sistemlerini sürdürün.

- Sürekli ağ gözetimi yoluyla Tehditleri İzleyin ve Tespit Edin.

- Uygun segmentasyon ile BT ve OT ağları arasındaki Veri Akışını Kontrol Edin.

- Kapsamlı olay müdahale prosedürleri geliştirin ve test edin.

- Güvenli kurumsal veri depolama ile yedekleme stratejileri ile İş Sürekliliğini sağl ayın.

- OT güvenlik uygulamaları konusunda personeli eğitin ve farkındalık yaratın.

- Sürekli iyileştirme için Düzenli Denetim ve güvenlik incelemeleri gerçekleştirin.

OT Ortamlarında Sistem Güçlendirme

Sistem sertleştirme, gereksiz özellikleri ve hizmetleri kaldırarak OT sistemlerinin saldırı yüzeyini azaltır.

Kesinlikle Gerekli Olmadıkça Eski Protokollerin Devre Dışı Bırakılması

Birçok OT sistemi hala Telnet, FTP veya SMBv1 gibi şifrelemeden yoksun ve bilinen istismarlara karşı savunmasız olan eski iletişim protokollerini desteklemektedir. Bu protokoller eski ekipmanın çalışması için gerekli olmadıkça devre dışı bırakılmalı veya SSH veya SFTP gibi güvenli alternatiflerle değiştirilmelidir.

Satıcı Onaylı Ürün Yazılımı ve Güvenlik Yamalarının Uygulanması

Planlanan bakım pencereleri sırasında güncellemeleri test etmek ve dağıtmak için ekipman satıcılarıyla koordinasyon içinde bir yama yönetimi süreci geliştirin.

Secure Ayarlarını Yapılandırma

OT yöneticileri varsayılan parolaları değiştirmeli, kullanılmayan hizmetleri ve bağlantı noktalarını devre dışı bırakmalı ve güçlü kimlik doğrulama uygulamalıdır. Secure yapılandırmalar ayrıca CIS (Center for Internet Security) gibi tanınmış ölçütlerle de uyumlu olmalıdır.

Fiziksel Güvenlik

Çıkarılabilir medya veya kiosk kullanan kuruluşlar, fiziksel cihazlar aracılığıyla kötü amaçlı yazılım girişini önlemek için en iyi medya güvenliği uygulamalarını hayata geçirmelidir.

OT Security Mimarisi ve Gelişen Trendler

Modern OT güvenlik mimarileri, birden fazla koruma katmanı sağlayan derinlemesine savunma stratejilerini vurgular. Bu mimariler, tasarım süreci boyunca hem siber güvenlik hem de güvenlik gereksinimlerini göz önünde bulundurur.

Kuruluşlar OT sistemlerini IIoT ve bulut hizmetlerine bağladıkça entegrasyon zorlukları ortaya çıkıyor. Bu bağlantılar operasyonel faydalar sağlar ancak dikkatli yönetim gerektiren yeni güvenlik riskleri yaratır. Bulut bağlantısı uygulayan kuruluşlar, OT verilerini ve sistemlerini korumak için bulut uygulaması güvenliği en iyi uygulamalarını takip etmelidir.

OT güvenliğinde gelecek trendler arasında BT-OT yakınsaması, yapay zeka odaklı tehdit tespiti ve uyumluluk odaklı geliştirmeler yer alıyor. Otomasyon rutin görevleri kolaylaştırırken, güvenlik çabaları bulut, uç ve CPS korumasına doğru kayacaktır.

OT Ortamlarında Industrial IoT'nin Güvenliğini Sağlama

IIoTIndustrial Nesnelerin İnterneti) cihazları geleneksel OT ortamlarına bağlanabilirlik ve zeka getirir. Bu cihazlar operasyonel verileri toplar, uzaktan izlemeye olanak sağlar ve kestirimci bakım programlarını destekler.

Benzersiz IIoT riskleri, fiziksel erişim, ağ bağlantısı ve genellikle sınırlı güvenlik yeteneklerinin birleşiminden kaynaklanmaktadır. Birçok IIoT cihazı, maliyet kısıtlamaları ve işlevselliğe odaklanan tasarım öncelikleri nedeniyle sağlam güvenlik özelliklerinden yoksundur.

En iyi uygulamalar:

- IIoT cihazlarını güvenlik duvarları ve VLAN'lar ile izole edin.

- Cihaz kimlik doğrulaması ve şifreleme kullanın.

- Anomaliler için IIoT etkinliğini izleyin.

Kuruluşlar ayrıca hassas operasyonel verileri hem bekleme hem de aktarım sırasında korumak için dosya güvenliği önlemleri uygulamalıdır.

OT Security Mimarisi: Tasarım İlkeleri

Etkili OT güvenlik mimarisi, operasyonel teknoloji ortamlarının benzersiz gereksinimlerini ele alan yerleşik tasarım ilkelerini takip eder. Katmanlı savunma stratejileri, mimarinin farklı seviyelerinde birden fazla güvenlik kontrolü sağlayarak bir kontrolün başarısız olması durumunda diğerlerinin koruma sağlamaya devam etmesini sağlar. Esneklik ve yedeklilik, güvenlik kontrollerinin operasyonel kullanılabilirlikten ödün vermemesini ve tek tek bileşenler arızalandığında veya saldırıya uğradığında bile çalışmaya devam etmesini sağlar.

OT Security Araçları ve Yeteneklerinin Karşılaştırılması

Uygun OT güvenlik araçlarının seçilmesi, tek bir çözümün tüm operasyonel teknoloji güvenlik ihtiyaçlarını etkili bir şekilde karşılayamayacağının anlaşılmasını gerektirir. Kapsamlı OT koruması, entegre bir platform olarak birlikte çalışan birden fazla özel yetenek gerektirir.

Bir OT Security Aracının Üç Core Yeteneği

Varlık keşfi ve envanteri, tüm OT sistemlerine ve cihazlarına görünürlük sağlar. Bu özellik, bağlı cihazları otomatik olarak tanımlar, özelliklerini kataloglar ve doğru varlık envanterini korur. Kapsamlı varlık keşfi, ağ izleme, MetaDefender ve yama yönetimi özellikleri sunan OPSWAT MetaDefender OT Security , benzersiz görünürlük ve kontrol sağlar.

Aktif tehdit algılama ve yanıtlama, potansiyel güvenlik olaylarını tanımlar ve hızlı yanıt verilmesini sağlar. MetaDefender Industrial Firewall ve MetaDefender OT Security birlikte çalışarak ağ trafiğini, sistem davranışlarını ve kullanıcı etkinliklerini izler, operasyonları ve süreç kontrol ağlarını korur.

Secure uzaktan erişim ve granüler izinler, yalnızca yetkili kullanıcıların kontrollü, güvenli kanallar aracılığıyla kritik OT sistemlerine erişebilmesini sağlar. Geleneksel VPN'lerin aksine MetaDefender OT Access , AD Server kimlik doğrulaması ve yalnızca giden güvenlik duvarı bağlantıları uygulayarak OT uç noktalarını korur. MetaDefender Endpoint Gateway ile birlikte sistem, kritik altyapıya kontrollü erişim sağlamak için OT ve BT varlıklarını izole eder.

Kritik OT ve Siber-Fiziksel Sistemleri Koruyun

Eksiksiz OT güvenlik kapsamı arayan kuruluşlar için OPSWAT'ın OT ve CPS Koruması için MetaDefender ' ı, optimum performans ve güvenliği korurken gelişmiş kalıcı tehditlere ve sıfırıncı gün güvenlik açıklarına karşı proaktif olarak savunma yapabilir. Varlık görünürlüğü, ağ koruması, güvenli uzaktan erişim ve güvenli veri aktarımını entegre eden uyumlu, modüler bir çözümden yararlanarak, OT ve CPS ortamlarını güvence altına almak ve günümüzün tehdit ortamının gelişen zorluklarını güvenle karşılamak için araçlar elde edersiniz.

Sıkça Sorulan Sorular (SSS)

S: OT güvenliği nedir? | OT güvenliği, endüstriyel ortamlardaki fiziksel süreçleri kontrol eden operasyonel teknoloji sistemlerini korur. Buna programlanabilir mantık denetleyicileri (PLC'ler), denetleyici kontrol ve veri toplama (SCADA) sistemleri ve imalat, enerji, kamu hizmetleri ve ulaşım sektörlerinde kullanılan dağıtılmış kontrol sistemleri (DCS) dahildir. |

S: Temel OT güvenliği en iyi uygulamaları nelerdir? | Temel en iyi uygulamalar arasında ağ segmentasyonu, sıfır güven ilkeleri, erişim kontrolleri, gerçek zamanlı izleme ve çalışan eğitimi yer almaktadır. |

S: Başlıca OT güvenlik standartları nelerdir? | Başlıca OT güvenlik standartları arasında IEC 62443 (endüstriyel otomasyon güvenliği için küresel standart), NIST Siber Güvenlik Çerçevesi (risk tabanlı yaklaşım) ve ISO 27001 (bilgi güvenliği yönetimi) bulunmaktadır. |

S: Bir OT güvenlik aracının üç temel özelliği nedir? | Üç temel yetenek, varlık keşfi ve envanteri (tüm OT sistemlerinin tanımlanması ve kataloglanması), tehdit tespiti ve müdahalesi (güvenlik olaylarının izlenmesi ve hızlı müdahalenin sağlanması) ve politika uygulama ve uyumluluktur (sistemlerin güvenlik politikaları ve yönetmeliklerine göre çalışmasının sağlanması). |

S: OT güvenlik politikaları nelerdir? | Riski en aza indirmek için OT sistemlerine nasıl erişilmesi, izlenmesi ve bakımının yapılması gerektiğini tanımlayan politikalar. |

S: OT güvenliği için standart nedir? | IEC 62443, yaygın olarak küresel OT güvenlik standardı olarak kabul edilmektedir. Endüstriyel otomasyon ve kontrol sistemlerinin tüm yaşam döngüsü boyunca güvenliği ele alır, farklı güvenlik seviyeleri ve sistem bileşenleri için ayrıntılı gereksinimler sağlar. |

S: OT ortamı için sistem sertleştirme gereksinimleri nelerdir? | Kullanılmayan hizmetleri devre dışı bırakmak, güvenli protokolleri uygulamak ve yamaları düzenli olarak uygulamak. |

S: OT güvenliği nasıl gerçekleştirilir? | Varlık envanteri, risk değerlendirmesi, sistem sertleştirme ve gerçek zamanlı tehdit izlemeyi içeren katmanlı bir strateji izleyerek. |