Sanal silahlanma yarışında yeni bir aşamaya giriyoruz. Saldırganlar, tespit yazılımlarından gizlenmek için son derece kaçamak uyarlanabilir kötü amaçlı yazılımlar yaratıyor. Siber suçlular uygulama açıklarından faydalanmak ve değerli verilere yetkisiz erişim sağlamak için durmaksızın çalışıyor. Bu nedenle uygulama güvenliği (AppSec) en iyi uygulamalarının anlaşılması ve takip edilmesi çok önemlidir.

Yazılım güvenliği uzmanları Vincent Lin ve YiYi Miao'dan kanıtlanmış uygulama güvenliğini uygulamak için en iyi uygulamalar hakkında tavsiyeler istedik. Onların yardımıyla, uygulamalarınızın güvenliğini sağlamanın ve kuruluşunuzu siber tehditlerden korumanın en etkili ve pratik yollarını derinlemesine inceliyoruz.

Uygulama Güvenliği En İyi İpuçları:

1. Uygulama güvenliğinin neden önemli olduğunu anlayın.

2. Bir tehdit modeli oluşturun.

3. Güvenli bir yazılım geliştirme yaşam döngüsü (SDLC) oluşturun.

4. OWASP tarafından belirlenen web uygulaması güvenliği en iyi uygulamalarını takip edin.

5. Güvenlik odaklı bir kültür oluşturun.

6. Güçlü kimlik doğrulama ve erişim kontrolleri uygulayın.

7. Uygulamalarınızı düzenli olarak güncelleyin ve yama uygulayın.

8. Uygulamanızı düzenli olarak izleyin ve denetleyin.

9. Şifreleme ve diğer veri koruma önlemlerini uygulayın.

10. Önleme ve tespit teknolojilerinden yararlanın.

11. Bulut uygulama güvenliği en iyi uygulamalarını takip edin.

13. Güvenlik sorunlarını bulmak için düzenli güvenlik testleri gerçekleştirin.

1. Uygulama Güvenliğinin (AppSec) Önemini Anlayın

Büyüyen Tehdit Ortamı

Siber güvenlik tehditleri sürekli olarak gelişmekte, saldırganlar sistemleri tehlikeye atmak ve veri çalmak için giderek daha sofistike yöntemler kullanmaktadır. Siber suçların küresel maliyetinin 2025 yılına kadar yıllık 10,5 trilyon dolara ulaşacağı tahmin edilmektedir, bu da güvenliği kritik bir endişe haline getirmektedir.

Kritik altyapı koruması (CIP) için güvenli yazılım oluşturma konusunda uzman olan Vincent Lin şu açıklamayı yaptı: "Tehdit ortamı son yıllarda büyük ölçüde değişti. İster eğlence ister kâr amacıyla olsun, tek amaçları bilgisayar sistemlerine ve ağlarına girerek onlara zarar vermek olan aktörler var. Bunun pek çok sonucu var ama eninde sonunda kurumlara pahalıya mal oluyor ve iş riskleri yaratıyor."

Endüstri Yönetmeliklerine Uygunluk

Sağlık sektörü için Sağlık Sigortası Taşınabilirlik ve Sorumluluk Yasası (HIPAA) ve finans sektörü için Ödeme Kartı Endüstrisi Veri Güvenliği Standardı (PCI DSS) gibi çeşitli sektörlerin uygulama güvenliğine yönelik düzenlemeleri ve standartları vardır. Sağlam güvenlik uygulamalarının hayata geçirilmesi uyumluluğu destekler ve ağır para cezalarından kaçınılmasını sağlar.

Yazılım güvenliği uzmanı Yiyi Miao'ya göre, "HIPAA teknoloji uyumluluk düzenlemelerini tüm çalışanlar ve yükleniciler için uygulamak her sağlık kuruluşu için zor olabilir. Kuruluşlarda artan Kendi Cihazını Getir (BYOD) kullanımını da hesaba kattığınızda, bu durum hızla yönetilemez bir hal alıyor."

2. Bir Tehdit Modeli Oluşturun

Bu zorlukları yönetmenin önemli bir adımı, karşılaştığınız riskleri anlamaktır. Tehdit modellemesi, uygulamaların güvenliğini sağlamaya yönelik gerekli bir adımdır. Güvenlik ekiplerinin uygulamalarınızdaki potansiyel tehditleri ve güvenlik açıklarını bulmasını içerir, böylece güvenlik gereksinimlerini önceliklendirebilir ve uygulamaları güvenliği göz önünde bulundurarak tasarlayabilirsiniz. Uygulama güvenliğine yönelik bir tehdit modeli oluşturmak için aşağıdaki adımları izleyin:

- Varlıkları ve değerlerini belirleyin: Tehdit modellemesinin ilk adımı uygulamanızın korumak için tasarlandığı varlıkları bulmaktır. Buna veriler, donanım, yazılım ve diğer kaynaklar dahil olabilir. Bu varlıkları tanıdıktan sonra, bunların kuruluş için değerine karar vermeli ve buna göre önceliklendirmelisiniz.

- Potansiyel tehditleri belirleyin: Bir sonraki adım uygulamanıza yönelik potansiyel tehditleri bulmaktır. Bu, bilgisayar korsanlarının saldırılarını, içeriden gelen tehditleri ve fiziksel güvenlik risklerini içerebilir. Her bir tehdidin uygulamanız üzerindeki potansiyel etkisini göz önünde bulundurun ve bunları olasılıkları ile önem derecelerine göre önceliklendirin.

- Güvenlik açıklarını bulun: Potansiyel tehditleri bulduktan sonra, uygulamanızdaki güvenlik açıklarını bulmalısınız. Bu, yazılım kodundaki, ağ altyapısındaki, üçüncü taraf kütüphanelerindeki ve kullanıcı arayüzlerindeki güvenlik açıklarını içerebilir. Bu güvenlik açıklarını uygulamanızın güvenliği üzerindeki potansiyel etkilerine göre önceliklendirin.

- Her bir tehdidin gerçekleşme olasılığını değerlendirin: Potansiyel tehditleri ve güvenlik açıklarını bulduktan sonra, her bir tehdidin gerçekleşme olasılığını değerlendirin. Bu, güvenlik gereksinimlerinizi önceliklendirmenize ve uygulamanızın en önemli tehditlere karşı korunacak şekilde tasarlanmasını sağlamanıza yardımcı olabilir.

- Hafifletme stratejileri: Son olarak, uygulamanızdaki potansiyel tehditleri ve güvenlik açıklarını ele almak için hafifletme stratejileri geliştirin. Erişim kontrolleri, şifreleme ve diğer güvenlik önlemlerini uygulayarak olası saldırılara karşı koruma sağlayın.

Unutmayın, tehdit modellemesi devam eden bir süreçtir, bu nedenle tehdit modellemenizin sonuçlarına göre uygulama güvenlik önlemlerinizi sürekli olarak değerlendirmeniz ve iyileştirmeniz çok önemlidir.

3. Secure Software Geliştirme Yaşam Döngüsünün (SSDLC) oluşturulması

Kuruluşunuz için bir tehdit modeli oluşturduktan sonra, geliştirme ekipleri uygulama geliştirme süreciniz için güvenli bir yazılım geliştirme yaşam döngüsü (SSDLC) uygulayabilir. Lin şöyle açıklıyor: "SSDLC, yazılım ürünleri geliştirmek için bir dizi planlı faaliyetten oluşan bir süreçtir. SSDLC, gereksinim toplama, tasarım, geliştirme, test ve işletme/bakım dahil olmak üzere yazılım geliştirme yaşam döngüsünün her aşamasına güvenliği dahil eder."

Güvenliği Her Aşamaya Entegre Edin

Etkili bir uygulama güvenliği programı sağlamak için geliştirme süreci boyunca güvenlik önlemlerinin entegre edilmesi esastır. Buna şunlar dahildir:

- Gereksinim toplama: Uygulama için veri şifreleme, kullanıcı kimlik doğrulaması ve erişim kontrolü gibi güvenlik gereksinimlerini açıkça tanımlayın.

- Tasarım: Saldırı yüzeyini azaltan ve güvenlik kontrollerini içeren güvenli bir uygulama mimarisi geliştirin.

- Uygulama: Kodunuzdaki güvenlik açıklarını en aza indirmek için güvenli kodlama uygulamalarını kullanın ve Open Worldwide Application Security Project (OWASP) Top Ten gibi endüstri standardı yönergeleri izleyin.

- Test etme: Güvenlik açıklarını bulmak ve düzeltmek için sızma testi, güvenlik açığı taraması ve kod incelemesi dahil olmak üzere düzenli uygulama güvenlik testleri gerçekleştirin.

- Dağıtım: Uygulamanın üretim ortamı için güvenli sunucu yapılandırmaları ve ağ korumaları gibi uygun güvenlik önlemlerini uygulayın.

- Bakım: Uygulamanızı düzenli olarak güncelleyin ve yama uygulayın, güvenlik olaylarını izleyin ve yeni tehditler ortaya çıktıkça bunlara yanıt verin.

4. OWASP'tan Temel Web Uygulaması Güvenliği En İyi Uygulamaları

Web uygulamaları günümüzde kullanılan en yaygın uygulamalar arasındadır. Web uygulama güvenliği , verilerini ve itibarını korumak isteyen her kuruluş için çok önemlidir. Açık Web Uygulama Güvenliği Projesi (OWASP), güvenlik ekipleri ve profesyonelleri için rehberlik sağlamaktadır. Ne yazık ki, birçok kuruluşun hala bu en iyi uygulamaları hayata geçirmesi gerekiyor.

OWASP, web uygulama güvenliğini artırmak için açık kaynaklı kaynaklar sunmaktadır. İşte en iyi uygulamalarından bazıları:

- Tüm kullanıcı girdilerinin işlenmeden önce doğrulandığından emin olun. Bu, doğru veri türlerinin, uzunluğunun, biçiminin ve aralığının kontrol edilmesini içerir. Girdi doğrulaması uygulayarak SQL enjeksiyonu ve siteler arası komut dosyası oluşturma (XSS) gibi bir dizi güvenlik açığını önleyebilirsiniz.

- Uygulamanıza erişimi kontrol etmek için güçlü kimlik doğrulama ve yetkilendirme mekanizmaları kullanın. Bu, yetkisiz erişimi önlemek için güvenli parola depolama mekanizmaları, iki faktörlü kimlik doğrulama ve diğer güvenlik önlemlerini kullanmayı içerir.

- Güvenlik açığı riskini en aza indirmek için güvenli kodlama uygulamalarını takip edin. Bu, güvenli kodlama tekniklerini kullanmayı, güvensiz işlevlerden kaçınmayı ve güvenlik incelemesinden geçmiş çerçeve ve kütüphaneleri kullanmayı içerir. Güvenli koda sahip olduğunuzdan emin olursanız, arabellek taşmalarını ve biçim dizesi güvenlik açıklarını önleyebilirsiniz.

- Hata mesajlarının hassas bilgileri açığa vurmadığından emin olun ve güvenlikle ilgili tüm olayları günlüğe kaydedin. Buna başarısız oturum açma girişimleri ve diğer şüpheli etkinlikler de dahildir. Güvenlikle ilgili olayları günlüğe kaydederek, güvenlik olaylarını hızlı bir şekilde tespit edebilir ve bunlara yanıt verebilirsiniz.

- Oturum ele geçirme ve diğer saldırıları önlemek için güvenli oturum yönetimi tekniklerini kullanın. Bu, güvenli oturum kimliklerinin kullanılmasını, oturum zaman aşımlarının zorlanmasını ve kullanıcılar oturumu kapattığında veya bir süre kullanılmadığında oturumların geçersiz kılınmasını içerir. Güvenli oturum yönetimini uygulayarak saldırganların hassas bilgilere erişmesini veya yetkisiz eylemlerde bulunmasını önleyebilirsiniz.

- Verileri aktarım sırasında ve beklemede korumak için güçlü şifreleme ve şifre çözme teknikleri uygulayın. Bu, endüstri standardı algoritmaların ve anahtar uzunluklarının kullanılmasını ve şifreleme anahtarlarının uygun şekilde korunmasını içerir. Güçlü kriptografi uygulayarak saldırganların verilere erişmesini veya verileri değiştirmesini önleyebilirsiniz.

- Hassas kaynaklara ve işlevlere erişimi kısıtlamak için erişim kontrol mekanizmalarını kullanın. Bu, kullanıcıların yalnızca görevlerini yerine getirmek için ihtiyaç duydukları izinlere sahip olmalarını sağlamayı ve her uygulama düzeyinde erişim denetimlerini zorlamayı içerir. Erişim kontrollerini uygulayarak verilere veya işlevlere yetkisiz erişimi önleyebilirsiniz.

- Güvenlik zayıflıklarını belirlemek ve ele almak için sızma testi ve güvenlik açığı taraması dahil olmak üzere düzenli güvenlik testleri gerçekleştirin. Uygulamanızın güvenli olduğundan emin olmak için otomatik araçlar ve manuel teknikler kullanın.

- Kurulum ve yapılandırma sırasında güvenlik risklerini önlemek için güvenli dağıtım uygulamalarını izleyin. Bu, güvenli protokollerin kullanılmasını, varsayılan ayarlardan kaçınılmasını ve güvenlik ayarlarının en iyi uygulamalara göre yapılandırılmasını içerir.

- Güvenlik olaylarına hızlı ve etkili bir şekilde yanıt vermek için bir olay müdahale planına sahip olun. Bu, tüm personelin plandan ve plandaki rollerinden haberdar olmasını sağlamayı ve etkili olduğundan emin olmak için planı düzenli olarak uygulamayı içerir.

Bu en iyi uygulamalar web uygulamalarının güvenliğini sağlamaya ve kuruluşunuzun verilerini ve itibarını korumaya yardımcı olabilir. Ancak, kuruluşunuzda en iyi uygulamaları hayata geçiren güvenlik odaklı bir kültür oluşturmanız gerekir.

5. Güvenlik Farkındalığı Kültürünü Benimseyin

Geliştiriciler için Güvenlik Eğitimi

Geliştiriciler DevSecOps'ta (geliştirme, güvenlik ve operasyonlar) çok önemli bir rol oynar, çünkü yazdıkları kod güvenlik açıkları yaratabilir veya önleyebilir. Geliştirme ekibiniz için güvenli kodlama uygulamaları, yaygın saldırı vektörleri hakkında farkındalık ve sektöre özgü uyumluluk gereklilikleri dahil olmak üzere düzenli güvenlik eğitimi sağlamak önemlidir.

Güvenlik Farkındalık Programları Yürütmek

Güçlü bir güvenlik kültürü geliştirme ekibinin ötesine uzanır. Tüm çalışanları güvenliğin önemi ve güvenliğin sürdürülmesindeki rolleri konusunda eğitin. Kimlik avı saldırılarını tanıma, güçlü parolalar kullanma ve şüpheli etkinlikleri bildirme gibi konuları kapsayan düzenli güvenlik farkındalığı programları düzenleyin.

6. Sağlam Kimlik Doğrulama ve Erişim Kontrol Mekanizmalarının Uygulanması

Çok Faktörlü Kimlik Doğrulama (MFA) kullanın

MFA, kullanıcıların bir uygulamaya erişmeden önce birden fazla kimlik biçimi sağlamasını gerektirerek ekstra bir koruma katmanı ekler. Bilgi tabanlı (parolalar), sahiplik tabanlı (belirteçler) ve kalıtım tabanlı (biyometri) faktörlerin bir kombinasyonunu kullanarak MFA uygulayın.

En Az Ayrıcalık İlkesini Uygulayın

En az ayrıcalık ilkesi, kullanıcı erişimini yalnızca gerekli minimum kaynak ve izinlerle kısıtlar. Uygun kullanıcı erişim seviyelerini tanımlamak ve uygulamak için rol tabanlı erişim kontrolü (RBAC) uygulayın.

7. Uygulamanızı Güncel ve Yamalı Tutun

Güvenlik Açıkları ve Yamalar Hakkında Bilgi Sahibi Olun

Yeni güvenlik açıkları ve yamalar hakkında bilgi almak için satıcı web siteleri ve güvenlik blogları gibi sektör kaynaklarını düzenli olarak izleyin. En son tehditler konusunda güncel kalmak için güvenlik posta listelerine ve güvenlik açığı bildirim hizmetlerine abone olun.

Bir Patch Management Süreci Uygulayın

Yamaları değerlendiren, test eden ve derhal dağıtan bir yama yönetimi geliştirin. Bu süreç, bir yamanın yeni sorunlar veya çakışmalar ortaya çıkarması durumunda bir geri alma planı içermelidir.

Yama yönetimi konusunda uzman olan Russ Miller şöyle açıklıyor: "Güvenlik açıkları için hiç bitmeyen yama akışını takip etmek, özellikle büyük işletmeler için zordur. Ancak, zaman çok önemlidir ve çoğu kuruluş potansiyel düşmanlara saldırmak için bolca zaman tanır."

8. Uygulamanızı Düzenli Olarak İzleyin ve Denetleyin

Sürekli İzleme Uygulayın

Uygulamalarınızı yetkisiz erişim girişimleri, veri ihlalleri ve şüpheli etkinlikler gibi güvenlik olaylarına ve anormalliklerine karşı sürekli olarak izleyin. Uygulamanızın güvenlik durumu hakkında bilgi edinmek için saldırı tespit sistemleri (IDS), güvenlik bilgileri ve olay yönetimi (SIEM) çözümleri ve uygulama performansı izleme (APM) araçları gibi güvenlik araçlarını kullanın.

Düzenli Güvenlik Denetimleri Gerçekleştirin

Güvenlik önlemlerinizin etkinliğini değerlendirmek için periyodik güvenlik denetimleri gerçekleştirin. Bu denetimler sızma testi, güvenlik açığı taraması ve uyumluluk incelemeleri gibi dahili ve harici değerlendirmelerin bir kombinasyonunu içermelidir.

9. Şifrelemeden ve Secure Veri Depolamadan Yararlanın

Veri Şifreleme

Verileri hem aktarılırken hem de beklerken korumak için şifreleme kullanın. Güvenli veri iletimi için Secure Sockets Layer (SSL) veya Transport Layer Security (TLS) gibi protokolleri uygulayın ve veri depolama için Advanced Encryption Standard (AES) gibi şifreleme algoritmalarını kullanın.

En İyi Veri Depolama Uygulamalarını Takip Edin

Veri kaybına karşı korunmak için hassas verileri diğer verilerden ayırmak, güvenli veritabanı yapılandırmaları kullanmak ve verilerinizi düzenli olarak yedeklemek gibi güvenli veri depolama için en iyi uygulamaları benimseyin.

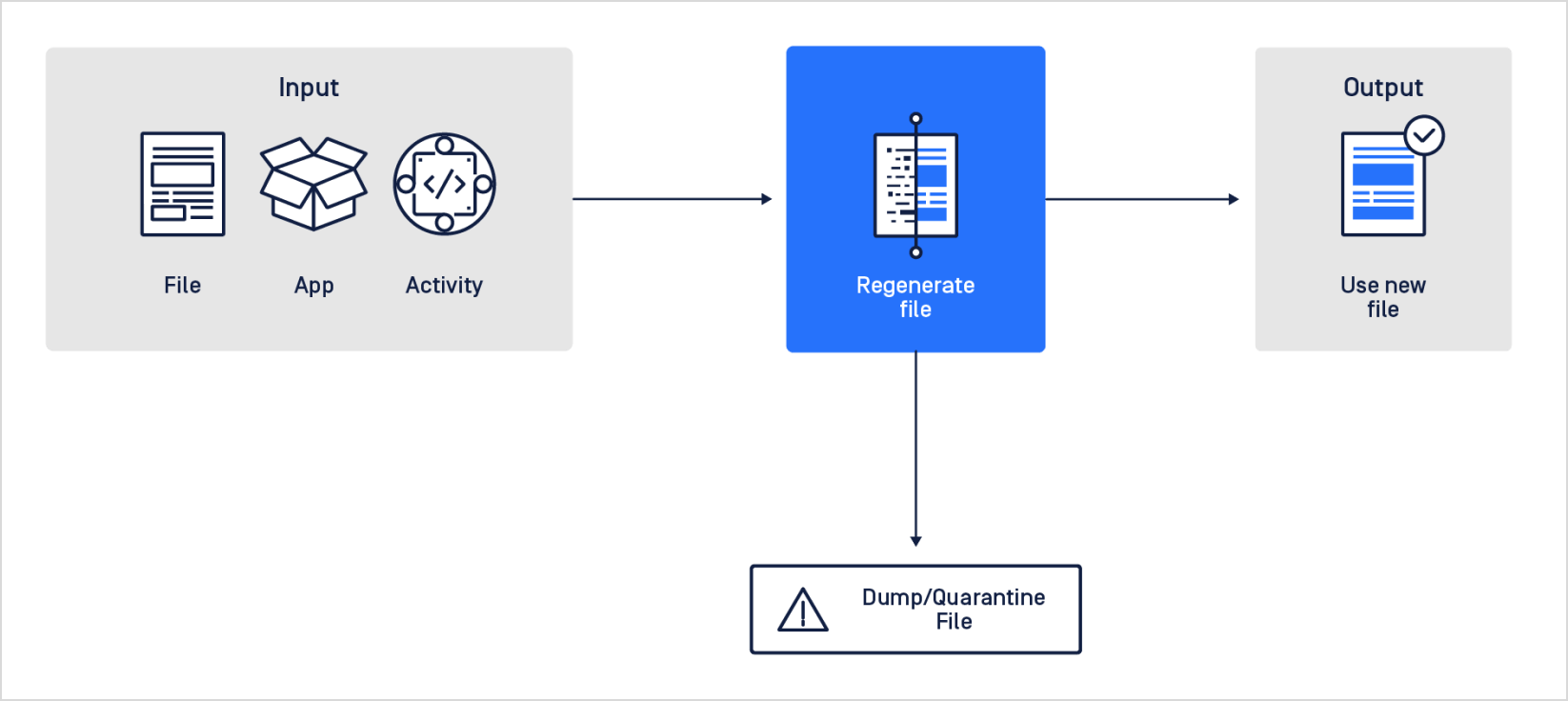

10. Önleme ve tespit teknolojilerinden yararlanılması

En son proaktif teknolojiler, kuruluşları dosya yükleme tehditlerinden korumak için daha etkili ve verimli bir yaklaşım sunar.

Dosya tabanlı saldırılara karşı kapsamlı bir savunma sağlamak için içerik etkisizleştirme ve yeniden yapılandırma, makine öğrenimi, sandboxing ve çoklu tarama motorları gibi gelişmiş otomasyon özelliklerinden yararlanan teknolojileri seçin. Bu teknolojilerle kuruluşlar, kötü amaçlı yazılımları, sıfırıncı gün açıklarını ve diğer tehditleri tespit etmek ve önlemek için e-postalar, ekler ve arşivler dahil olmak üzere yüklenen dosyaların taranmasını ve analizini otomatikleştirebilir.

Bu teknolojilerin yapay zeka, davranış analizi ve kullanıcı davranış analitiğini içermesi de dosya yükleme güvenliğini artırabilir. Kuruluşlar bu teknolojileri kullanarak ağlarında daha fazla görünürlük elde edebilir, anormal davranışları tespit edebilir ve potansiyel tehditleri zarar vermeden önce proaktif olarak önleyebilir.

11. Cloud Uygulama Güvenliği En İyi Uygulamaları

Daha fazla kuruluş web uygulamalarını buluta taşıdıkça, bulut uygulama güvenliği kritik bir endişe haline geldi. Sektör, bulut tabanlı uygulamalarınızı korumanıza yardımcı olacak en iyi uygulamaları geliştirmek için yarışıyor. İşte birkaç örnek:

- Bulut uygulamalarınızın güvenli bir şekilde yapılandırıldığından emin olun. Bu, güçlü kimlik doğrulama ve yetkilendirme mekanizmalarının kullanılmasını, ağ güvenlik kontrollerinin yapılandırılmasını ve şifrelemenin aktarılan ve bekleyen verileri korumasını sağlamayı içerir.

- Kullanıcı kimliklerini ve bulut uygulamalarınıza erişimi yönetmek için kimlik ve erişim yönetimi (IAM) çözümlerini kullanın. Bu, çok faktörlü kimlik doğrulama, rol tabanlı erişim kontrolü ve kullanıcı etkinliğini izlemeyi içerir.

- Bulut tabanlı verilerinizi korumak için güçlü veri güvenliği önlemleri uygulayın. Buna şifreleme, erişim kontrolleri ve veri erişimi ile kullanımının izlenmesi dahildir. Web uygulamalarının güvenliğini sağlamak için paylaşılan sorumluluk modelini anladığınızdan emin olun.

- Bulut uygulamalarınızdaki güvenlik açıklarını belirlemek ve ele almak için güvenlik açığı yönetimi uygulamalarını hayata geçirin. Bu, güvenlik açıkları için düzenli olarak tarama yapmayı ve bilinen güvenlik açıklarını mümkün olan en kısa sürede yamalamayı içerir.

- Güçlü güvenlik önlemlerine sahip bir bulut sağlayıcısı seçin. Bu, sağlayıcının güçlü fiziksel güvenlik, ağ güvenliği ve erişim kontrolleri sunmasını sağlamayı içerir.

- Güvenlik olaylarını hızlı bir şekilde tespit etmek ve bunlara müdahale etmek için bulut uygulamalarınızın sürekli izlenmesini sağlayın. Bu, olağandışı kullanıcı faaliyetlerinin, ağ trafiğinin ve sistem faaliyetlerinin izlenmesini içerir.

Bu bulut güvenliği en iyi uygulamalarını takip etmek, bulut tabanlı uygulamalarınızın güvenli olmasını ve olası tehditlere karşı korunmasını sağlamaya yardımcı olabilir. En son güvenlik tehditleri ve trendleri konusunda güncel kalmak ve bulut güvenlik önlemlerinizi sürekli olarak değerlendirip iyileştirmek çok önemlidir.

12. Secure Ağ Parametresindeki Kötü Amaçlı Yazılımlara Karşı

Ağ parametrelerini ICAP (İnternet İçerik Uyarlama Protokolü) ile güvence altına almak, kötü amaçlı dosya yüklemelerini önlemek için güçlü bir yöntemdir. ICAP , kuruluşların içeriği gerçek zamanlı olarak taramasını ve analiz etmesini sağlayarak, kötü amaçlı dosyaları amaçlanan hedefe ulaşmadan önce belirlemelerine ve engellemelerine olanak tanır. Entegre ederek ICAP Web uygulaması güvenlik duvarları, ters proxy'ler ve SSL denetleyicileri gibi mevcut ağ cihazlarıyla, kuruluşlar ağlarına sorunsuz bir şekilde bir koruma katmanı ekleyebilirler.

Ayrıca, ICAP'un içerik uyarlama ve dönüştürme yetenekleri, kuruluşların politikaları uygulamasına ve aktarım sırasında içeriği değiştirmesine olanak tanıyarak, ağları üzerinden veri akışı üzerinde ayrıntılı kontrol sağlar. Kuruluşlar ICAP adresini kullanarak ağ parametrelerini etkili bir şekilde güvence altına alabilir ve kötü niyetli dosya yüklemelerini önleyerek genel siber güvenlik duruşlarını iyileştirebilirler.

13. Uygulama Güvenlik Testi

Test, her güvenlik programının çok önemli bir parçasıdır. Testler , potansiyel güvenlik risklerinin saldırganlar tarafından istismar edilmeden önce bulunmasına ve ele alınmasına yardımcı olur. Güvenlik açığı taraması, sızma testi ve kod incelemeleri gibi çeşitli uygulama güvenlik testleri gerçekleştirilebilir. Bu testler SQL enjeksiyonu, siteler arası komut dosyası oluşturma ve arabellek taşmaları gibi güvenlik açıklarının tespit edilmesine yardımcı olur.

Tüm potansiyel güvenlik açıklarının tespit edilip ele alındığından emin olmak için hem manuel hem de otomatik uygulama güvenlik testleri yapmak önemlidir. Otomatik web uygulaması güvenlik testi araçları, test sürecini kolaylaştırmaya ve güvenlik açıklarını daha verimli bir şekilde belirlemeye yardımcı olur. Ancak, otomatik araçlar tüm potansiyel güvenlik açıklarını yakalayamayabilir, bu nedenle manuel testler de gereklidir.

Üçüncü taraf testleri de güvenlik durumunuzun objektif bir değerlendirmesini sağladığı ve dahili testlerde gözden kaçmış olabilecek güvenlik açıklarını tespit ettiği için faydalıdır. Düzenli testler yaparak uygulamalarınızın güvenli olmasını ve olası güvenlik tehditlerine karşı korunmasını sağlayabilirsiniz.

Sonuç

Günümüzün dijital ortamında güvenlik, işletmelerin verilerini koruması ve müşteri güvenini sürdürmesi için çok önemlidir. En iyi güvenlik uygulamalarını benimseyerek güvenlik riskini, siber tehditleri önemli ölçüde azaltabilir ve kuruluşunuzun değerli varlıklarını koruyabilirsiniz.

App Sec SSS

S: Uygulama güvenliği nedir ve neden önemlidir?

C: Uygulama güvenliği, uygulamaları dış tehditlerden, kötü amaçlı yazılımlardan, veri ihlallerinden ve güvenlik açıklarından korumak için kullanılan önlemleri ve uygulamaları ifade eder. Kişisel Tanımlanabilir Bilgilerin (PII) korunması, müşteri güveninin sürdürülmesi ve sektör düzenlemelerine uyumun sağlanması için çok önemlidir. Yazılım güvenliği en iyi uygulamalarının bir uzantısıdır.

S: Secure Software Geliştirme Yaşam Döngüsü (SSDLC) nedir?

C: Secure Software Geliştirme Yaşam Döngüsü (SSDLC), yazılım geliştirme süreci boyunca güvenlik önlemlerini entegre eden bir yaklaşımdır. Gereksinimlerin toplanması, tasarım, uygulama, test, dağıtım ve bakım aşamalarında güvenlik odaklı faaliyetleri içerir.

S: Kurumumda nasıl bir güvenlik farkındalığı kültürü oluşturabilirim?

C: Geliştiricilere düzenli güvenlik eğitimi vererek, tüm çalışanlar için güvenlik farkındalığı programları yürüterek ve güvenliği sürdürmek için ortak bir sorumluluğu teşvik ederek güvenlik bilincine sahip bir kültür oluşturun.

S: Çok Faktörlü Kimlik Doğrulama (MFA) nedir ve güvenlik için neden gereklidir?

C: Çok Faktörlü Kimlik Doğrulama (MFA), kullanıcıların bir uygulamaya erişmeden önce birden fazla kimlik formu sağlamasını gerektiren bir güvenlik yöntemidir. Ekstra bir koruma katmanı eklediği ve saldırganların yetkisiz erişim elde etmesini zorlaştırdığı için uygulama güvenliği için çok önemlidir.

S: Güvenli veri depolama için en iyi uygulamalar nelerdir?

A: Veri depolama güvenliği, hassas bilgileri siber tehditlerden korumak için olmazsa olmazdır. Bunu başarmak için kuruluşlar, verileri şifreleme, verileri ayırma, güvenli veritabanı yapılandırmaları kullanma ve verilerini düzenli olarak yedekleme gibi en iyi uygulamaları uygulayabilir. Ek olarak, gerçek zamanlı tehdit istihbaratı ve kötü amaçlı yazılım taraması, gizli salgınları önlemek ve siber saldırılara karşı sürekli koruma sağlamak için güçlü bir çözümdür.

S: Uygulamam için ne sıklıkla güvenlik denetimi yapmalıyım?

C: Güvenlik denetimlerinin sıklığı uygulamanızın karmaşıklığı, yasal gereklilikler, web sunucusu, güvenlik ekibi ve kuruluşunuzun risk profili gibi faktörlere bağlıdır. Ancak düzenli, periyodik denetimler gerçekleştirmeniz önerilir.

S: Web uygulamaları için en iyi uygulamalar nelerdir?

C: OWASP gibi kuruluşların web uygulaması güvenliği konusundaki en iyi uygulamalarını takip etmek güvenlik sorunlarını sınırlandıracaktır. OWASP'ın web uygulaması güvenlik planınızı yönetmeye ve saldırganların güvenlik ekibinizden önce güvenlik sorunlarını bulmasını önlemeye nasıl yardımcı olduğu hakkında daha fazla bilgi edinebilirsiniz.