- Veri Güvenliği Yönetimi Nedir?

- Veri Güvenliği Yönetimi Neden Önemlidir?

- Core İlkeler: CIA Üçlüsü

- Veri Güvenliği Yönetiminde Temel Bileşenler ve Teknolojiler

- Güvenlik Politikaları, Yönetişim ve Eğitim

- Veri Güvenliği Yönetimi Nasıl Uygulanır? Adım Adım Yaklaşım

- Uygulamada Veri Güvenliği Yönetimi: Kullanım Alanları ve Sektör Örnekleri

- Daha Fazla Bilgi

- Sıkça Sorulan Sorular (SSS)

Veri Güvenliği Yönetimi Nedir?

Veri güvenliği yönetimi , dijital bilgiyi yaşam döngüsü boyunca yetkisiz erişim, bozulma veya hırsızlığa karşı koruma sürecidir. Verilerin gizliliğini, bütünlüğünü ve kullanılabilirliğini (CIA üçlüsü olarak da bilinir) sağlamak için politikaların, teknolojilerin ve prosedürlerin uygulanmasını içerir.

Kuruluşlar, veri gizliliği düzenlemelerine uyumu sağlamak, veri kaybı veya ihlali riskini azaltmak ve paydaşların güvenini korumak için veri güvenliği yönetimine güvenmektedir. Dijital bir ekosistemdeki riskleri yönetmek ve azaltmak için DLP (veri kaybı önleme), şifreleme ve erişim kontrolü gibi stratejileri içerir.

Veri Güvenliği Yönetimi vs Bilgi Güvenliği Yönetimi vs Siber Güvenlik Yönetimi

Birbiriyle yakından ilişkili olsa da veri güvenliği yönetimi, bilgi güvenliği yönetimi ve siber güvenlik yönetimi farklı kapsamları kapsar:

- Veri güvenliği yönetimi, özellikle veri varlıklarını tehditlerden korumaya odaklanır.

- Bilgi güvenliği yönetimi, dijital veya fiziksel her türlü bilginin korunmasını kapsayan daha geniş bir kavramdır.

- Siber güvenlik yönetimi, sistemlerin, ağların ve programların dijital saldırılara karşı savunulmasını kapsar.

Kısacası, veri güvenliği bilgi güvenliğinin bir alt kümesidir ve bu da daha büyük bir şemsiye olan siber güvenlik kapsamına girer.

Veri Güvenliği Yönetimi Neden Önemlidir?

Kötü veri güvenliği yönetimi veri ihlallerine, yasal para cezalarına, operasyonel aksaklıklara ve itibar kaybına yol açabilir. Artan veri hacimleri ve siber tehditler nedeniyle kuruluşlar verilerin nasıl depolandığını, erişildiğini ve korunduğunu proaktif olarak yönetmelidir.

Etkili veri güvenliği yönetimi, işletmelerin olaylardan kurtulmasını ve sürekliliği korumasını sağlayarak veri esnekliğinde hayati bir rol oynar. Ayrıca GDPR, HIPAA, CCPA ve PCI DSS gibi yasal uyumluluk standartlarını karşılamanın da anahtarıdır.

Mevzuata Uygunluk ve Yasal Yükümlülükler

Veri güvenliği yönetimi, veri koruma yasalarıyla uyumlu kontroller oluşturarak mevzuata uygunluğu doğrudan destekler. Uyumsuzluk, ağır para cezaları ve cezalar, yasal sorumluluk ve müşteri güveninin kaybedilmesi ile sonuçlanabilir.

Kuruluşlar DLP, şifreleme ve güvenli depolama protokollerini uygulayarak hassas bilgilerin korunmasında gerekli özeni gösterebilirler.

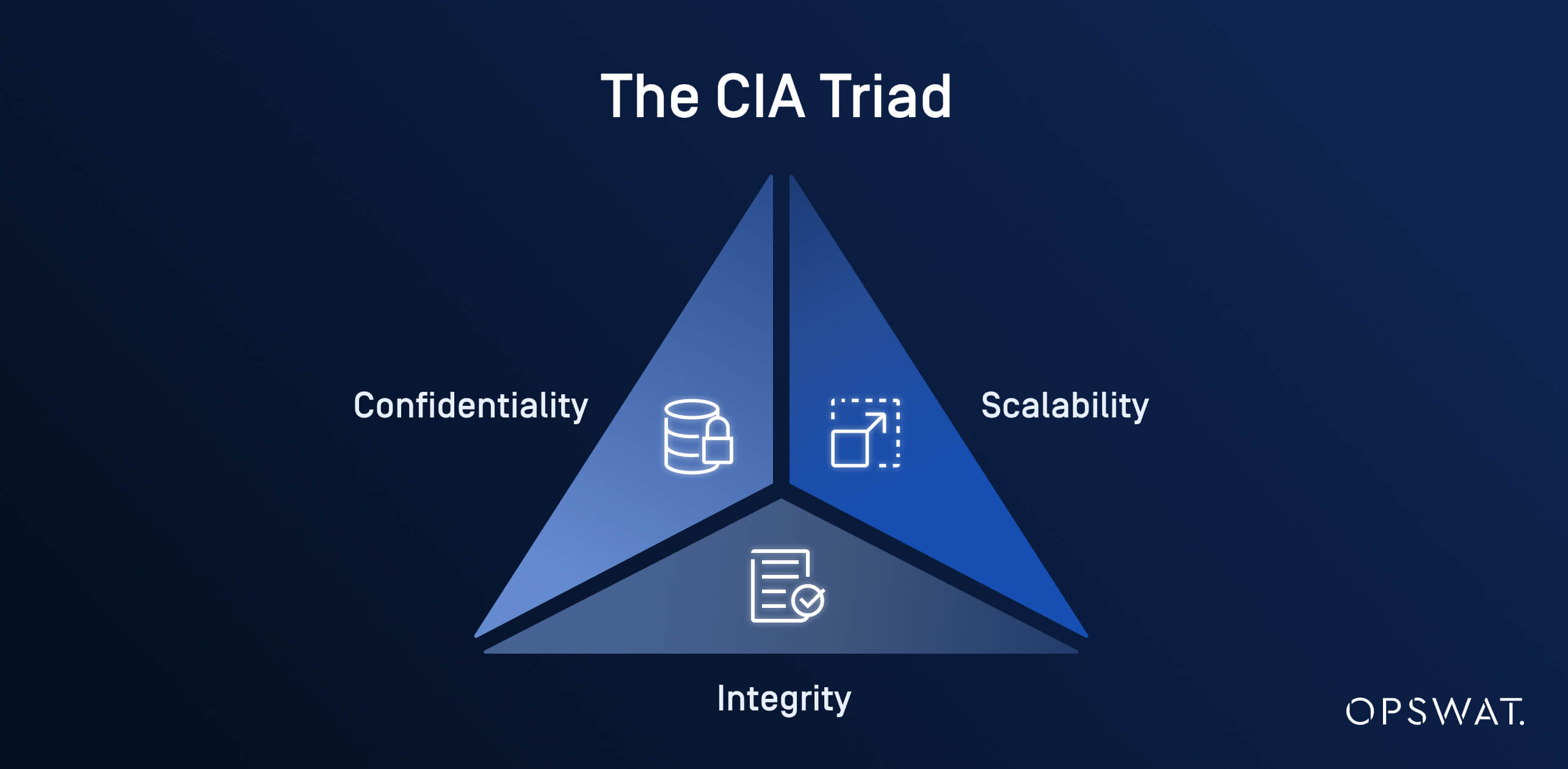

Core İlkeler: CIA Üçlüsü

CIA üçlüsü, üç temel ilke ile veri güvenliği yönetiminin temelini oluşturur:

- Gizlilik, hassas verilere yalnızca yetkili kullanıcıların erişebilmesini sağlar.

- Bütünlük, verilerin doğru, güvenilir ve değiştirilmemiş olduğunu garanti eder.

- Erişilebilirlik, verilerin ihtiyaç duyulduğunda erişilebilir olmasını sağlar.

Bu üç sütunun üçünün de dengelenmesi, kuruluşların operasyonel verimliliği desteklerken güvenlik hedeflerine ulaşmalarına yardımcı olur.

Veri Güvenliği Yönetiminde CIA Üçlüsünün Uygulanması

CIA üçlüsü -Gizlilik, Bütünlük ve Kullanılabilirlik-veri güvenliğinin temelini oluşturur. Her bir unsur, yaşam döngüsü boyunca verilerin korunmasında kritik bir rol oynar ve gerçek dünya senaryoları genellikle kullanım durumuna bağlı olarak farklı yönlere öncelik verilmesini gerektirir.

Gizlilik: Hassas Verilerin Korunması

Gizlilik, hassas verilere yalnızca yetkili kişilerin erişmesini sağlar. Temel uygulamalar şunları içerir:

- RBAC (Rol Tabanlı Erişim Kontrolü): Kullanıcı rollerine göre erişim atar, veri maruziyetini ihtiyacı olanlarla sınırlandırır.

- Şifreleme: Verileri hem dururken hem de aktarım sırasında güvence altına alır ve doğru şifre çözme anahtarı olmadan okunamaz hale getirir.

Örneğin sağlık hizmetlerinde, hasta kayıtları gizliliği korumak için şifrelenerek HIPAA gibi düzenlemelere uygunluk sağlanır.

Bütünlük: Veri Doğruluğunun Sağlanması

Bütünlük, verilerin doğru ve değiştirilmemiş kalmasını sağlar. Teknikler şunları içerir:

- Sağlama Toplamları: Yetkisiz değişiklik olmadığından emin olmak için sağlama toplamlarını karşılaştırarak veri bütünlüğünü doğrulayın.

- Sürüm Kontrolü: Verilerdeki değişiklikleri izler ve yönetir, gerektiğinde önceki sürümlerin kurtarılmasını sağlar.

Finans alanında sürüm kontrolü, finansal verilerin doğru ve denetlenebilir kalmasını sağlayarak raporlamada hataları önler.

Kullanılabilirlik: Gerektiğinde Erişim Sağlama

Kullanılabilirlik, verilerin yetkili kullanıcılar tarafından erişilebilir olmasını sağlar. Temel uygulamalar şunları içerir:

- Yedek Sistemler: Biri arızalandığında devreye giren yedek sistemlere sahip olarak sürekli erişim sağlayın.

- Düzenli Yedeklemeler: Kazara kayıp, donanım arızası veya siber saldırı durumunda verilerin geri yüklenebildiğinden emin olun.

Sağlık hizmetlerinde, kritik hasta verilerine gerçek zamanlı erişim sağlamak için yedekleme sistemleri çok önemlidir.

Veri Güvenliği Yönetiminde Temel Bileşenler ve Teknolojiler

Modern veri güvenliği yönetimi, hassas bilgileri yaşam döngüsü boyunca korumak için teknolojilerin ve stratejik kontrollerin bir kombinasyonuna dayanır. Her bir unsur kapsamlı, katmanlı bir savunma sistemi oluşturmada kritik bir rol oynar:

Erişim Kontrolü ve Kimlik Doğrulama

Bu mekanizmalar yalnızca yetkili kullanıcıların belirli verilere erişebilmesini sağlar. RBAC, MFA (çok faktörlü kimlik doğrulama) ve merkezi IAM (kimlik ve erişim yönetimi) sistemleri gibi teknikler erişimi kısıtlar ve kimlik bilgilerinin tehlikeye girmesi nedeniyle verilerin açığa çıkma riskini azaltır.

Şifreleme ve Veri Maskeleme

Şifreleme, verileri uygun şifre çözme anahtarı olmadan okunamaz biçimlere dönüştürerek hem dururken hem de aktarım sırasında güvence altına alır. Veri maskeleme ise hassas bilgileri, özellikle test veya eğitim gibi üretim dışı ortamlarda, kazara sızıntıları önlemek için gizleyerek korur.

Veri Kaybı Önleme

DLP araçları, hassas bilgilerin yetkisiz paylaşımını, sızıntılarını veya aktarımlarını tespit etmek ve önlemek için veri kullanımını ve hareketini izler. DLP çözümleri riskli davranışları otomatik olarak engelleyebilir veya yöneticileri olası ilke ihlallerine karşı uyarabilir.

Yedekleme ve Kurtarma

Yedeklemeler veri esnekliği için çok önemlidir. Kuruluşlar düzenli olarak veri kopyaları oluşturup depolayarak kazara silme, donanım arızaları, fidye yazılımı saldırıları veya doğal afetlerden sonra bilgileri hızlı bir şekilde geri yükleyebilir. Felaket kurtarma planları, bu geri yükleme sürecinin nasıl verimli bir şekilde gerçekleşmesi gerektiğini tanımlar.

Tehdit Tespiti ve Olay Müdahalesi

Proaktif izleme araçları olağandışı veya kötü niyetli faaliyetleri gerçek zamanlı olarak tespit eder. Tehditler tespit edildiğinde, yapılandırılmış bir olay müdahale planı ihlali kontrol altına almaya, temel nedenini araştırmaya ve ileriye dönük savunmaları güçlendirmek için öğrenilen dersleri uygulamaya yardımcı olur.

Bu teknolojiler ve uygulamalar birlikte, güvenlik açıklarını en aza indiren ve tehditlere etkili bir şekilde yanıt verme becerisini en üst düzeye çıkaran derinlemesine bir savunma mimarisi oluşturur.

Erişim Kontrolü ve Kimlik Doğrulama

Etkili erişim yönetimi, hassas verilere yalnızca yetkili kişilerin erişebilmesini sağlamanın anahtarıdır.

- RBAC, erişimi kullanıcının rolüne göre kısıtlayarak çalışanların yalnızca sorumluluklarıyla ilgili verileri görmesini sağlar.

- MFA (çok faktörlü kimlik doğrulama), kullanıcıların kimliklerini birden fazla yöntemle doğrulamalarını gerektiren başka bir koruma katmanı ekler.

- IAM (kimlik ve erişim yönetimi), kimin neye erişimi olduğunun gözetimini merkezileştirir ve basitleştirir, bir kuruluş genelinde veri erişimi üzerinde görünürlüğü ve kontrolü artırır.

Veri Kaybını Önleme (DLP) ve Veri Maskeleme

Veri kaybı önleme (DLP) araçları, hassas verilerin sistemler arasındaki hareketini izler ve takip eder, yetkisiz paylaşım veya sızıntıları önler. DLP, riskli davranış kalıplarını belirleyerek yöneticileri potansiyel tehditlere karşı engelleyebilir veya uyarabilir.

Öte yandan veri maskeleme, hassas bilgileri gizleyerek test veya geliştirme gibi üretim dışı ortamlarda bile güvenli olmasını sağlar. Bu teknik, ekiplerin gereksiz risklere maruz kalmadan gerçekçi verilerle çalışmasına olanak tanır.

Şifreleme ve Secure Depolama

Şifreleme, ister bir sunucuda saklansın (bekleyen şifreleme) ister ağlar arasında iletilsin (aktarım sırasında şifreleme), verilerin yetkisiz kullanıcılar tarafından okunamaz durumda kalmasını sağlar. İşletmeler şifreleme kullanarak, veriler ele geçirilse bile hassas verileri hırsızlığa karşı koruyabilir.

Secure depolama çözümleri, veri havuzlarını saldırılara karşı güvence altına alarak bu korumayı daha da geliştirir ve hassas dosyaların yetkisiz erişim ve ihlallere karşı korunmasını sağlar.

Tehdit Tespiti ve Olay Müdahalesi

Proaktif tehdit tespit sistemleri, kuruluşların potansiyel güvenlik tehditlerini gerçekleştikleri anda tespit etmelerini ve bunlara yanıt vermelerini sağlar.

- Gerçek zamanlı izleme, güvenlik ekiplerini olağandışı faaliyetler konusunda uyararak hızlı hareket etmelerine yardımcı olur.

- Olay müdahale planlaması, bir güvenlik ihlali meydana geldiğinde kuruluşların hızlı ve etkili eylem için hazırlıklı olmasını sağlar.

- Olay sonrası adli tıp, ekiplerin neyin yanlış gittiğini araştırmasına, olaydan ders çıkarmasına ve gelecekteki olayları önlemek için savunmaları güçlendirmesine olanak tanır.

Veri Yedekleme ve Kurtarma

3-2-1 kuralı (üç veri kopyası, iki farklı medya, bir tesis dışı) gibi güçlü bir yedekleme stratejisi uygulamak, sistem arızaları veya siber saldırılar durumunda bile kritik verilerin her zaman kurtarılabilir olmasını sağlar.

Felaket kurtarma planlaması, veri kaybı durumunda atılacak adımları ana hatlarıyla belirleyerek iş sürekliliğini ve minimum kesinti süresini sağlar. Bu önlemler, bir kuruluşun beklenmedik kesintilerden hızla kurtulabilmesini ve faaliyetlerine devam edebilmesini sağlar.

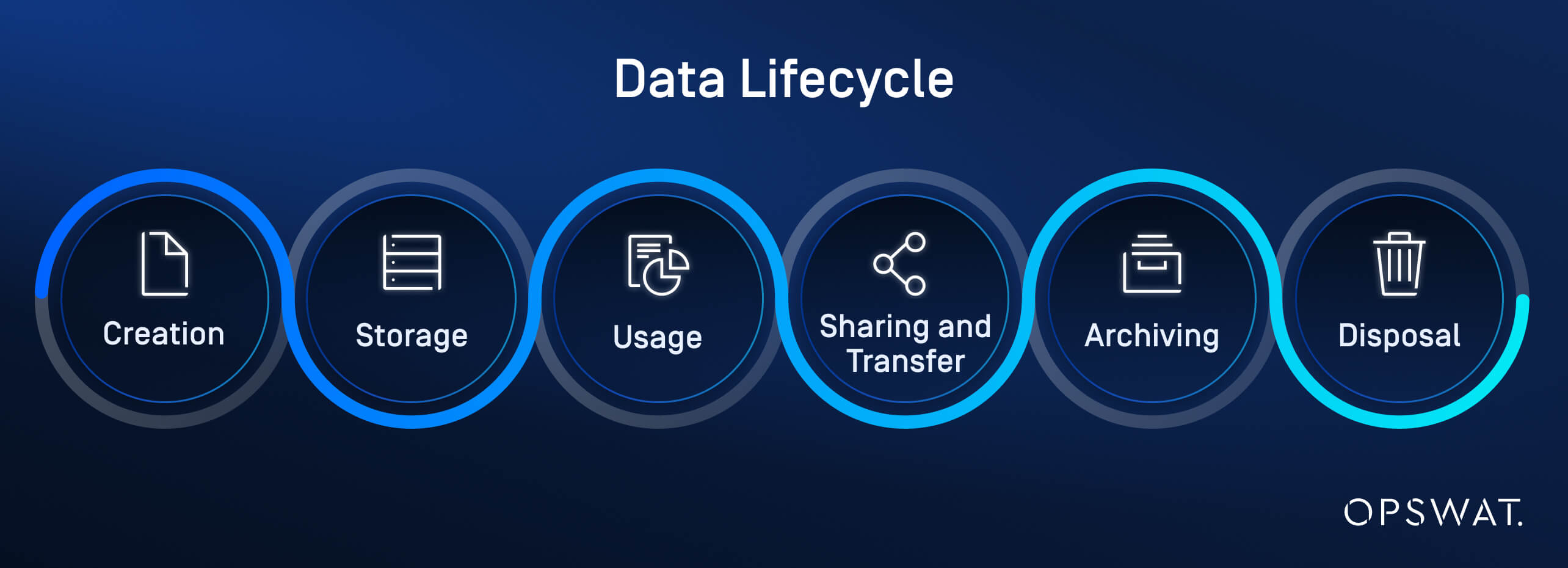

Veri Yaşam Döngüsü Yönetimi ve İşleme Prosedürleri

Etkili veri güvenliği, depolama ve iletim sırasında korumanın ötesine geçer; verilerin oluşturulmasından silinmesine kadar tüm yaşam döngüsü boyunca yönetilmesi esastır. Bu, verilerin oluşturulması, depolanması ve kullanımı sırasında güvence altına alınmasının yanı sıra taraflar arasında güvenli paylaşım ve aktarımın sağlanmasını da içerir.

Eski verilerin arşivlenmesi ve eski veya gereksiz verilerin uygun şekilde imha edilmesi, güvenlik ihlali riskini daha da azaltarak hassas bilgilerin artık ihtiyaç duyulmadığında asla ifşa edilmemesini sağlar.

Veri İşleme için En İyi Uygulamalar

- Veri minimizasyonu: Yalnızca gerekli olanları toplayın ve saklayın.

- Veri sınıflandırması: Verileri hassasiyete göre etiketleyin.

- Secure geçiş: Veri aktarımları için şifreli kanallar ve erişim kontrolleri kullanın.

Veri işleme için en iyi uygulamaları benimsemek, hassas bilgilerin güvenliğini sağlamak için kritik öneme sahiptir. Veri minimizasyonu, yalnızca kesinlikle gerekli olan verilerin toplanmasını ve gerekenden daha uzun süre saklanmamasını içerir. Veri sınıflandırması, tüm verilerin hassasiyetine göre etiketlenmesini ve böylece uygun güvenlik seviyesinin uygulanmasını sağlar.

Veri aktarımları için şifreli kanalların ve erişim kontrollerinin kullanılması gibi Secure geçiş uygulamaları, sistemler arası hareket sırasında veri kaybı veya açığa çıkma riskini daha da azaltır.

Dijital sağlık verilerinin güvenliğini sağlama hakkında bilgi edinin.

Güvenlik Politikaları, Yönetişim ve Eğitim

Veri güvenliği sadece teknolojiyle ilgili değildir; aynı zamanda güçlü politikalar, yönetişim ve eğitimle de ilgilidir. İyi tanımlanmış politikalar veri koruma beklentilerini belirlerken, yönetişim çerçeveleri bu politikaların etkili bir şekilde uygulanmasını sağlar. Sürekli eğitim, çalışanların en son güvenlik tehditleri ve en iyi uygulamalar hakkında bilgi sahibi olmasını sağlar.

Politika Geliştirme ve Uygulama

Güvenlik politikaları kurumsal hedeflerle uyumlu olmalı ve erişim kontrolleri ile veri işleme prosedürlerini tanımlamalıdır. Politika tabanlı erişim kontrolü gibi uygulama araçları uyumluluğu sağlarken, düzenli denetimler bu politikaların etkinliğini değerlendirir.

Güvenlik Farkındalığı ve İçeriden Tehdit Yönetimi

Düzenli eğitim, çalışanların kimlik avı gibi tehditleri tanımasına ve güvenli uygulamaları takip etmesine yardımcı olur. Şüpheli faaliyetler için kullanıcı davranışlarının izlenmesi de içeriden gelen tehditlerin tespit edilmesine yardımcı olarak risklerin erken tespit edilmesini ve azaltılmasını sağlar.

Veri Güvenliği Yönetimi Nasıl Uygulanır? Adım Adım Yaklaşım

1. Mevcut güvenlik duruşunuzu değerlendirin.

2. Veri varlıklarını, tehditleri ve güvenlik açıklarını belirleyin.

3. Teknolojileri ve kontrolleri seçin.

4. Araçları dağıtın ve entegre edin.

5. Sürekli izleme.

6. Düzenli incelemeler ve denetimlerle iyileştirin.

Veri Güvenliği Yönetimi Çerçeveleri ve Standartları

Bu popüler çerçeveler, kuruluşların düzenleyici cezalardan kaçınmasına yardımcı olabilecek ayrıntılı rehberlik sağlar:

- ISO/IEC 27001: Uluslararası bilgi güvenliği yönetim standardı

- NIST Siber Güvenlik Çerçevesi: Siber güvenlik riskini yönetmek için ABD standardı

- CIS Kontrolleri: Siber savunma için eyleme geçirilebilir en iyi uygulamalar

Uygulamada Veri Güvenliği Yönetimi: Kullanım Alanları ve Sektör Örnekleri

Veri güvenliği yönetimi, her birinin kendine özgü ihtiyaçları ve zorlukları olan çeşitli sektörlerde çok önemlidir. İşte kuruluşların veri güvenliğini pratikte nasıl uyguladıklarını gösteren birkaç kullanım örneği:

Bu kullanım örnekleri, farklı sektörlerin veri güvenliğini ve sektöre özgü düzenlemelere uyumu sağlamak için bir dizi teknolojiyi ve en iyi uygulamaları nasıl uyguladıklarını göstermektedir.

Daha Fazla Bilgi

OPSWAT'ın nasıl çalıştığını öğrenin MetaDefender Storage Security kurumların veri havuzlarındaki hassas dosyaları taramasına, güvenliğini sağlamasına ve yönetmesine yardımcı olur.

Sıkça Sorulan Sorular (SSS)

Veri güvenliği yönetimi nedir?

Veri güvenliği yönetimi , dijital bilgiyi yaşam döngüsü boyunca yetkisiz erişim, bozulma veya hırsızlığa karşı koruma sürecidir. Verilerin gizliliğini, bütünlüğünü ve kullanılabilirliğini (CIA üçlüsü olarak da bilinir) sağlamak için politikaların, teknolojilerin ve prosedürlerin uygulanmasını içerir.

Veri güvenliği yönetimi neden önemlidir?

Kötü veri güvenliği yönetimi veri ihlallerine, yasal para cezalarına, operasyonel aksaklıklara ve itibar kaybına yol açabilir.

Veri yönetimi güvenliği nasıl çalışır?

Veri yönetimi güvenliği, verileri yaşam döngüsü boyunca tehditlerden ve yetkisiz erişimden korumak için erişim kontrolü, şifreleme, DLP ve izleme gibi katmanlı kontroller uygulayarak çalışır.

Veri güvenliği yönetimini nasıl uyguluyorsunuz?

- Mevcut güvenlik duruşunuzu değerlendirin.

- Veri varlıklarını, tehditleri ve güvenlik açıklarını belirleyin.

- Teknoloji ve kontrolleri seçin.

- Araçları dağıtın ve entegre edin.

- Sürekli olarak izleyin.

- Düzenli inceleme ve denetimlerle iyileştirin.

Veri güvenliği yönetimi, bilgi güvenliği yönetimi ve siber güvenlik yönetimi nedir?

- Veri güvenliği yönetimi, özellikle veri varlıklarını tehditlerden korumaya odaklanır.

- Bilgi güvenliği yönetimi, dijital veya fiziksel her türlü bilginin korunmasını kapsayan daha geniş bir kavramdır.

- Siber güvenlik yönetimi, sistemlerin, ağların ve programların dijital saldırılara karşı savunulmasını kapsar.

Kısacası, veri güvenliği bilgi güvenliğinin bir alt kümesidir ve bu da daha büyük bir şemsiye olan siber güvenlik kapsamına girer.

Veri işleme için en iyi uygulamalar nelerdir?

- Veri minimizasyonu: Yalnızca gerekli olanları toplayın ve saklayın.

- Veri sınıflandırması: Verileri hassasiyete göre etiketleyin.

- Secure geçiş: Veri aktarımları için şifreli kanallar ve erişim kontrolleri kullanın.

CIA üçlüsü veri güvenliği yönetimine nasıl uygulanır?

CIA üçlüsü (gizlilik, bütünlük ve kullanılabilirlik) veri güvenliği yönetiminin temelidir. Verilere yalnızca yetkili kullanıcılar tarafından erişilmesini, doğru ve değiştirilmemiş olarak kalmasını ve ihtiyaç duyulduğunda kullanılabilir olmasını sağlar.

Veri yaşam döngüsü yönetimi nedir?

Veri yaşam döngüsü yönetimi, verilerin oluşturulması, depolanması ve kullanımı sırasında güvence altına alınmasının yanı sıra taraflar arasında güvenli paylaşım ve aktarımın sağlanmasını da içerir.

Veri güvenliği yönetiminin temel bileşenleri nelerdir?

Veri güvenliği yönetiminin temel bileşenleri arasında erişim kontrolü ve kimlik doğrulama, şifreleme ve veri maskeleme, veri kaybı önleme (DLP), yedekleme ve kurtarma, tehdit algılama ve olay müdahalesi ve veri yaşam döngüsü yönetimi yer alır.

Veri güvenliği ve yönetiminin üç ayağı nedir?

Bu üç sütun, topluca CIA üçlüsü olarak bilinen gizlilik, bütünlük ve kullanılabilirliktir. Bu ilkeler tüm veri güvenliği stratejilerine rehberlik eder.

Veri güvenliğine yönelik en büyük risk nedir?

En büyük riskler arasında içeriden gelen tehditler, yanlış yapılandırılmış sistemlerve sofistike siber saldırılar fidye yazılımı gibi.

Veri güvenliğinden kim sorumludur?

Sorumluluk BT ekipleri, veri sahipleri, uyum görevlileri ve çalışanlar arasında paylaşılır. Bir güvenlik kültürü ve açıkça tanımlanmış roller hesap verebilirliğin sağlanmasına yardımcı olur.