Saldırganların saldırı başlatmak ve kötü amaçlı yazılım indirmek için WMV dosyaları gibi medya veya video dosyalarına gizleyebilecekleri tehdit türlerini keşfedeceğiz. Ayrıca, dosya tabanlı tehditleri tespit ederek, önleyerek ve analiz ederek OPSWAT teknolojileriyle bu saldırıların riskini nasıl azaltacağımızı inceleyeceğiz.

İçindekiler:

- Video Dosyası Saldırı Teknikleri

- Bir Video Dosyasını Açmak Kötü Amaçlı Yazılım İndirmeyi Nasıl Tetikleyebilir?

- Deep Content Disarm and Reconstruction Teknolojisi ile Kötü Amaçlı Nesneler Nasıl Kaldırılır

- Adaptive Tehdit Analizi ile Kaçamak Kötü Amaçlı Yazılımlar Nasıl Tespit Edilir ve Ortaya Çıkarılır

- OPSWAT Advanced Threat Detection ve Önleme

Video Dosyası Saldırı Teknikleri

Birkaç yıl önce, video dosyalarının risklerini ve saldırganların bunları kötü amaçlı yazılım dağıtmak için nasıl kullandıklarını vurgulayan bir blog yazısı yayınlamıştık. İki taktikten bahsetmiştik: güvenlik açığından faydalanma ve meşru özelliklerin kötüye kullanılması.

Bir güvenlik açığından yararlanma

Dosya türü doğrulaması dosya türünü doğrular. Sahte olabilecekleri için dosya türünü tanımlayan Content-Type başlığına veya uzantı adına güvenemeyiz. Ne yazık ki, birçok medya oynatıcı video dosyalarının yapısını tam olarak doğrulamamakta ve bu da çeşitli istismar edilebilir güvenlik açıklarına yol açmaktadır.

Örneğin, VLC Media Player 3.0.11, saldırganların hazırlanmış bir AVI dosyası aracılığıyla sınır dışı okumaya neden olmalarına izin veren CVE-2021-25801 'e sahipti; bu, amaçlanan sınırların dışındaki bir arabellekten veri okuyarak çökmelere, yanlış program davranışına veya hassas bilgilerin ifşa edilmesine neden oluyordu. VideoLAN VLC media player 3.0.7.1'deki CVE-2019-14553, bir uygulamanın serbest bırakılan belleği kullanmaya çalıştığı, çökmelere, beklenmedik sonuçlara veya kötü amaçlı yüklerin yürütülmesine neden olan bir tür bellek bozulması hatası olan use-after-free güvenlik açığına neden olabilir.

Meşru bir özelliği kötüye kullanma

Bir başka saldırı tekniği de videolar aracılığıyla kötü amaçlı yazılım sunmak için meşru bir medya oynatıcı özelliğini kötüye kullanır. Örneğin, saldırganlar Windows Media Player'daki Script Command özelliğini videodaki bir köprünün içine kötü amaçlı yazılım yerleştirerek istismar edebilirler.

Bir Video Dosyasını Açmak Kötü Amaçlı Yazılım İndirmeyi Nasıl Tetikleyebilir?

Aşağıdaki demo, bir kurbanın bir video dosyasını açarak cihazına istemeden nasıl kötü amaçlı yazılım indirebileceğini göstermektedir.

Bu teknik, saldırganların meşru bir özelliği bir saldırı vektörü olarak nasıl kötüye kullandıklarını göstermektedir. Script Command, Windows Media Player'ın önemli bir özelliğidir; medya oynatıcının video codec'i veya izleme indirmek için bir dosya oynatırken bir tarayıcıyla etkileşime girmesine olanak tanır. İstismar potansiyeline rağmen Script Command, Window Media Player'ın temel bir özelliğidir. Bir WMV video dosyasıMicrosoft Advanced Systems Format (ASF)konteyner formatını temel alır ve Windows Media sıkıştırması ile sıkıştırılır. ASF, metin akışı sağlamak ve istemci ortamındaki öğeleri kontrol edebilen komutlar sağlamak için kullanılan bir Komut Dosyası Komut Nesnesi içerebilir.

ASF, çalıştırıldığında varsayılan bir tarayıcıda video dosyasına gömülü bir URL'yi otomatik olarak başlatan URLANDEXIT gibi basit komut dosyası komutlarına izin verir. Tehdit aktörleri bu özellikten yararlanarak kurbandan medyayı oynatmak ve kullanıcının sistemini tehlikeye atmak için gereken bir eklenti, güncelleme veya kodek gibi görünen kötü amaçlı bir dosyayı indirmesini ister.

Bu örnekte, saldırgan meşru bir medya dosyasına kötü amaçlı bir URL eklemiştir.

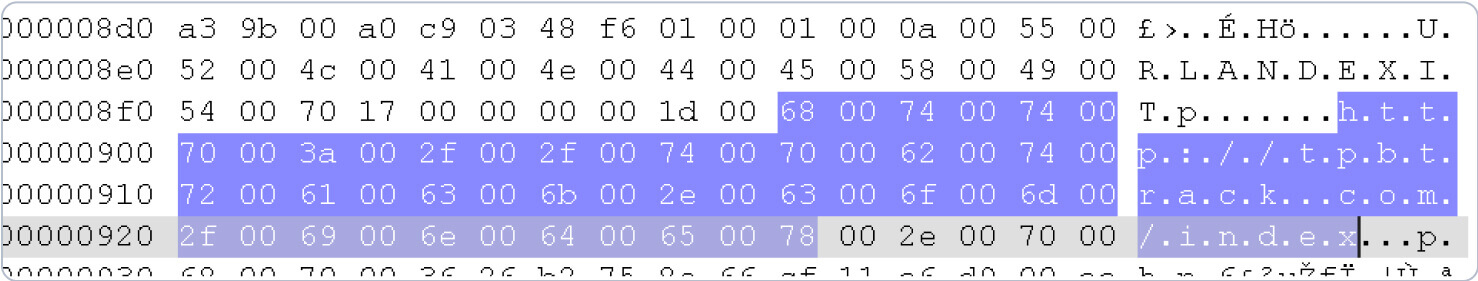

URL'yi bir hex okuyucu uygulaması ile görüntüleyebiliriz:

Deep Content Disarm and Reconstruction Teknolojisi ile Kötü Amaçlı Nesneler Nasıl Kaldırılır

Deep CDR (Content Disarm and Reconstruction) her dosyayı potansiyel bir tehdit olarak ele alır. Kuruluşunuza gelen tüm dosyaların tüketilmesinin güvenli olduğundan emin olmak için onaylanmamış nesneleri kaldırmak üzere dosyaları işler ve analiz eder. Aynı zamanda, Deep CDR dosya içeriğini tam işlevsellik için yeniden yapılandırır, böylece kullanıcılar videoyu kötü amaçlı yazılım indirmeden görüntüleyebilir.

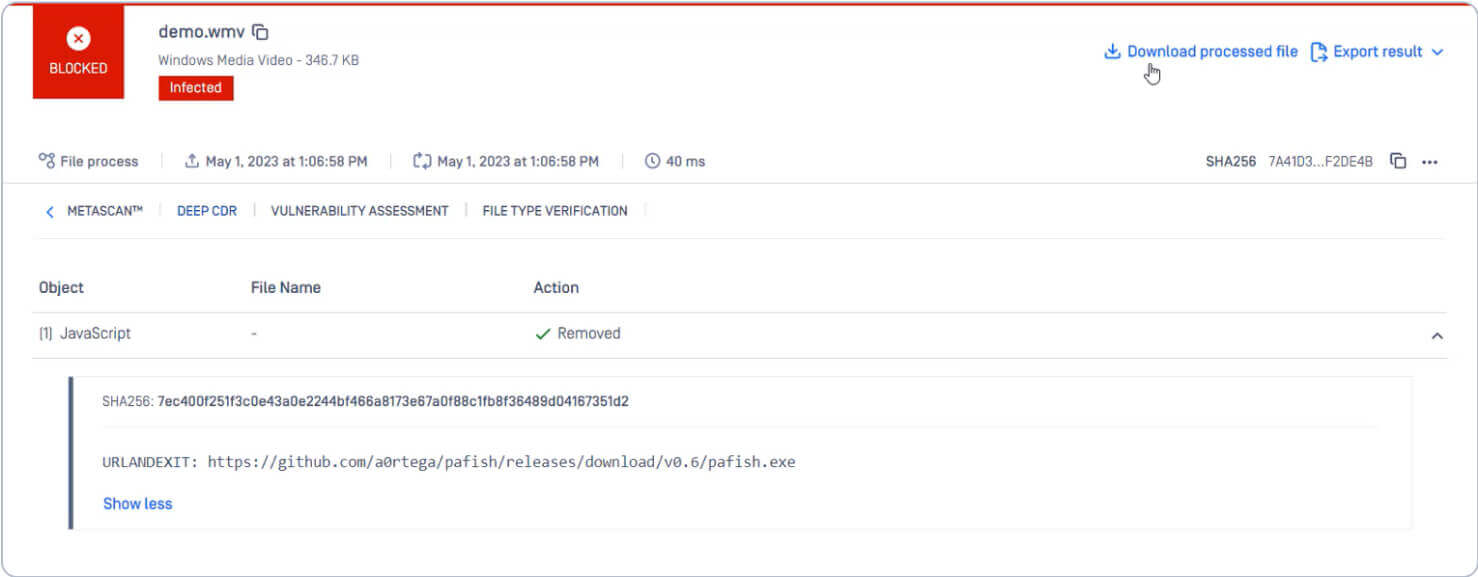

Virüslü dosyanın işlenmesi MetaDefender Core dosyadaki URLANDEXIT komutunu algılar.

Deep CDR URLANDEXIT nesnesini ve Komut Dosyası Komut Nesnesini kaldırır. Yeni, yeniden yapılandırılmış dosya tamamen kullanılabilir durumda kalır. Saldırganlar kötü amaçlı yazılım indiremez.

Adaptive Tehdit Analizi ile Kaçamak Kötü Amaçlı Yazılımlar Nasıl Tespit Edilir ve Ortaya Çıkarılır

Kötü amaçlı yazılımın davranışlarını ve yeteneklerini daha derinlemesine incelemek için dosyayı MetaDefender Sandbox sandbox uyarlanabilir tehdit analiz motoru ile tarayabiliriz.

MetaDefender Sandbox uyarlanabilir tehdit analizi kullanan, sıfırıncı gün kötü amaçlı yazılım tespiti, daha fazla Uzlaşma Göstergesi (IOC) çıkarımı ve eyleme geçirilebilir threat intelligence sağlayan yeni nesil bir sanal alandır.

WMV dosyasını Deep CDR ve Filescan ile işleyerek tehdit hakkında daha derin bilgiler elde ediyoruz. Filescan dosyayı URLANDEXIT'ten indirir ve kötü amaçlı yazılımın davranışı, taktiği, tekniği ve IOC'leri hakkında daha fazla ayrıntı sağlamak için statik analiz gerçekleştirir.

OPSWAT Advanced Threat Detection ve Önleme

OPSWAT Gelişmiş teknolojiler uygulamaları, ağları ve cihazları sıfırıncı gün saldırılarına, kaçamak kötü amaçlı yazılımlara ve gelişmiş hedefli saldırılara karşı korur. Medya dosyalarının yanı sıra Deep CDR , iç içe geçmiş arşivler, e-posta ekleri, gömülü belgeler ve köprüler gibi karmaşık olanlar da dahil olmak üzere 130'dan fazla dosya türünü özyinelemeli olarak tarar ve sterilize eder. Yeniden yapılandırılan dosya tamamen kullanılabilir ve çalışır durumda kalır.

Deep CDR, Filescan ve diğer tehdit önleme teknolojileri hakkında daha fazla bilgi edinmek için teknik uzmanlarımızdan biriyle iletişime geçin.