Giriş

2021'den bu yana, Latin Amerika'da bankacılık ve finans sektörlerini hedef alan HTML kaçakçılığı siber saldırılarında bir artış gördük. Tehdit aktörleri, Mekotio, /style, Trickbot ve QakBot gibi truva atlarını yaymak için büyük ölçekli kötü amaçlı yazılım kampanyalarında bu kaçınma tekniğini kullanmaya devam ediyor. Gizlenmiş HTML kaçakçılığını tespit etmenin benzersiz zorlukları, onu kalıcı ve yaygın bir tehdit vektörü haline getirir.

HTML kaçakçılığı, kurbanların uç noktalarına kötü amaçlı yükler göndermek için çeşitli aldatma teknikleri kullanır. Tehdit aktörleri genellikle e-posta eklerinde kötü amaçlı komut dosyalarını gizler veya kötü amaçlı yazılım bulaşmış belgeleri paylaşır. Özellikle zor bir yaklaşım, HTML içeriğindeki kötü amaçlı kodu gizlemek için Base64 kodlamasını kullanmaktır.

Bu makalede, HTML kaçak yüklerini gizlemeye yönelik bir teknik olarak Base64 kodlaması ayrıntılı olarak anlatılmaktadır. Base64 kodlu tehditleri tespit etmenin doğasında var olan zorlukları ve kuruluşların bu taktiğe karşı nasıl sağlam savunmalar uygulayabileceklerini inceliyoruz. OPSWAT Gelişmiş tehdit önleme çözümleri.

Base64 Kodlamasının Aldatmacası

Base64 kodlaması, ikili verileri metne dönüştürme yöntemidir ve dosya iletimi ve e-posta ekleri dahil olmak üzere çeşitli meşru amaçlar için yaygın olarak kullanılır. Bununla birlikte, saldırganların kötü amaçlı verileri görünüşte zararsız dosyalarda gizlediği kaçak yük gizleme gibi teknikler aracılığıyla kötü amaçlı amaçlar için de kullanılabilir.

Bu yaklaşım, karmaşık gizleme yerine, Base64 ile kodlanmış bir yükü doğrudan aşağıdaki gibi bir HTML etiketine yerleştirir: <img>

Kötü amaçlı yazılım, yürütülebilir dosyaları iyi huylu metin olarak kodlayarak kötü amaçlı ikili dosyaları arayan filtrelerden kaçar. Hedef tarayıcı, komut dosyasının kodunu çözebilir ve yükü ana bilgisayarda birleştirebilir. Base64 kodlaması, ortak görüntüler kullanılırken bile güçlü saldırılara olanak tanır.

- Steganografi kullanılarak EXIF verilerine gizlenir.

- Piksellere gürültü olarak gömülü.

- Görüntü dosyasının sonuna eklenir.

Base64 Saldırı Akışı

Kodlanmış Tehditleri Tespit Etmede Karşılaşılan Zorluklar

Büyük ölçüde imza tabanlı algılamaya dayanan geleneksel antivirüs çözümleri, Base64 kodlaması tarafından gizlenen yeni kötü amaçlı yazılım türevlerini düzenli olarak gözden kaçırır ve sosyal mühendislik taktikleri, şüphelenmeyen son kullanıcılara Base64 kodlu yükleri iletmek için genellikle başarıyla kullanılır.

Steganografi gibi daha gelişmiş bir aldatmaca , kötü amaçlı yazılımları iyi huylu görüntüler ve medya dosyaları içinde gizler . Base64 kodlaması, kötü amaçlı kodu insanlar tarafından algılanamayan gürültü olarak gizleyebilir. Base64 kodlamasının veri aktarımları için meşru kullanımları olsa da, özellikle bilinmeyen kaynaklardan geliyorlarsa, Base64 kodlu dizeler içeren görüntülere karşı dikkatli olmak önemlidir.

Base64 kodlu tehditlerin algılanmasını engelleyen diğer zorluklar şunlardır:

- Birden çok dosyaya bölünen ve yerel olarak yeniden birleştirilen yükün kodlanması.

- Statik imza veritabanlarını atlayan kötü amaçlı yazılım.

- İmzayı bozan fazladan boşluklar veya karakterler ekleme.

- Geleneksel antivirüs programları tarafından nadiren kontrol edilen olağandışı dosya türlerinin eklenmesi.

- İmzalar güncellenmeden önce yeni varyantların hızlı dağıtımı.

Kaçak Yükleri Ortaya Çıkarın OPSWAT MetaDefender Core

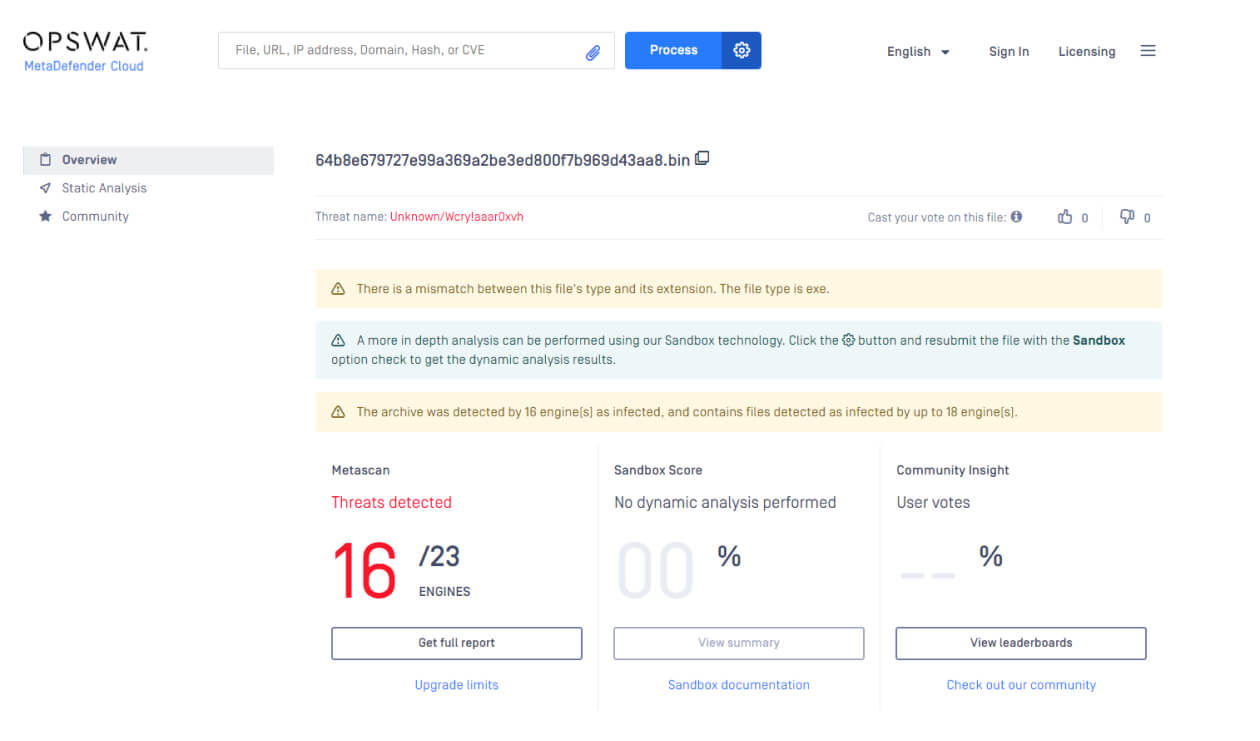

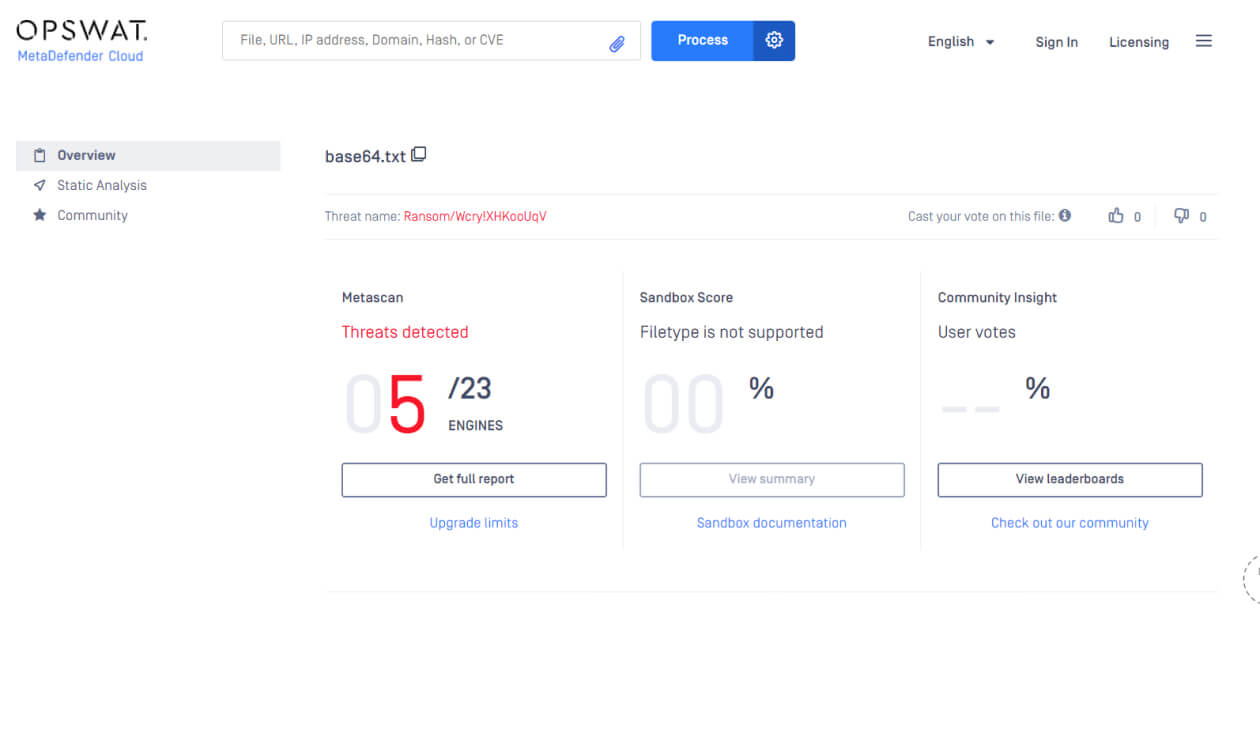

Tek bir antivirüs motorunun ortaya çıkan tehditlere karşı etkinliği sınırlı olsa da, birden fazla motoru birleştirmek kötü amaçlı yazılım algılama oranlarını önemli ölçüde artırabilir. OPSWAT MetaDefender Core Bilinen ve sıfırıncı gün kötü amaçlı yazılımlarının %99,2'sini tespit etmek için 30'dan fazla kötü amaçlı yazılımdan koruma motorundan yararlanır.

Improving static signature databases to detect new malware is a good start, but it's still possible for smuggled payloads to slip past antivirus software. Businesses need a strong defense-in-depth strategy with multiple layers of security to prevent zero-day attacks. This includes the use of dynamic protection technologies such as Multiscanning, Deep CDR™ Technology (Content Disarm and Reconstruction), and Adaptive Sandbox. These technologies can help detect and block malware attacks early on (especially those that use HTML to smuggle in links and attachments) and protect sensitive data.

Örnek bir sonuca bakın metadefender.opswat.com.

Proactive Detection with Deep CDR™ Technology and Adaptive Sandbox

Deep CDR™ Technology prevents Base64 encoding schemes from executing by deconstructing and regenerating sanitized files free from any potentially malicious code. For file types such as images embedded within HTML files, Deep CDR™ Technology performs decoding, threat removal, and reconstruction to ensure the sanitized image is securely restored.

Deep CDR™ Technology maintains image fidelity when sanitizing Base64 injection attempts. Users can view safe, decoded images with potential threats seamlessly neutralized in the background. This provides robust protection without workflow disruption.

MetaDefender Sandbox binlerce dosyayı kötü amaçlı yazılımlara karşı hızlı bir şekilde tarayan ve değerli Tehlike Göstergelerini (IOC'ler) belirlemek için her gizleme katmanını aynı anda ortaya çıkaran öykünme tabanlı bir kötü amaçlı yazılım analiz teknolojisidir.

Base64 ile kodlanmış yükler veya HTML kaçakçılığı gibi gizleme tekniklerinden yararlanan dosyaları analiz ederken, MetaDefender Sandbox dosyaları kapsamlı bir şekilde inceler, JavaScript'i ayıklar ve herhangi bir şüpheli etkinliği yakından izlemek için davranışlarını taklit eder. Bu uyarlanabilir analiz yeteneği, MetaDefender Sandbox Base64 ile kodlanmış kötü amaçlı yazılımların kodunu çözme ve yürütme girişimleri veya HTML içeriğine gömülü gizli komut dosyalarını çalıştırma girişimleri gibi kötü amaçlı eylemleri belirlemek için.

Çevre Savunmalarının Ötesine Geçmek

Base64 saldırılarının oluşturduğu gizli tehdit, şirketlerin neden savunmalarını bilinmeyen dış kaynaklara karşı korumaların ötesine taşımaları gerektiğinin altını çiziyor. Güçlü ağ güvenliğine rağmen kötü amaçlı dosyaların dahili uç noktalarınızı ihlal edebileceğini tahmin etmek çok önemlidir. Ek bir savunma katmanı olarak, sağlam uç nokta koruması vazgeçilmezdir. OPSWAT MetaDefender Gelen dosyaları birden çok kötü amaçlı yazılımdan koruma motoruyla tarayarak proaktif dosya güvenliğini kolaylaştırır. Bu, çevre savunmalarından kaçabilecek gizlenmiş sıfır gün tehditlerinin belirlenmesine yardımcı olur.

Remediation technologies like Deep CDR™ Technology take it a step further by disarming, neutralizing, and reconstructing potentially malicious files before they compromise endpoints. Implementing such comprehensive file security measures limits the damage caused by threats that breach your perimeter and reduces reliance on perimeter security as the sole line of defense.

OPSWAT kuruluşların çok katmanlı uç nokta güvenliği dağıtmasına olanak tanıyarak günümüz ortamında gelişen tehditlere karşı kritik bir savunma görevi görür.