8 Eylül 2025'te, chalk, debug ve color dahil olmak üzere yaygın olarak kullanılan birkaç npm paketinin, bugüne kadarki en büyük açık kaynak tedarik zinciri olaylarından biri haline gelen olayda tehlikeye atıldığı tespit edildi. Bu paketler birlikte haftalık 2 milyardan fazla indirmeye karşılık gelmektedir, bu da bu tehlikeyi hem yüksek riskli hem de geniş kapsamlı hale getirmektedir.

İşte neler olduğu, saldırının nasıl işlediği ve OPSWAT teknolojilerinin gelecekte benzer tehditlere karşı savunmaya nasıl yardımcı olabileceği.

Saldırı Özeti

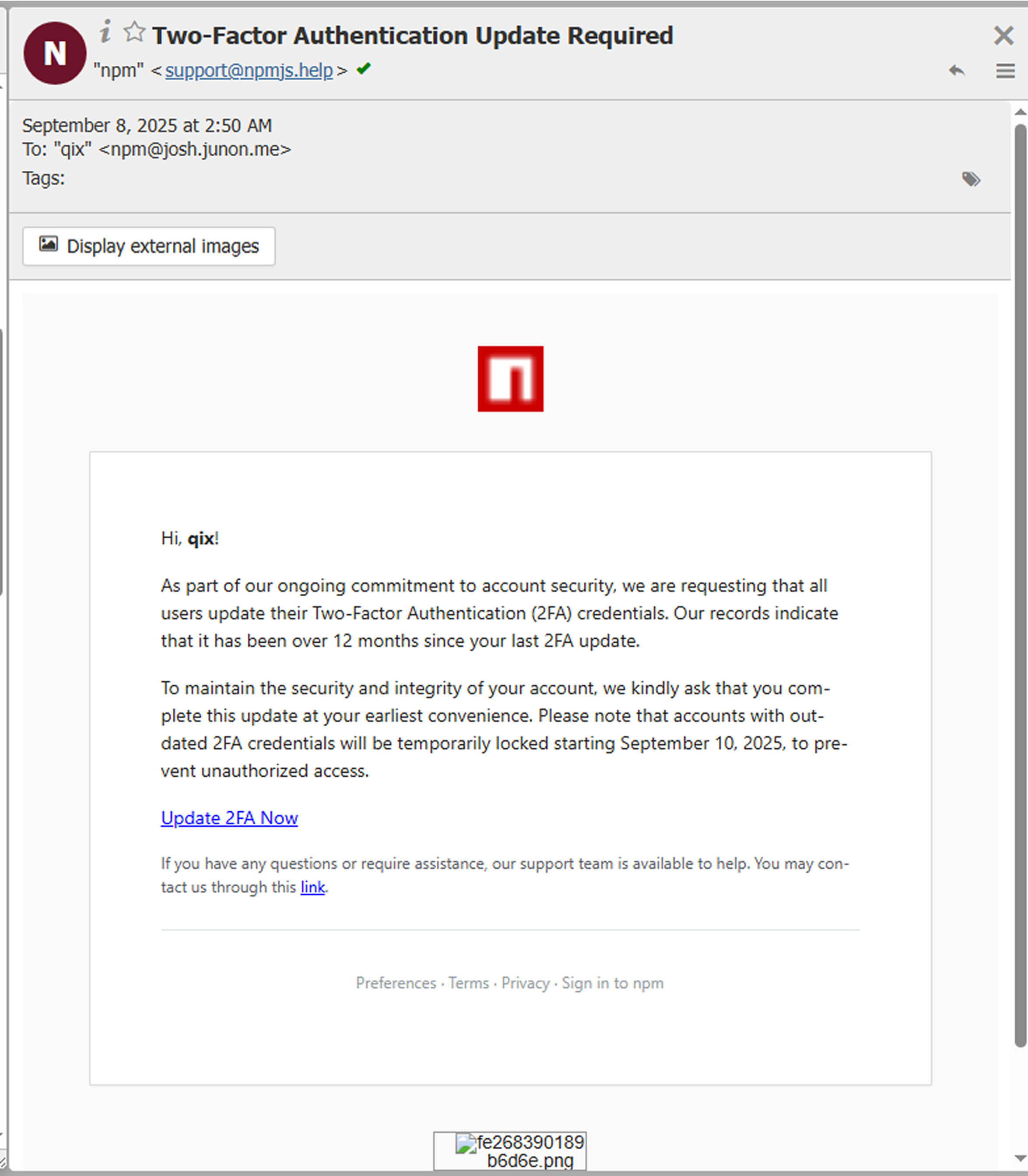

Saldırı, npm paketlerinden birinin bakımcısını hedef alan bir kimlik avı kampanyasıyla başladı. Sahte bir e-posta support@npmjs.help (saldırıdan sadece birkaç gün önce kaydedilmiş sahte bir alan adı) kurbanı kimlik bilgilerini vermesi için kandırdı. Bakımcının npm hesabına erişim sağlayan saldırganlar, paketlerin kötü amaçlı sürümlerini yayınladı.

Enjekte edilen kod, cüzdanlar ve merkezi olmayan uygulamalarla (dApps) etkileşime giren son kullanıcılardan kripto para birimi işlemlerini ele geçirmek için tasarlanmış, amaca yönelik kripto hırsızı kötü amaçlı yazılımdı.

Bu olay, tıpkı Temmuz 2025'teki ESLint tedarik zinciri saldırısında olduğu gibi, açık kaynak güveninin her an silah haline getirilebileceğini bir kez daha vurgulamaktadır.

Kullanılan Saldırı Teknikleri

1. Tarayıcıya Özel Yürütme

Kötü amaçlı yazılım, yalnızca tarayıcıların içinde çalıştığından emin olmak için bir ortam kontrolü gerçekleştirdi. Sunucularda veya CI/CD ardışık düzenlerinde uykuda kalarak tespit edilmesini zorlaştırıyordu.

2. API Müdahalesi

Kötü amaçlı yük, aşağıdakiler de dahil olmak üzere temel web API'lerine bağlandı:

window.fetch

XMLHttpRequest

pencere.ethereum(cüzdan sağlayıcıları)

Bu, kötü amaçlı yazılımın ağ isteklerini sessizce gözetlemesine, engellemesine ve değiştirmesine olanak sağladı.

3. İşlem Kaçırma

Kötü amaçlı kod yerleştirildikten sonra pasif gözlemin ötesine geçerek kripto para birimi faaliyetlerine aktif olarak müdahale etti. Özellikle Ethereum, Solana, Bitcoin, Tron, Litecoin ve Bitcoin Cash dahil olmak üzere birden fazla blok zincirinde cüzdan adreslerini ve işlem yüklerini taradı.

Yük buradan itibaren bir ikame tekniği uyguladı:

- Benzerlik kontrolleri (örneğin Levenshtein mesafesi) ile oluşturulan benzer adresleri kullanarak meşru cüzdan adreslerini saldırgan kontrolündeki adreslerle değiştirdi.

- Bu, bir transfer anlamına geliyordu

0xAbc123...sessizce0xAbc129...şüphe uyandırmadan.

- Daha da önemlisi, takas işlemi kullanıcı işlemi imzalamadan önce gerçekleşmiştir, bu nedenle kullanıcı arayüzü doğru adresi gösterse de imzalanan talep kaputun altında çoktan değiştirilmiştir.

4. Gizli Kaçınma

Saldırganlar ayrıca kötü amaçlı yazılımlarının mümkün olduğunca uzun süre gizli kalmasını sağlamak için önlemler aldılar. Kurbanı uyarabilecek görünür değişiklikler yapmak yerine, yük arka planda sessizce çalıştı:

- Bariz kullanıcı arayüzü değişikliklerinden kaçınıldı, böylece cüzdan arayüzleri değişmeden göründü.

- Sessizce devam eder, kancalarını tarama oturumu boyunca etkin tutar.

- Hem onayları hem de transferleri hedef alarak yalnızca fonların çalınmasını değil, aynı zamanda cüzdan izinlerinin gelecekte istismar edilmek üzere manipüle edilmesini de mümkün kılmıştır.

Bu Saldırı Neden Bu Kadar Tehlikeli?

- Devasa ölçek: Etkilenen paketlerde haftalık milyarlarca indirme.

- Çapraz zincir hedefleme: Ethereum ile sınırlı değil. Birden fazla büyük blok zinciri etkilenmiştir.

- Kullanıcılara görünmez: Mağdurlar güvenli işlemleri onayladıklarına inanıyorlardı.

- Ekosistem güven istismarı: Ele geçirilen bir bakımcı hesabı npm ekosistemine yayıldı.

OPSWAT'ın Yanıtı

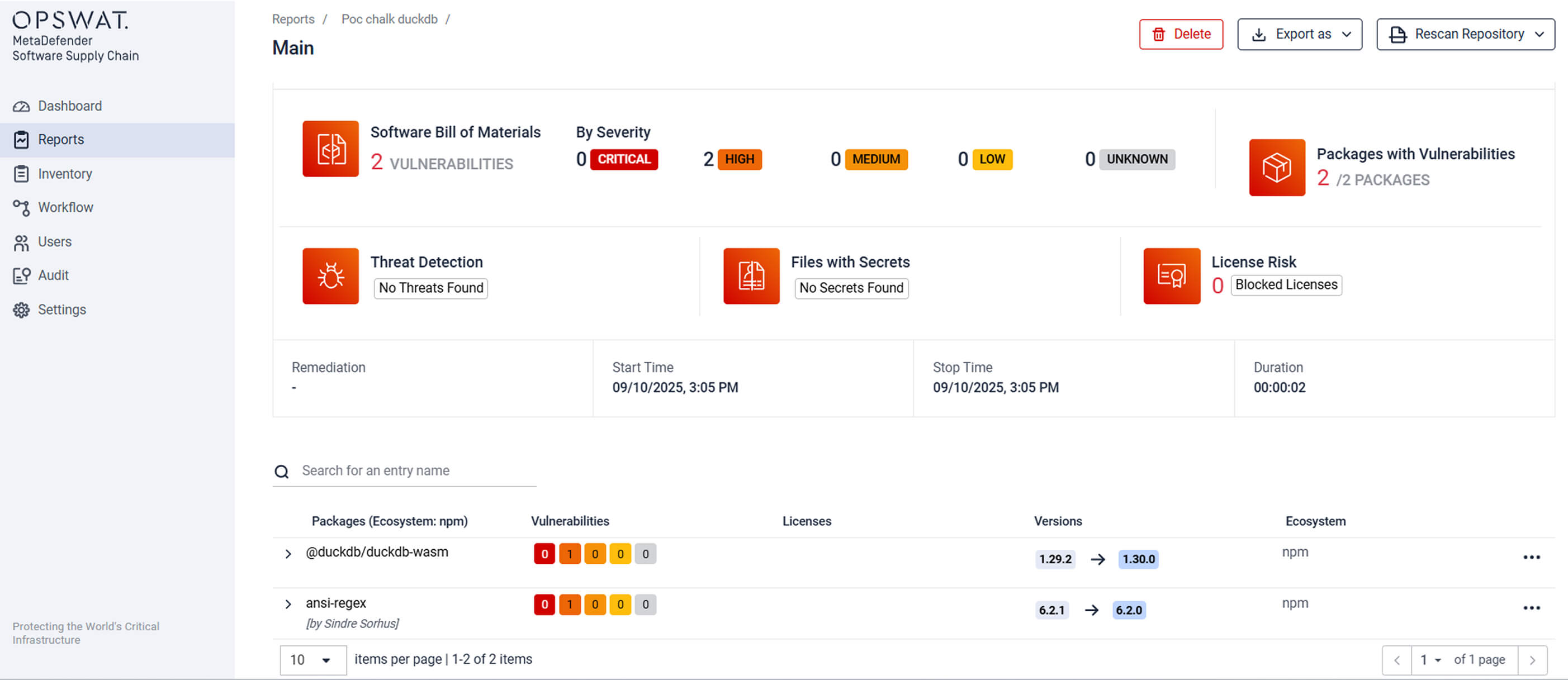

En son veritabanı sürümüne sahip OPSWAT SBOM teknolojisi halihazırda bu kötü amaçlı paketleri tespit edip işaretleyebilmektedir.

OPSWAT SBOM teknolojisi, sektör lideri birçok güvenlik çözümü ve teknolojisinden biridir. MetaDefender Core ve MetaDefender Software Supply Chain:

- Güvenlik Açığı Analizi: Bilinen güvenlik açıkları ve kötü amaçlı sürümler için bağımlılıkları otomatik olarak tarar.

- Sürekli İzleme: Şüpheli değişiklikler için npm, PyPI ve Maven gibi depoları izler.

- Çoklu AV ve Sezgisel: Paketlerin içine gizlenmiş kötü amaçlı yazılımları tespit eder.

- CI/CD Entegrasyonu: Derlemelere çekilmeden önce tehlikeye atılmış bağımlılıkları engeller.

- SBOM Üretimi: Denetim ve uyumluluk amaçlarını desteklemek içinSBOM raporlarını CycloneDX, SPDX, JSON ve PDF gibistandartlaştırılmış formatlarda dışa aktarır.

- Sır Tespiti: OPSWAT Proactive DLP , yetkisiz erişimi önlemek için kaynak koduna gömülüsabit kodlanmış sırları (parolalar, API anahtarları, belirteçler vb.)bulur.

Şimdi Ne Yapmalısınız

- Bağımlılıkları denetleyin: Etkilenen npm paketleri için projelerinizi kontrol edin.

- Kimlik avı farkındalığını artırın: Geliştiricileri ve bakımcıları sahte e-postaları tespit etmeleri için eğitin.

- Güvenliği otomatikleştirin OPSWAT MetaDefender Software Supply Chain: Sürekli tehdit ve güvenlik açığı izleme ile yazılım tedarik zinciri risklerinize görünürlük kazandırın.

- Güçlü hesap güvenliği uygulayın: Tüm paket kayıt hesaplarında 2FA'yı sürdürün.

Önemli Çıkarımlar

- Bakımcı hesapları birincil hedeflerdir. Onların güvenliği sizin güvenliğinizdir.

- Tedarik zinciri saldırıları ölçekleniyor: milyarlarca indirme anında silah haline getirilebilir.

- MetaDefender Software Supply Chain gibi proaktif izleme ve sıfır güven araçları artık isteğe bağlı değil; olmazsa olmaz.

Kapanış Düşüncesi

Bu olay, açık kaynak ekosisteminin sadece bir güvenilir bakımcı hesabının tehlikeye girmesi durumunda ne kadar kırılgan olabileceğinin altını çizmektedir. Milyarlarca indirme söz konusu olduğunda, kuruluşlar tedarik zinciri güvenliğinin uç nokta veya ağ güvenliği kadar kritik olduğunu kabul etmelidir. Proaktif görünürlük, sürekli izleme ve güçlü güvenlik uygulamaları bir sonraki açık kaynak tehlikesine karşı en iyi savunmadır.

OPSWAT SBOM 'un nasıl çalıştığı hakkında daha fazla bilgi edinin ve MetaDefender Software Supply Chain geliştirme işlem hatlarınızın güvenliğini sağlamaya yardımcı olur ve açık kaynaklı tedarik zinciri saldırılarına karşı korur.