- Sağlık Hizmetleri ve HIPAA Uyumluluğuna Özgü Dosya Aktarım Risklerini Anlamak

- HIPAA Uyumluluğu için Her Managed File Transfer İhtiyaç Duyduğu Temel Özellikler

- Managed File Transfer , HIPAA Denetimlerini ve Uyumluluk Raporlamasını Nasıl Verimli Hale Getirir?

- Sağlık Kuruluşlarında Secure Aktarımı için En İyi Uygulamalar

- Managed File Transfer Karşılaştırma: Sağlık Sektörüne Özel Platformlar ile Genel Platformlar

- Sağlık Managed File Transfer HIPAA Uyumlu Managed File Transfer Uygulama Adımları

- Sağlık Hizmetleri Uyumluluğu ve Hasta Verilerinin Korunması Managed File Transfer Değerini Ölçmek

- SSS

Sağlık Hizmetleri ve HIPAA Uyumluluğuna Özgü Dosya Aktarım Risklerini Anlamak

Sağlık hizmetleri dosya aktarımları, dosyalar departmanlar, klinisyenler, ortaklar ve sistemler arasında sürekli olarak taşındığı için PHI'yi (korunan sağlık bilgileri) veri ihlallerine, yasal cezalara ve operasyonel aksaklıklara maruz bırakır.

HIPAA (Sağlık Sigortası Taşınabilirlik ve Sorumluluk Yasası), her dosya aktarımı için tutarlı koruma, denetlenebilirlik ve kontrol gerektirerek riskleri artırmaktadır. Genel dosya paylaşım araçları, PHI işlemlerinin gerektirdiği yönetişim (zorunlu şifreleme politikaları), doğrulama (otomatik erişim doğrulama) ve görünürlük (kapsamlı denetim izleri) özelliklerinden yoksun oldukları için bu beklentileri nadiren karşılarlar.

HIPAA, PHI içeren her dosya aktarımı için belgelenmiş denetim izleri (denetlenebilirlik), şifreleme standartları (koruma) ve erişim kısıtlamaları (kontrol) gibi belirli gereklilikleri zorunlu kılar.

Sağlık hizmetleri dosya aktarımlarında en yaygın güvenlik tehditleri nelerdir?

Sağlık hizmetleri dosya aktarımları (sistemler, departmanlar ve harici ortaklar arasında PHI'nın elektronik olarak taşınması), saldırganların aktarım sırasında PHI'yı ele geçirdiği veya zayıf erişim kontrollerini kötüye kullandığı fidye yazılımı, veri hırsızlığı ve hesap ele geçirme saldırılarının en sık hedefi olmaktadır.Healthcare IT News'e göre, 2024Change Healthcare fidye yazılımı saldırısı, yaklaşık 192,7 milyon kişinin verilerinin ifşa olduğunu doğruladı ve tek bir güvenliği ihlal edilmiş bilgi merkezi, ABD tarihindeki en büyük sağlık verisi ihlaline nasıl yol açabileceğini gösterdi.

Sağlık hizmetlerinde dosya aktarımlarında sık karşılaşılan güvenlik tehditleri şunlardır:

Veri ele geçirme: E-posta veya eski protokoller aracılığıyla şifrelenmemiş veya zayıf bir şekilde korunan dosya aktarımları, en önemli hedefler olmaya devam etmektedir.

Yetkisiz erişim: Paylaşılan hesaplar, geniş izinler veya güvenli olmayan ortak bağlantıları, PHI'yi hem iç hem de dış ortamda riske maruz bırakır.

İçeriden kötüye kullanım: Yanlışlıkla yanlış gönderme, kişisel cihazların kullanımı veya kasıtlı bilgi sızdırma, genellikle rapor edilmesi gereken ihlallere neden olur.

Üçüncü tarafların güvenliği: PHI genellikle yeterli kontrolleri uygulamayan laboratuvarlara, fatura şirketlerine ve özel hizmet sağlayıcılara aktarılır.

Operasyonel arızalar: Ad hoc aktarım iş akışlarındaki aksaklıklar, dosya kayıplarına, gecikmelere veya belgelerin kaybolmasına neden olur.

HIPAA Kuralları Elektronik Dosya Aktarım Gerekliliklerini Nasıl Şekillendirir?

HIPAA'nın Gizlilik Kuralı, iç veya dış olarak paylaşılan tüm PHI'ların yalnızca meşru bir amacı olan yetkili taraflara açıklanmasını gerektirirken, Güvenlik Kuralı ise elektronik PHI'ların aktarımı sırasında korunmasını sağlayan idari, fiziksel ve teknik güvenlik önlemlerini zorunlu kılar.

Birlikte, kapsama dahilindeki kuruluşların ve iş ortaklarının, her dosya aktarımında gizliliğin korunmasını (şifreleme yoluyla), kullanıcı yetkilendirmesinin doğrulanmasını (çok faktörlü kimlik doğrulama yoluyla) ve aktarım süresince bütünlüğün korunmasını (sağlama toplamları veya dijital imzalar kullanarak) sağlamalarını gerektirir.

HIPAA, kapsama dahilindeki kuruluşların aktarım sırasında PHI verilerini aşağıdaki yollarla korumalarını gerektirir:

- Verileri ele geçirilmeye karşı koruyan gizlilik kontrolleri

- Yalnızca yetkili kullanıcıların ve sistemlerin PHI'yi paylaşmasını sağlayan erişim doğrulama

- Aktarım sırasında dosyaların değiştirilmediğini doğrulayan bütünlük korumaları

- Kimin neyi, ne zaman ve kime gönderdiğini belgeleyen tam denetlenebilirlik

- Tüm dosya aktarım iş akışlarını yöneten tutarlı politikalar ve risk yönetimi

Geleneksel dosya paylaşım yöntemleri HIPAA uyumluluğu için neden yetersizdir?

Eski veya tüketici sınıfı araçlar, uygulanabilir kontroller, izleme ve denetim izleri içermedikleri için yetersiz kalmaktadır. Bu yöntemler, zorunlu güvenlik önlemlerinden ziyade kullanıcı davranışına bağlıdır, bu da öngörülebilir uyum hatalarına yol açar ve ihlal riskini artırır.

Eski Dosya Paylaşım Yöntemleri ve Uyumluluk Gereklilikleri

| Yöntem | Core | HIPAA Boşluğu |

|---|---|---|

| E-posta | Yanlış gönderme, tutarsız şifreleme | Güvenilir erişim kontrolü veya uçtan uca koruma yok |

| FTP/SFTP | Statik kimlik bilgileri, sınırlı görünürlük | Yetersiz denetim ve rol tabanlı kontrol |

| Tüketici bulut araçları | Genel bağlantılar, kullanıcı tarafından yönetilen izinler | PHI için kurumsal yönetişim yok |

| Manuel/ad hoc yöntemler | USB , onaylanmamış uygulamalar | Görünürlük veya politika uygulaması yok |

HIPAA Güvenlik Kuralı § 164.312(e) İletim Güvenliği gereklilikleri ve elektronik PHI korumasına ilişkin HHS kılavuzuna dayanmaktadır.

HIPAA Uyumluluğu için Her Managed File Transfer İhtiyaç Duyduğu Temel Özellikler

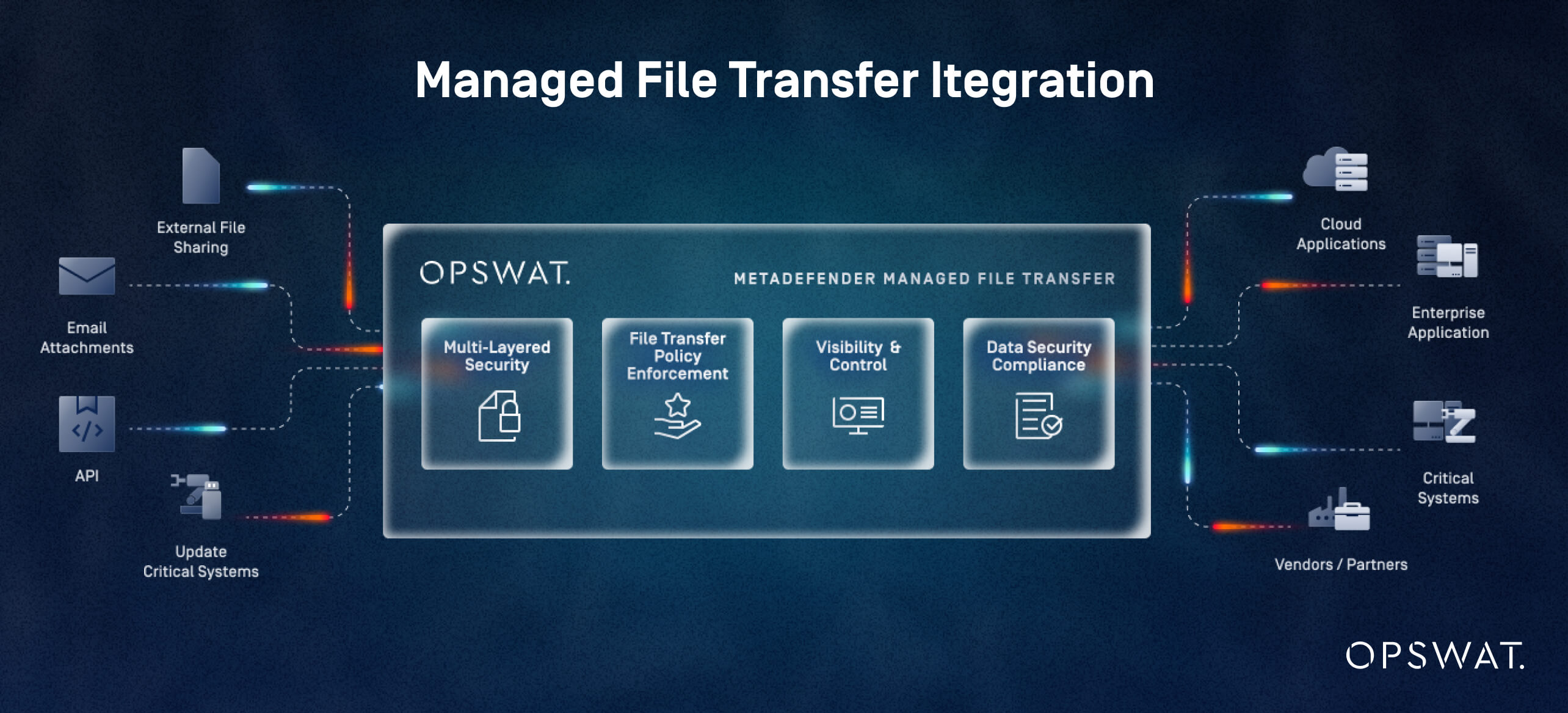

HIPAA uyumlu MFT yönetilen dosya aktarımı) platformu, her PHI aktarımında tutarlı koruma (şifreleme), doğrulama (erişim kimlik doğrulama) ve görünürlük (denetim günlüğü) sağlamalıdır. Temel özellikler, gerekli güvenlik önlemleriyle doğrudan eşleşir: şifreleme, erişim kontrolü, bütünlük doğrulama, denetim günlüğü, politika uygulama ve üçüncü taraf yönetimi.

Sağlık hizmetlerine özel MFT , genel sistemlerin güvenilir bir şekilde sunabileceğinin ötesinde, yüksek hacimli PHI alışverişi, klinik iş akışları ve karmaşık tedarikçi ekosistemlerine uyarlanmış özelliklerle bu kontrolleri güçlendirir.

HIPAA uyumlu dosya aktarımları için hangi şifreleme standartları gereklidir?

HIPAA, aktarım halindeki PHI'nin güçlü, endüstri standardı şifreleme ile korunmasını bekler. Pratikte bu şu anlama gelir:

- Dosya düzeyinde ve depolama sırasında şifreleme için AES-256

- Aktarım halindeki verilerinkorunması için TLS 1.2 veya üstü

- NIST (Ulusal Standartlar ve Teknoloji Enstitüsü) tarafından önerilen algoritmalarla uyumlu şifreleme modülleri

- Tüm iç, dış, otomatik ve geçici transferlerde tutarlı uygulama

HHS HIPAA Güvenlik Kuralı'nın iletim güvenliği kılavuzuna göre (§ 164.312(e)), şifreleme, iletim sırasında yetkisiz erişimi önlemek için birincil koruma önlemi olarak kabul edilir. Bir MFT , şifreleme gereksinimlerinin politika kontrolleri ve rol tabanlı yapılandırmalara dahil edilmesini garanti etmeli ve kullanıcıların PHI'yi korumasız kanallar üzerinden göndermesini engellemelidir.

Erişim Kontrolleri ve Kullanıcı Kimlik Doğrulaması, Yetkisiz PHI Erişimi Nasıl Önler?

PHI'ye erişim, belgelenmiş, işle ilgili bir ihtiyacı olan kişiler ve sistemlerle sınırlı olmalıdır (HIPAA Gizlilik Kuralı § 164.502(b) uyarınca gerekli minimum ilke). Bir MFT bunu şu yollarla uygulamalıdır:

- Görünürlüğü ve aktarım haklarını sınırlayan granüler RBAC (rol tabanlı erişim kontrolü)

- Hem iç kullanıcılar hem de dış ortaklar için MFA (çok faktörlü kimlik doğrulama)

- Güçlü sistemden sisteme kimlik doğrulama, statik kimlik bilgilerini sertifikalar veya jetonlarla değiştirme

- PHI içeren dosyaları kimlerin gönderebileceğini, alabileceğini, onaylayabileceğini veya geri alabileceğini düzenleyen politika tabanlı kısıtlamalar

Bu önlemler, HIPAA'nın temel Güvenlik Kuralı beklentilerini yansıtmaktadır: kimliği doğrulamak, uygun şekilde yetkilendirmek ve yetkisiz ifşayı önlemek.

HIPAA denetimleri için hangi denetim izleri ve raporlama yetenekleri gereklidir?

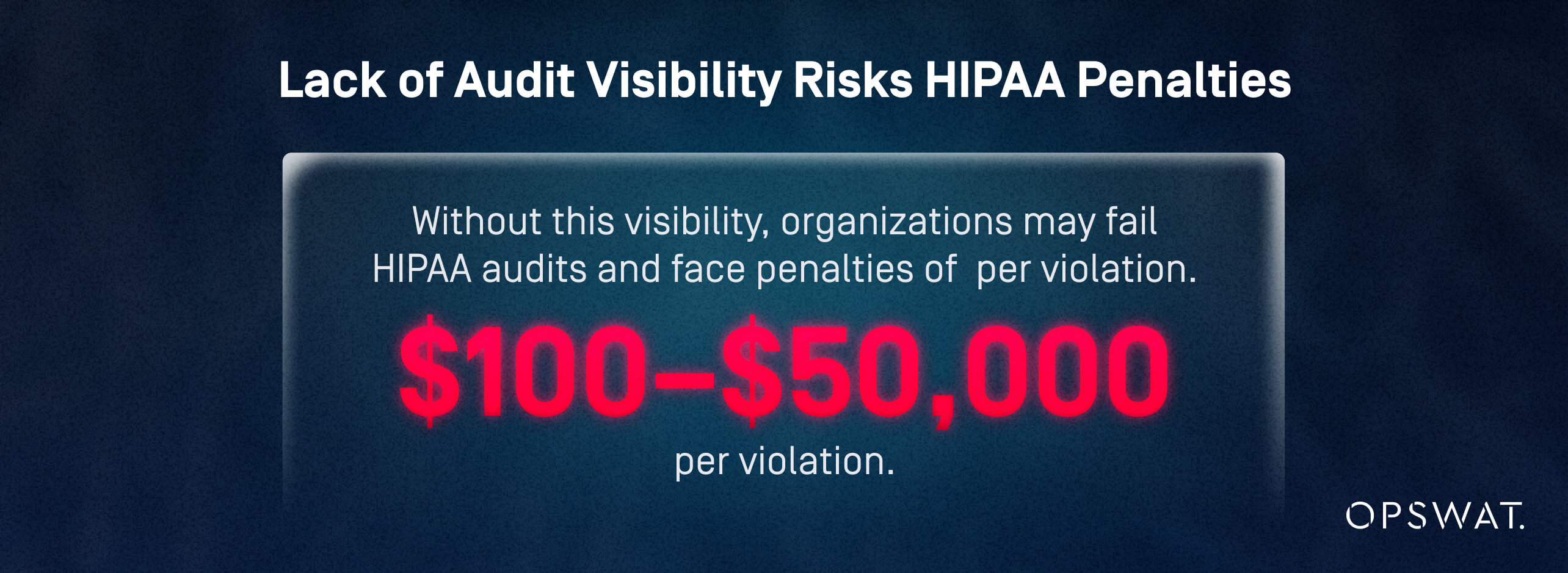

Denetçiler, her PHI aktarımında tam izlenebilirlik beklerler. Bu görünürlük olmadan, kuruluşlar denetimler sırasında HIPAA uyumluluğunu kanıtlayamazlar ve ihlal başına 100 ila 50.000 dolar arasında değişen sivil para cezaları dahil olmak üzere yaptırımlarla karşı karşıya kalabilirler.

Bir MFT şunları içermelidir:

- PHI'ye kimler erişmiş veya aktarmıştır?

- Hangi dosya, kime ve hangi iş akışı aracılığıyla taşındı?

- Gönderme, alma, hata ve silme işlemlerini gösteren zaman damgalı olaylar

- Dosyalara aktarım sırasında herhangi bir değişiklik yapılmadığını doğrulayan bütünlük kontrolleri

- Ayarlar, ilkeler ve izinlerdeki değişikliklere ilişkin idari etkinlik günlükleri

Ek olarak, sağlık hizmetleri programları aşağıdakilerden yararlanır:

- Anormal transferler veya politika ihlalleri için gerçek zamanlı izleme ve uyarılar

- Günlüklerin soruşturma veya denetim için kullanılabilir kalmasını sağlayan saklama politikaları

- HIPAA sorgulamalarına uygun, ihraç edilebilir, denetime hazır raporlar

MFT , üçüncü taraf satıcılarla Secure nasıl destekler?

MFT , kontrollü entegrasyon, izole transfer kanalları ve her tedarikçi bağlantısı için politika odaklı yönetişim uygulayarak güvenli üçüncü taraf işbirliğini destekler. Sağlık sektörü, laboratuvarlar, faturalama şirketleri, görüntüleme merkezleri ve uzman hizmet sağlayıcılarından oluşan geniş bir ağa dayanır. Uyumlu bir MFT , harici veri alışverişini hem güvenli hem de yönetilebilir hale getirmelidir.

MFT'nin temel özellikleri

- Önceden tanımlanmış roller, onaylar ve süre sınırlamaları ile kontrollü harici kullanıcı kaydı

- Her bir ortak için izole edilmiş, politika ile uygulanan transfer kanalları

- E-posta eklerini ve yönetilmeyen bağlantıları ortadan kaldıran Secure

- Ortak teknolojiden bağımsız olarak şifreleme ve erişim kontrollerinin otomatik olarak uygulanması

- Başarısızlıklar veya onaylanmamış iş akışları dahil olmak üzere tüm üçüncü taraf transferlerine merkezi görünürlük

HIPAA ayrıca, PHI ile çalışan tüm tedarikçilerin BAA (İş Ortağı Anlaşması) kapsamında faaliyet göstermesini şart koşmaktadır. Bir MFT , sözleşme yükümlülüklerinin teknik güvenlik önlemleriyle uyumlu olmasını sağlamak için BAA uyumu ve belgeleme ile iş ortağı katılım sürecini kolaylaştırmalıdır.

Managed File Transfer , HIPAA Denetimlerini ve Uyumluluk Raporlamasını Nasıl Verimli Hale Getirir?

İyi tasarlanmış bir MFT , kanıtları merkezileştirir, politikayı uygular ve PHI hareketlerine sürekli görünürlük sağlar. Bu özellikler, HIPAA denetimlerini önemli ölçüde basitleştirebilir. MFT , farklı sistemlerden günlükleri, ekran görüntülerini veya erişim kayıtlarını manuel olarak toplamak yerine, tüm dosya aktarım faaliyetlerini tek bir, aranabilir gerçek kaynakta birleştirir. Bu, denetim hazırlık süresini azaltır, belgelerin doğruluğunu artırır ve daha yüksek denetim geçme oranlarını destekler.

Sağlık hizmetlerine odaklanan MFT ,HIPAA Güvenlik Kuralında belirtildiği gibi iletim güvenliği, erişim kontrolü ve denetlenebilirlik konusunda HIPAA beklentileriyle de uyumludur. Bu ürünlerin yerleşik kontrolleri, denetçilerin aradığı özelliklerle eşleşir: tutarlı güvenlik önlemleri, eksiksiz kayıtlar ve PHI aktarımlarının denetime tabi olduğunun kanıtı.

Denetçiler MFT Hangi Belgeleri ve Kanıtları İsterler?

HIPAA denetçileri genellikle aşağıdakileri gösteren kanıtlar talep ederler:

- PHI'ye kimler erişmiş veya aktarmıştır?

- Hangi dosyalar, kime ve hangi politika kapsamında taşındı?

- Her transfer gerçekleştiğinde, başarılı, başarısız ve yeniden denemeler dahil

- Bütünlük ve şifreleme nasıl uygulandı?

- İzin güncellemeleri veya iş akışı değişiklikleri gibi idari değişiklikler

MFT bu bilgilerin toplanmasını ve saklanmasını otomatikleştirir. Örneğin, OPSWATMetaDefender File Transfer™ ürününün ayrıntılı denetim günlükleri ve raporlama özellikleri, merkezi bir görünümden kullanıcı etkinliklerini, dosya yaşam döngülerini, sistem olaylarını ve iş yürütme işlemlerini yakalar. Bu, HIPAA'nın kapsama dahilindeki kuruluşların tüm PHI ile ilgili sistemler için eksiksiz denetim izleri tutması beklentisiyle doğrudan uyumludur.

MFT HIPAA Denetim Hazırlığının Süresini ve Maliyetini Nasıl Azaltabilir?

MFT , kanıtları merkezileştirerek, uyumluluk iş akışlarını otomatikleştirerek ve hazır raporlar sunarak denetim hazırlık süresini ve maliyetini azaltır. Manuel denetim hazırlığı genellikle transfer geçmişlerini yeniden oluşturmak, şifreleme ayarlarını doğrulamak ve silo sistemlerinde eksik kanıtları bulmak için günler veya haftalar sürer.

MFT , aşağıdakiler yoluyla bu ek yükü azaltır:

- Erişim, aktarımlar, hatalar ve politika uygulamalarını özetleyen önceden oluşturulmuş uyumluluk raporları

- PHI iletim faaliyetlerini tek bir pencerede gösteren merkezi kontrol panelleri

- Gerekli güvenlik önlemlerinin (şifreleme, kimlik doğrulama, onaylar) tutarlı bir şekilde uygulanmasını ve belgelenmesini sağlayan iş akışı otomasyonu

- Birden fazla araçta manuel veri alımını ortadan kaldıran, aranabilir günlükler

MetaDefender Managed File Transfer , politika tabanlı otomasyon, denetim onay akışları ve görsel düzenlemeyiManaged File Transfer ekiplerin PHI'nın taşınma ve uyumluluğun kaydedilme şeklini standartlaştırmasını sağlar. Bu verimlilikler, denetim hazırlık süresinde ölçülebilir azalmalar ve daha az düzeltme adımı ile sonuçlanır.

Sürekli Uyumluluk İzleme ve Risk Azaltmayı Destekleyen Özellikler Nelerdir?

MFT , dosya etkinliklerini sürekli olarak izleyerek, anormallikleri tespit ederek ve tüm aktarımlarda politika kontrollerini uygulayarak HIPAA uyumluluğunu destekler. HIPAA uyumluluğu yalnızca denetimler sırasında değerlendirilmez, sürekli olarak sürdürülmesi gerekir.

MFT , aşağıdakilerle sürekli uyumluluğu güçlendirir:

Gerçek zamanlı uyarılar: Olağandışı transferleri, yetkisiz erişim girişimlerini veya onaylanmış iş akışlarından sapmaları işaretleyin.

Anormallik tespiti ve bütünlük kontrolleri: Kötüye kullanım veya güvenlik ihlalini gösterebilecek şüpheli dosya davranışlarını veya beklenmedik değişiklikleri tespit edin.

Her aktarımda politika uygulaması: Şifreleme, kimlik doğrulama ve onay gereksinimlerinin tutarlı bir şekilde uygulanmasını sağlayarak manuel hataları ve geçici çözümleri ortadan kaldırın.

Merkezi görünürlük: Dahili sistemler ve harici ortaklar arasında dosya hareketlerini izleyin.MetaDefender Managed File Transfer , aktarımlar, erişim ve sistem olaylarına tam görünürlükManaged File Transfer .

Gelişmiş tehdit önleme: Sağlık denetçileri, PHI'nın kötü amaçlı yazılımlardan veya tahrifatlardan korunup korunmadığını giderek daha fazla inceliyor. OPSWATçoklu tarama, içerik etkisizleştirme ve yeniden yapılandırma ve güvenlik açığı değerlendirmesi gibi MFT , dosya kaynaklı tehditlerin riskini önemli ölçüde azaltır.

Bu özellikler bir araya gelerek proaktif uyumluluğu destekler: sorunları raporlanabilir olaylar haline gelmeden önce tespit eder, PHI'nın ifşa olma olasılığını azaltır ve denetçilere sürekli izleme konusunda güvenilir kanıtlar sunar.

Sağlık Kuruluşlarında Secure Aktarımı için En İyi Uygulamalar

Uyum ve Risk Görevlileri için, PHI aktarımlarının güvenliğini sağlamak, güçlü MFT daha fazlasını gerektirir. Disiplinli süreçler, net politikalar ve tutarlı kullanıcı davranışları gerekir. HIPAA'nın güvenlik önlemleri, teknik kontroller kadar idari kontrolleri de vurgular; bu da kuruluşların teknolojiyi yönetişim, eğitim ve izleme ile birleştirmeleri gerektiği anlamına gelir. Amaç, her PHI aktarımının öngörülebilir, uygulanabilir ve denetlenebilir bir yol izlemesini sağlamaktır.

HIPAA uyumlu bir dosya aktarım politikası geliştirmek için atılması gereken adımlar nelerdir?

Bir dosya aktarım politikası, PHI'nın nasıl aktarılacağını, kimin aktarmaya yetkili olduğunu ve her adımda hangi kontrollerin uygulanması gerektiğini tanımlamalıdır. Açık ve uygulanabilir bir politika, PHI'nın maruz kalma riskini azaltır ve personel davranışını HIPAA'nın idari koruma beklentileriyle uyumlu hale getirir.

Güçlü bir politika şunları yapmalıdır:

1. Kabul edilebilir kullanımı tanımlayın

PHI'nın ne zaman aktarılabileceğini, hangi yöntemlerin onaylandığını ve hangi sistemlerin ( MFT dahil) kullanılması gerektiğini belirtin.

2. Kullanıcı ve sistem yetkilendirme kurallarını belirleyin

Dosya aktarımları için ayrıntılı rol tabanlı erişim, gerekli kimlik doğrulama mekanizmaları ve onay iş akışları.

3. Şifreleme ve bütünlük korumaları gerektirin

HIPAA iletim güvenlik önlemlerine uygun onaylanmış şifreleme standartlarının ve doğrulama adımlarının kullanımını zorunlu kılın.

4. Belge saklama ve imha gereklilikleri

Günlükler, kanıtlar ve aktarılan dosyalar için, kuruluşun ve HIPAA'nın beklentileriyle uyumlu saklama süreleri belirleyin.

5. Eskalasyon ve olay prosedürlerinin ana hatlarını belirleyin.

Başarısız aktarımlar, şüpheli ihlaller, politika ihlalleri ve iş ortağı sorunları için raporlama adımlarını tanımlayın.

6. Üçüncü taraf yönetişimini entegre edin

İş Ortağı Anlaşmaları talep edin ve dış ortaklar için işe alım/işten ayrılma adımlarını tanımlayın.

7. Düzenli olarak gözden geçirin ve güncelleyin

İş akışları, sistemler veya düzenlemeler değişirse, politikalar en az yılda bir kez veya daha sık gözden geçirilmelidir.

Sağlık personeli Secure aktarım protokolleri konusunda nasıl eğitilmelidir?

Eğitim, teknik güvenlik önlemlerinin doğru ve tutarlı bir şekilde kullanılmasını sağlar.

Etkili programlar şunları kapsar:

Core konuları

- Onaylanmış dosya aktarım araçları ve iş akışları

- Alıcının kimliğini ve yetkilendirmesini doğrulama

- Onaylanmamış yöntemlerden kaçınmak (e-posta ekleri, kişisel bulut araçları, USB )

- Başarısız veya şüpheli transferleri tanıma ve bildirme

- PHI ve asgari gerekli ilkeleri anlamak

Sıklık

- İlk işe alım

- Yıllık yenileme kursları

- Sistemler, iş akışları veya politikalar değiştiğinde tam zamanında eğitim

Değerlendirme yöntemleri

- Kısa testler veya senaryo tabanlı alıştırmalar

- Beklentileri güçlendirmek için simüle edilmiş hatalar (örneğin, yanlış adrese gönderilen transferler)

- Tekrarlanan hatalar yapan kullanıcılar için hedefli takip

Çözülmesi gereken yaygın kullanıcı hataları

- Yanlış alıcıya gönderme

- Şifrelenmemiş veya onaylanmamış kanalların kullanılması

- Yanlış dosya yükleniyor

- Kişisel veya paylaşılan cihazlarda dosyaları yanlış kullanma

Eğitim, doğruluk, doğrulama ve MFT tutarlı kullanımına vurgu yapmalıdır, böylece personel gerekli kontrolleri atlatacak uygulamalardan kaçınabilir.

Sürekli Dosya Aktarımı Güvenliği için İzlenmesi Gereken Temel Metrikler Nelerdir?

Sağlık kuruluşları, güvenli dosya aktarım performansını izlemek için belirli ölçütleri takip etmelidir. Sürekli izleme, proaktif HIPAA uyumluluğunu ve operasyonel istikrarı destekler. Temel KPI'lar şunlardır:

Başarısız veya eksik aktarım oranları: Yüksek başarısızlık hacimleri, sistem sorunları, süreç boşlukları veya ortak sorunlarını gösterebilir.

Erişim anormallikleri: Beklenmedik kullanıcılar, çalışma saatleri dışında gerçekleşen etkinlikler veya tekrar eden başarısız kimlik doğrulamaları, yetkisiz erişim girişimlerinin işareti olabilir.

Politika ihlalleri: Gerekli şifreleme, onaylar veya iş akışlarını atlayan transferler izlenmeli ve soruşturulmalıdır.

Üçüncü taraf performansı: Sözleşme ve HIPAA yükümlülüklerinin yerine getirildiğinden emin olmak için iş ortaklarının başarı oranlarını, gecikmeleri ve güvenlik istisnalarını izleyin.

Denetim bulguları ve düzeltme döngüsü süresi: Tekrarlayan sorunları ve bunların ne kadar hızlı çözüldüğünü takip ederek uyumluluk hazırlığını sürdürün.

Tehdit algılama olayları: Gelişmiş tehdit önleme teknolojileri (ör. kötü amaçlı yazılım taraması, CDR, güvenlik açığı değerlendirmesi) sorunları işaret ederse, tekrarlayan modeller altta yatan riski gösterebilir.

Bu ölçütler sürekli iyileştirmeyi teşvik eder: süreç zayıflıklarını belirleme, politika etkinliğini doğrulama, eğitim ihtiyaçlarını önceliklendirme ve HIPAA'nın izleme ve risk yönetimi beklentileriyle tutarlı bir uyum sağlama.

Managed File Transfer Karşılaştırma: Sağlık Sektörüne Özel Platformlar ile Genel Platformlar

MFT değerlendiren Uyum ve Risk Görevlileri, yalnızca "HIPAA uyumlu" platformlar ile yüksek hacimli PHI iş akışları için tasarlanmış platformlar arasında ayrım yapmalıdır. HIPAA, PHI'yı işleyen tüm sistemlerde dosya aktarım güvenliği, erişim kontrolü ve denetim için tutarlı güvenlik önlemleri beklemektedir.

Ölçeklenebilir, güvenilir ve sektörde güvenilir çözümler arayan sağlık kuruluşları, PHI iş akışları için özel olarak tasarlanmış platformlardan yararlanır. Sağlık sektörüne özel MFT , bu gereksinimleri gelişmiş tehdit önleme ve klinik entegrasyonlarla birlikte varsayılan olarak ürüne dahil eder.

HIPAA uyumlu önde gelen MFT , güvenlik ve uyumluluk özellikleri açısından nasıl karşılaştırılır?

HIPAA uyumlu önde gelen MFT , uygulama gücü, denetim derinliği, otomasyon ve tehdit önleme yetenekleri açısından farklılık gösterir. Aşağıda, genel "HIPAA uyumlu" MFT ileMetaDefender gelişmiş tehdit önleme teknolojilerini kullananMetaDefender Managed File Transfer gibi sağlık hizmetlerine özel MFT arasında basitleştirilmiş bir karşılaştırma yer almaktadır.

Yalnızca dosya aktarım kanalını güvenli hale getiren geleneksel MFT farklı olarak,MetaDefender Managed File Transfer , çok katmanlı tehdit önleme, CDR, güvenlik açığı değerlendirmesi ve sanal alan analizi ile dosyanın kendisiniManaged File Transfer .

HIPAA uyumlu ve sağlık hizmetlerine özel MFT

| Yetenek | Genel MFT "HIPAA uyumlu") | Sağlık Hizmetlerine Özel MFT MFT (ör. MetaDefender MFT) |

|---|---|---|

| Aktarım sırasında ve depolama sırasında şifreleme | Standartlara dayalı şifreleme, genellikle yapılandırılabilir | Tüm iş akışlarında, kullanıcıların seçim imkânını en aza indiren güçlü ve zorunlu şifreleme politikaları |

| Erişim kontrolü ve onaylar | Temel RBAC, isteğe bağlı onaylar | Granüler RBAC, denetimsel onay akışları ve PHI için politika tabanlı yönlendirme |

| Denetim günlüğü ve raporlama | Standart etkinlik günlükleri | Kullanıcılar, dosyalar, işler ve sistem olayları için ayrıntılı denetim izleri ve uyumluluk için dışa aktarılabilir raporlar |

| Tehdit önleme | Antivirüs veya yok | Çok katmanlı dosya güvenliği: çoklu tarama, içerik temizleme ve güvenlik açığı değerlendirmesi |

| Entegrasyon ve otomasyon | Yaygın IT araçları için konektörler | Politika odaklı iş akışları, görsel düzenleme ve entegrasyonlar |

| Dağıtım seçenekleri | Genellikle bulut öncelikli | Düzenlemelere tabi ve çevrimdışı ortamlar için esnek şirket içi ve hibrit dağıtımlar |

Sağlık hizmetleri için SFTP, MFT ve Cloud dosya paylaşımının avantajları ve dezavantajları nelerdir?

SFTP, bulut dosya paylaşım araçları ve MFT , HIPAA uyumluluğu bağlamında her biri farklı avantajlar ve sınırlamalar sunar. Çoğu hastane ve sağlık sistemi için, güvenlik öncelikli bir MFT , PHI içeren aktarımlar için standart olmalıdır; SFTP ve bulut araçları ise dar kapsamlı, düşük riskli kullanım durumlarıyla sınırlıdır.

SFTP, bulut araçları ve MFT artıları ve eksileri

| Yaklaşım | Artıları | Sağlık Hizmetlerinde Dezavantajlar / HIPAA Bağlamında | En Uygun |

|---|---|---|---|

| SFTP | Geniş destek; FTP'den daha iyi; aktarım sırasında verileri şifreleyebilir | Sınırlı görünürlük ve raporlama; statik kimlik bilgileri; manuel iş akışları; PHI için zayıf yönetişim | Hacmin düşük olduğu ve yönetişimin başka bir yerde gerçekleştirildiği noktadan noktaya sistem entegrasyonları |

| Genel bulut dosya paylaşımı | Kullanımı kolay; hızlı işbirliği; mobile | Kullanıcı tarafından yönetilen izinler, genel bağlantılar, belirsiz veri yerleşimi, sınırlı PHI yönetişimi | PHI dışı işbirliği; birincil PHI aktarım mekanizması olarak önerilmez |

| MFT yönetilen dosya aktarımı] | Merkezi kontrol, politika tabanlı otomasyon, entegre şifreleme, denetim ve erişim kontrolü | Uygulama çabası ve süreç uyumu gerektirir | PHI aktarımları için birincil araç, özellikle HIPAA denetim hazırlığı ve çok taraflı iş akışlarının öncelikli olduğu durumlarda |

Hangi Managed File Transfer Sağlık Hizmetleri Uyumluluk Denetimleri için En İyi Desteği Sunuyor?

Sağlık hizmetlerini iyi bir şekilde sunan satıcılar genellikle şunları sağlar:

- Sağlık hizmetleri odaklı destek modelleri: 7/24 destek, klinik operasyonlara uygun SLA'lar ve HIPAA beklentilerine aşina personel

- BAA uyumlu sözleşme: Standart BAA'lar, sorumlulukların açıkça tanımlanması ve ürün kontrollerini HIPAA güvenlik önlemlerine eşleyen belgeler

- Denetim hazırlık hizmetleri: Önceden hazırlanmış uyumluluk raporu şablonları, politika yapılandırma konusunda rehberlik ve denetimler sırasında kanıt oluşturma konusunda yardım

- Güvenlik öncelikli yol haritası: Gelişmiş tehdit önleme, vulnerability detection ve SIEM ve SOC iş akışlarıyla entegrasyon alanlarında devam eden yatırımlar

OPSWAT , aşağıdakileri bir araya getiren, güvenliği ön planda tutan bir MFT fark OPSWAT :

- Çoklu tarama, içerik temizleme, güvenlik açığı değerlendirmesi ve sanal alan gibi gelişmiş tehdit önleme teknolojileriyle çok katmanlı güvenlik

- Politika tabanlı dosya aktarımı otomasyonu, denetim onayları vedüzenlemelere tabi ortamlara özel merkezi görünürlük ve kontrol

- Dosya hareketlerinin ve erişimin uçtan uca izlenebilirliğini sağlayarak HIPAA denetimlerini basitleştiren, uyumluluk odaklı günlük kaydı ve raporlama

Uyum ve Risk Sorumluları için, bu güvenlik derinliği, denetime hazır kanıtlar ve sağlık hizmetleri konusunda bilinçli destek kombinasyonuna sahip tedarikçiler, denetim sürtüşmelerini azaltmak ve uzun vadede HIPAA uyumluluğunu güçlendirmek için en uygun konumdadır.

Sağlık Managed File Transfer HIPAA Uyumlu Managed File Transfer Uygulama Adımları

Sağlık hizmetleri ortamında güvenlik öncelikli bir MFT uygulamak, yapılandırılmış planlama, HIPAA güvenlik önlemleriyle uyum ve klinik, BT, uyumluluk ve tedarikçi ekipleri arasında koordinasyon gerektirir. Amaç, tutarsız ve yüksek riskli dosya aktarım uygulamalarını, mevcut sistemlerle sıkı bir şekilde entegre olan ve operasyonel kesintileri en aza indiren standartlaştırılmış, denetlenebilir iş akışlarıyla değiştirmektir.

Hastane Ortamında Managed File Transfer Uygulamak İçin Temel Adımlar Nelerdir?

Erken planlamanın bir parçası olarak, ekipler mevcut güvenlik açıklarını belirlemek ve MFT HIPAA'nın idari ve teknik güvenlik beklentileriyle uyumlu olmasını sağlamak için resmi bir risk değerlendirmesi yapmalıdır.

Pratik, tekrarlanabilir bir uygulama sırası şunları içerir:

1. Gereksinimleri ve riskleri değerlendirin: PHI iş akışlarını, yasal gereklilikleri, entegrasyon noktalarını ve başarı ölçütlerini belirleyin.

2. Çözüm mimarisini tasarlayın ve paydaşları uyumlu hale getirin: Dağıtım modelini seçin, yönetişim rollerini tanımlayın ve uyumluluk, BT, güvenlik ve klinik ekipleri koordine edin.

3. Güvenlik politikaları ve entegrasyonları yapılandırın: Yönlendirme, onaylar, erişim kontrolleri, saklama kuralları belirleyin ve Metascan™Multiscanning Deep CDR™ gibi MFT entegre edin.

4. İş akışlarını test edin ve kullanıcıları eğitin: Aktarımları, günlükleri, uyarıları ve denetim hazırlığını doğrulayın; yöneticileri ve son kullanıcıları onaylanmış iş akışları konusunda eğitin.

5. Başlatın, izleyin ve iyileştirin: Aşamalı olarak dağıtın, temel performans ölçütlerini takip edin ve uygulama sonrası incelemeler gerçekleştirin.

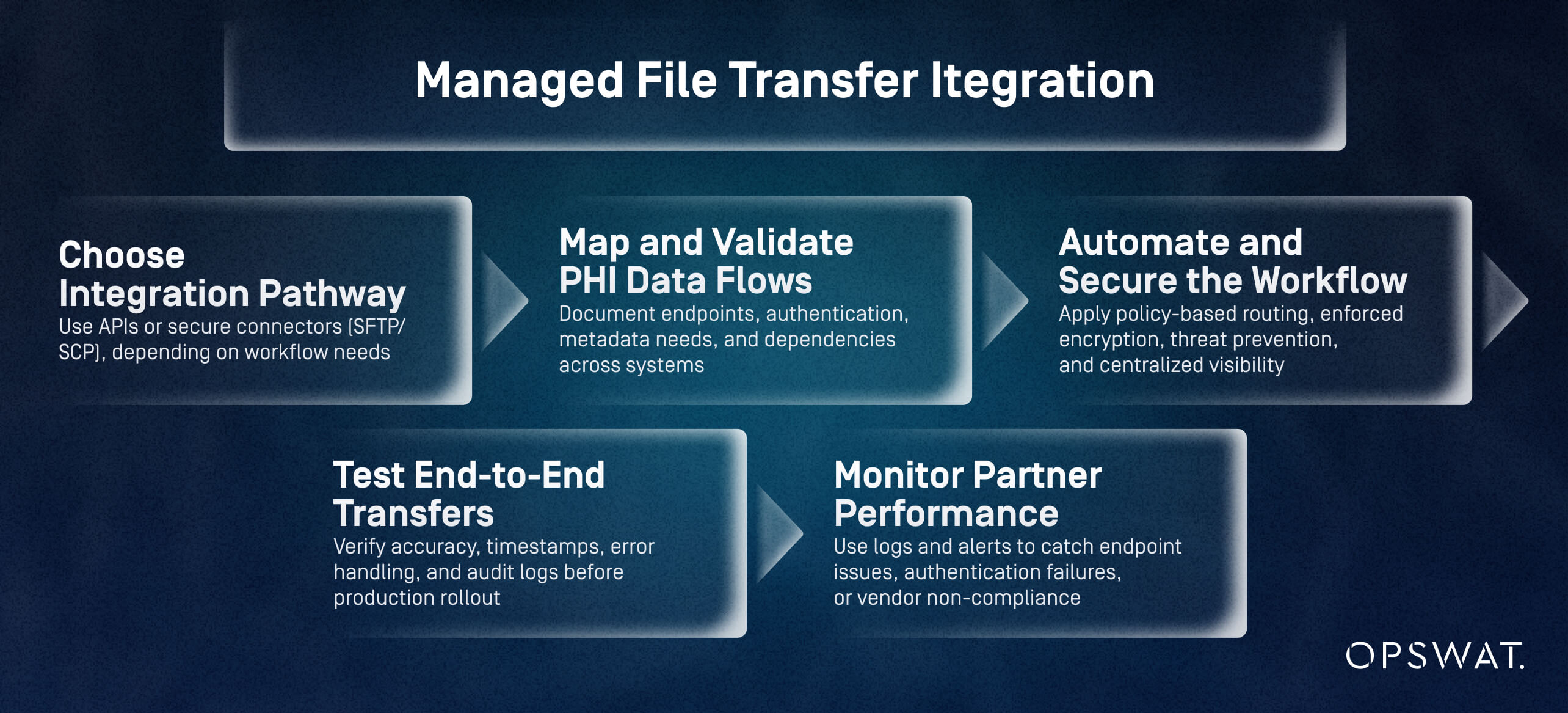

Sağlık kuruluşları MFT mevcut EHR ve tedarikçi MFT nasıl entegre edebilir?

Sağlık kuruluşları, güvenli bağlantı yöntemleri seçerek, PHI akışlarını eşleyerek ve dosya aktarım politikalarını otomatikleştirerek MFT EHR ve tedarikçi MFT entegre eder. EHR'ler ve ilgili tedarikçi sistemleri büyük miktarda PHI alışverişinde bulunur, bu da entegrasyonu kritik bir başarı faktörü haline getirir.

5 adımda etkiliMFT :

- Entegrasyon yolunu seçin: İş akışı gereksinimlerine bağlı olarak API'leri veya güvenli bağlayıcıları (SFTP/SCP) kullanın.

- PHI veri akışlarını haritalandırın ve doğrulayın: Sistemler arasında uç noktaları, kimlik doğrulamayı, meta veri ihtiyaçlarını ve bağımlılıkları belgelendirin.

- İş akışını otomatikleştirin ve güvenli hale getirin: İlke tabanlı yönlendirme, zorunlu şifreleme, tehdit önleme ve merkezi görünürlük uygulayın.

- Uçtan uca aktarımları test edin: Üretim aşamasına geçmeden önce doğruluğu, zaman damgalarını, hata işlemeyi ve denetim günlüklerini doğrulayın.

- İş ortağı performansını izleyin: Günlükleri ve uyarıları kullanarak uç nokta sorunlarını, kimlik doğrulama hatalarını veya tedarikçilerin uyumsuzluklarını tespit edin.

Eski dosya aktarım yöntemlerinden MFTye geçiş için en iyi uygulamalar nelerdir?

MFT geçiş için en iyi uygulamalar MFT aktarım risklerinin değerlendirilmesi, iş akışlarının haritalandırılması, paralel çalıştırmaların doğrulanması ve süreçlerin geçişi sırasında yönetişimin iyileştirilmesi MFT . Çoğu sağlık kuruluşu, e-posta, SFTP, manuel yüklemeler ve paylaşılan klasörlerin bir karışımından geçiş yapmaktadır.

Yapılandırılmış Göç

- Riski analiz edin ve iş akışlarını önceliklendirin: PHI yoğun veya yüksek riskli aktarım yollarını (e-posta, manuel yüklemeler, paylaşılan klasörler) belirleyin ve bunları önce taşıyın.

- Harita verilerini ve yeni iş akışlarını hazırlayın: Yönlendirme, adlandırma kuralları, saklama kuralları ve sistem bağımlılıklarını tanımlayın.

- Paralel doğrulama ile aşamalı olarak geçiş yapın: Eski ve MFT aynı anda çalıştırarak bütünlüğü, yönlendirmeyi ve denetim günlüklerini doğrulayın.

- Yönetişimi optimize edin ve güncelleyin: Tehdit önlemeyi uygulayın, iş akışlarını iyileştirin, politikaları güncelleyin ve öğrenilen derslere dayanarak kullanıcıları eğitin.

Sağlık Hizmetleri Uyumluluğu ve Hasta Verilerinin Korunması Managed File Transfer Değerini Ölçmek

Sağlık hizmetlerine uygun bir MFT , HIPAA uyumluluğunu artırır, ihlal riskini azaltır ve PHI iş akışlarını kolaylaştırır. Şifreleme, erişim kontrolü, tehdit önleme ve eksiksiz denetim izleri uygulayarak, kuruluşlar hem yasal hem de operasyonel ROI elde ederler.

MFT , veri ihlalleri ve uyumsuzluk cezaları riskini nasıl MFT ?

MFT , PHI'nın açığa çıkmasının başlıca nedenlerini MFT azaltır: şifrelenmemiş aktarımlar, yetkisiz erişim, kullanıcı hataları ve yetersiz günlük kaydı. Sağlık hizmetlerine özel platformlar, gelişmiş tehdit önleme teknolojilerini kullanarak riski daha da azaltır.

Ana risk azaltma sonuçları:

- Zorunlu şifreleme ve erişim kontrolü

- Kötü amaçlı yazılımlara ve sıfırıncı gün tehditlerine karşı koruma

- HIPAA soruşturmalarını destekleyen eksiksiz denetim izleri

- Düzenleyici cezalar ve iyileştirme maliyetleri olasılığının daha düşük olması

Optimize edilmiş dosya aktarım süreçlerinin ölçülebilir sonuçları nelerdir?

E-posta, SFTP ve manuel iş akışlarından MFT geçiş yapan kuruluşlar MFT şu alanlarda kazançlar elde eder:

Uyum hazırlığı

- Daha hızlı kanıt elde etme

- Kapsamlı, dışa aktarılabilir günlükler

Operasyonel verimlilik

- Azalan başarısız transferler

- Politika tabanlı otomasyon sayesinde daha az manuel müdahale

Hata ve olayların azaltılması

- Daha az yanlış gönderilen dosya

- Gerçek zamanlı uyarılar aracılığıyla anormal faaliyetlerin erken tespiti

Tehdit önleme

- Klinik sistemlere ulaşan zararlı dosyaların önemli ölçüde azalması

Uyum Görevlileri, MFT Değerini Paydaşlara Nasıl Gösterir?

Paydaşlar risk, maliyet ve operasyonel etkiye yanıt verir. Uyum liderleri aşağıdakiler yoluyla değeri ifade edebilir:

Önemli mesajlar

- Uygulanan koruma önlemleri sayesinde düzenleyici risklerin azaltılması

- Daha düşük ihlal olasılığı ve müdahale maliyetleri

- Daha az denetim bulgusu ve daha hızlı denetim döngüleri

- Geliştirilmiş operasyonel güvenilirlik ve tedarikçi işbirliği

Organizasyonel önceliklere bağlantı

- Hasta güvenliği: Güvenilir PHI aktarımı, bakımdaki gecikmeleri azaltır

- Finansal istikrar: Cezalardan ve kesintilerden kaçınarak marjları koruyun

- Kurumsal güven: Güçlendirilmiş PHI koruması, itibarı ve iş ortaklarının güvenini destekler.

- Dijital dönüşüm: MFT , modernizasyon için güvenli bir temel MFT

MetaDefender MFT gelişmiş tehdit önleme teknolojilerinin HIPAA uyumluluğunu nasıl güçlendirebileceğini, PHI maruz kalma riskini nasıl azaltabileceğini ve sağlık hizmetleri ekosisteminiz genelinde güvenli işbirliğini nasıl kolaylaştırabileceğini öğrenmek için bir OPSWAT görüşün veya bugün bir demo talep edin.

SSS

Sağlık kuruluşları için HIPAA ile tam uyumlu en iyi yönetilen dosya aktarım çözümleri hangileridir?

Şifreleme, erişim kontrolleri, politika otomasyonu ve tam denetim izlerini uygulayan çözümler HIPAA beklentilerini karşılar. MetaDefender Managed File Transfer gibi sağlık hizmetlerine odaklanan platformlar, genel araçların genellikle eksik olduğu ek tehdit önleme ve uyumluluk raporlama özellikleri sunar.

Sağlık hizmetlerinde HIPAA uyumluluğunu sağlamak için bir MFT hangi özelliklere dikkat etmeliyim?

Zorunlu şifreleme, ayrıntılı RBAC, MFA, ayrıntılı denetim günlüğü, ilke tabanlı otomasyon, güvenli üçüncü taraf işbirliği ve gelişmiş tehdit önleme (ör. çoklu tarama, CDR, güvenlik açığı değerlendirmesi).

Farklı yönetilen dosya aktarım sağlayıcıları, HIPAA uyumluluğu ve güvenlik özellikleri açısından nasıl karşılaştırılır?

Birçok sağlayıcı şifreleme ve temel günlük kaydı hizmetlerini sunarken, sağlık hizmetlerine odaklanan platformlar, PHI yoğun ortamlar için gerekli olan denetim onayları, gelişmiş tehdit algılama, ayrıntılı raporlama ve esnek dağıtım modelleri gibi ek özellikler de sunmaktadır.

MFT , denetim sırasında HIPAA uyumluluğunu göstermek için hangi belgeleri veya denetim izlerini sağlar?

Kullanıcı etkinliği, dosya hareketi, sistem olayları, onaylar, şifreleme durumu ve aktarım sonuçlarını gösteren denetim günlükleri. MetaDefender Managed File Transfer , uyumluluk incelemeleri için merkezi, dışa aktarılabilir raporlarManaged File Transfer .

HIPAA uyumluluğu için yönetilen dosya aktarım sisteminde rol tabanlı erişim denetimlerini ve şifrelemeyi nasıl uygulayabilirim?

RBAC'yi, PHI erişimini role göre sınırlamak, MFA gerektirmek ve tüm iş akışlarında zorunlu şifreleme (ör. AES-256, TLS 1.2+) uygulamak için yapılandırın. HIPAA iletim güvenlik önlemleri, varsayılan olarak bu korumaları bekler.

Yönetilen dosya aktarımı sağlayıcıları İş Ortağı Anlaşmaları (BAA) sunuyor mu ve bu anlaşmalarda neler yer almalıdır?

Evet. BAA'lar, PHI koruma sorumluluklarını, ihlal bildirim gerekliliklerini, izin verilen kullanımları ve HIPAA'nın iletim ve erişim kontrolü için belirlediği güvenlik beklentilerini tanımlamalıdır.

Sağlık sektöründe HIPAA uyumlu MFT için tipik maliyetler ve lisanslama modelleri nelerdir?

Fiyatlandırma, dağıtım (bulut, şirket içi, hibrit), hacim ve ek teknolojilere göre değişir. Çoğu satıcı abonelik veya kalıcı lisanslama sunar; toplam maliyet, uyumluluk raporlaması, iş akışı otomasyonu ve entegre tehdit önlemeyi yansıtır.

Eski dosya aktarım yöntemlerinden HIPAA gerekliliklerini karşılayan bir MFT geçiş için en iyi uygulamalar nelerdir?

Mevcut riskleri değerlendirin, PHI iş akışlarını haritalandırın, aşamalı olarak geçiş yapın, paralel doğrulama gerçekleştirin ve ilk günden itibaren gelişmiş tehdit önleme özelliklerini entegre edin. İş akışları değiştikçe politikaları ve eğitimleri güncelleyin.