Sabah 6:58'de, bir hasta hastane portalınıza bir sevk formu yükler. Binlerce zararsız PDF dosyası arasında sıradan bir dosya gibi görünür. Saat 7:15'te, bu dosya üç yedekleme katmanına kopyalanmıştır. Kimsenin fark etmediği şey, bu dosyanın hiçbir uç nokta antivirüs ürününün daha önce görmediği bir sıfır gün istismarı içerdiğidir. Öğle vakti, fidye yazılımı görüntüleme sistemlerinizi şifrelemiş, radyoloji sistemi çökmüş ve bakım ekipleri telaş içinde çalışmaktadır.

Bu dramatik bir varsayım değildir. Modern sağlık hizmetleri siber güvenliğinin süregelen gerçeğidir. Ve zor bir gerçeği ortaya koymaktadır: hasta verilerini veya hastane operasyonlarını güvende tutmak için artık yalnızca uç nokta koruması yeterli değildir.

Sağlık sektörü şu anda tüm sektörler arasında en yüksek ihlal maliyetleriyle karşı karşıya. İhlal başına ortalama maliyet 7,42 milyon dolar ve bunların neredeyse üçte biri fidye yazılımlarıyla ilgili. Dosyalar çok hızlı, çok geniş bir alanda ve çok fazla sistem üzerinden taşınıyor. Bu yüzden uç noktalar tek savunma hattı olamaz.

Endpoint , Sağlık Sektöründe Dosya Aracılığıyla Yayılan Tehditleri Neden Durduramıyor?

Geleneksel uç nokta araçları, dosyaların görüntüleme sistemleri, bulut depolama, satıcı ağları ve yapay zeka boru hatlarından geçerek korunan uç noktalara hiç dokunmadan yayılan hastane ekosistemleri için değil, masaüstü ortamları için geliştirilmiştir. Bu durum, saldırganların istismar ettiği büyük kör noktalar yaratır.

Dosya Taşıyan Kötü Amaçlı Yazılımlar Endpoint Nasıl Atlatır?

Modern kötü amaçlı yazılımlar, imza tabanlı ve hatta davranışsal uç nokta araçlarını atlatmak üzere tasarlanmıştır. Sıfır gün istismarları PDF ve DICOM dosyalarının içinde gizlenir. Polimorfik kötü amaçlı yazılımlar sürekli olarak mutasyona uğrar. Yedeklemeler ve bulut depoları, uç nokta aracıları müdahale etmeden önce kötü amaçlı dosyaları çoğaltır.

Birçok hastanede, enfeksiyonun ilk belirtisi, engellenmiş bir dosya değil, kilitli bir radyoloji iş istasyonu veya bozuk bir görüntüleme arşivi olabilir.

Hastaneleri Açığa Çıkaran Mitler

Buna rağmen, sektör genelinde birçok tehlikeli yanılgı devam etmektedir. Hastaneler genellikle şunlara inanmaktadır:

- "Endpoint yeterlidir."

- "Cloud güvenlikten sorumludur."

- "Sakla ve sonra tara, her şeyi yakalar."

- "Şifreleme sorunu çözer."

Ancak tehditler genellikle depolama veya görüntüleme ağları üzerinden girerek uç noktaları tamamen atlar ve bulut sağlayıcıları yalnızca altyapıyı güvence altına alır, hastanelerin yüklediği içeriği değil.

"Önce depola, sonra tara" yaklaşımı özellikle zararlıdır. Kötü amaçlı yazılım, bir dosya yedeklemelere veya alt sistemlere kopyalandıktan sonra tespit edilirse, sınırlandırma işlemi katlanarak zorlaşır. Kurtarma çalışmaları saatler değil, günler veya haftalar sürer.

Fidye Yazılımları ve Dosya Aracılığıyla Yayılan Tehditler Hastane Sistemlerinde Nasıl Yayılır?

Hastane operasyonları, sürekli dosya hareketine bağlıdır: hasta yüklemeleri, sevkler, taramalar, laboratuvar sonuçları, sigorta talepleri, tedarikçi dosyaları ve artık yapay zeka eğitim verileri. Her hareket, potansiyel bir saldırı yolu anlamına gelir.

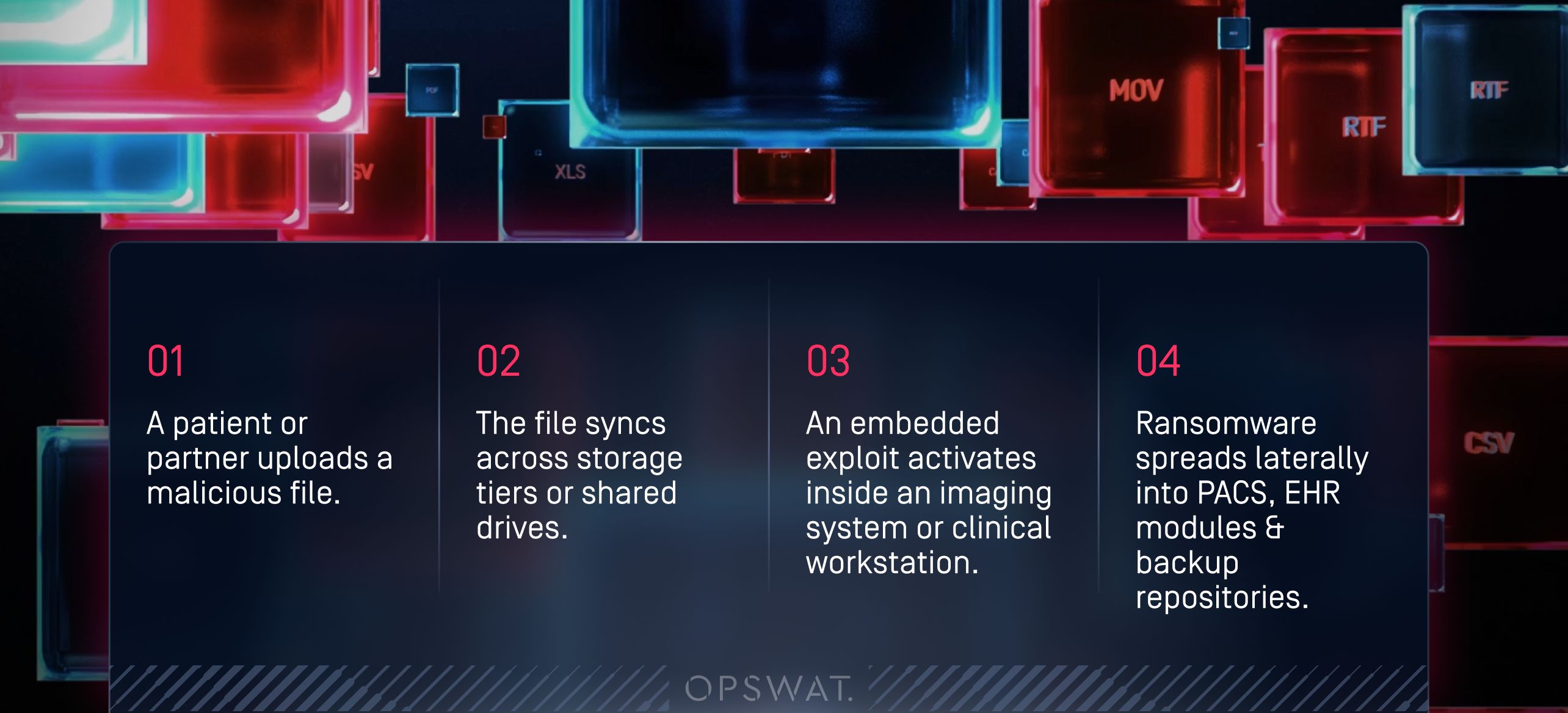

Tipik bir saldırı zaman çizelgesi

Tek bir kötü amaçlı dosya, harici bir giriş noktasından kritik sistemlere dakikalar içinde ulaşabilir. Bu süreç genellikle şu şekilde gerçekleşir:

- Bir hasta veya partner kötü amaçlı bir dosya yükler.

- Dosya, depolama katmanları veya paylaşılan sürücüler arasında senkronize edilir.

- Gömülü bir istismar, görüntüleme sistemi veya klinik iş istasyonu içinde etkinleşir.

- Fidye yazılımı, PACS, EHR modülleri ve yedekleme depolarına yatay olarak yayılır.

Yedeklemeler virüs bulaştığında, olay kurtarma zamanla yarış haline gelir.

Görüntüleme, PACS ve Bağlı Cihazlar: Yüksek Değerli Hedefler

Sağlık görüntüleme sistemleri, en benzersiz ve tehlikeli güvenlik açıklarından bazılarını barındırır. DICOM dosyaları gizli komut dosyaları veya kötü amaçlı yazılımlar içerebilir. Eski cihazlar ve güncel olmayan işletim sistemleri, yazılım giriş noktaları oluşturur. Birbirine bağlı görüntüleme iş akışları, yanal hareket için verimli bir zemin sağlar.

Bir saldırgan tek bir görüntü dosyasını ele geçirirse, bunun dalga etkisi radyolojiyi günlerce durdurabilir.

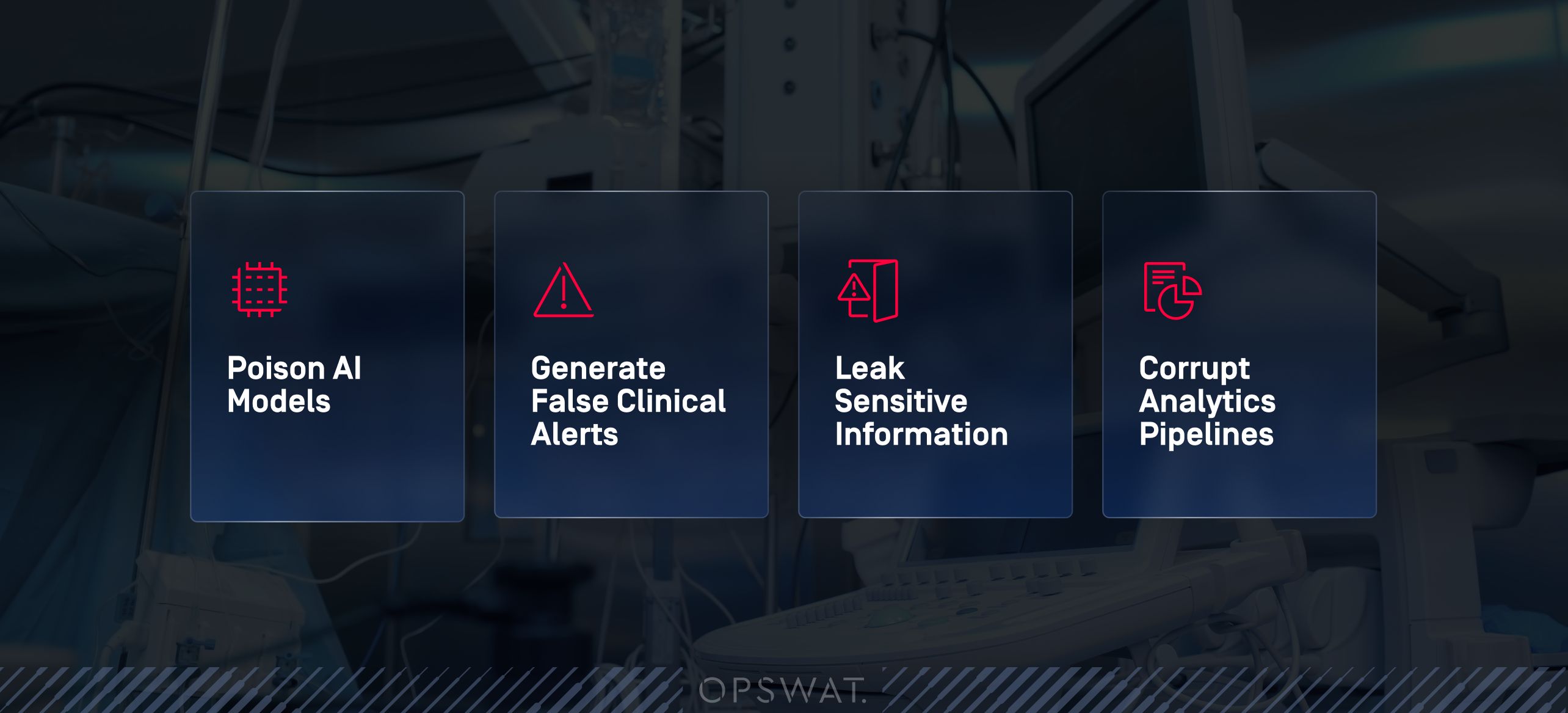

AI Pipelines: Dosya Aracılığıyla Yapılan Saldırıların Yeni Cephesi

Yapay zeka ve makine öğrenimi modelleri, büyük miktarda belge, form ve görüntüyü işler. Bu iş akışları güçlüdür, ancak saldırı yüzeyini de önemli ölçüde genişletir. Kötü amaçlı veya manipüle edilmiş dosyalar şunları yapabilir:

- Zehirli AI modelleri

- Yanlış klinik uyarıları oluşturma

- Gizli bilgileri sızdırmak

- Yozlaşmış analiz boru hatları

OPSWAT kullanan hastaneler artık her dosyayı AI iş akışına girmeden önce temizliyor ve denetliyor, böylece klinik AI'nın bir yük değil, bir varlık olmasını sağlıyor.

Dosya Güvenliği: Bir Uyum Zorunluluğu, Bir Seçim Kutusu Değil

Sağlık hizmetleri dosyalarının güvenliği genellikle sadece şifreleme veya erişim kontrolü olarak yanlış anlaşılır. Ancak HIPAA, GDPR ve NIS2 gibi düzenlemeler, kuruluşların çok daha ileri gitmelerini ve hasta verilerinin sadece gizliliğini değil, bütünlüğünü de sağlamalarını gerektirir.

Dosya Güvenliği Bağlamında ePHI'yi Anlamak

Elektronik olarak korunan sağlık bilgileri her yerde bulunur: görüntüleme dosyalarında, sevk belgelerinde, görev listelerinde, yapay zeka veri kümelerinde, laboratuvar raporlarında ve hatta meta verilerde. Tanımlayıcılar veya klinik bağlam içeren tüm dosyalar korunmalı, izlenmeli ve denetlenebilir olmalıdır.

Uyum Gereklilikleri Sıkılaştırılıyor

Düzenleyiciler artık hastanelerden şunları göstermelerini bekliyor:

- Dosya hareketlerinin uçtan uca görünürlüğü

- Hızlı olay tespiti ve raporlama

- Veri tahrifatını önleyen bütünlük kontrolleri

- Tarama ve temizleme olaylarının denetlenebilir günlükleri

Parçalı veya reaktif dosya güvenliği, bu gereksinimlerin karşılanmasını neredeyse imkansız hale getirir.

Dosya Güvenliği ve Hasta Güvenliği: Doğrudan Bağlantılı

Dosya kaynaklı tehditler görüntüleme, laboratuvar sistemleri veya ilaç iş akışlarını bozduğunda, hasta güvenliği hemen etkilenir. Ransomware, basit bir BT sorunundan öte, tüm sağlık tesisinin operasyonel bütünlüğünü tehlikeye atar.

Sağlık Sektöründe Çok Katmanlı Dosya Güvenliği için Gelişmiş Stratejiler

İleri görüşlü sağlık kuruluşları, uç noktaların ötesine geçerek çok katmanlı, proaktif bir dosya güvenliği mimarisine doğru ilerliyor.

Multiscanning: Sayıların gücü

Tek bir antivirüs motoruna güvenmek yerine, OPSWATMetascan™Multiscanning30'dan fazla motoru aynı anda kullanarak bilinen ve bilinmeyen tehditlerin %99'undan fazlasını tespit eder.

Bu, maruz kalma sürelerini önemli ölçüde azaltır ve diğer araçların gözden kaçırdığı tehditleri yakalar.

İçeriğin Etkisiz Hale Getirilmesi ve Yeniden Yapılandırılması: Dosyaları Gömülü Tehditlerden Arındırma

Deep CDR™, aktif içeriği, istismar kodunu ve gömülü tehditleri kaldırır, ardından dosyanın güvenli ve işlevsel bir sürümünü yeniden oluşturur. Özellikle aşağıdakiler için çok etkilidir:

- PDF'ler ve Office belgeleri

- DICOM görüntüleme

- Hastalar veya ortaklar tarafından yüklenen formlar

- İç içe geçmiş arşivlere sahip dosya biçimleri

SE Labs'tan %100 Koruma ve Doğruluk Puanı alan Deep CDR, milisaniyeler içinde dosyanın tüm işlevselliğini korurken bilinen ve bilinmeyen tehditleri önler.

Adaptive ve AI Destekli DLP

Dosyalar daha derinlemesine inceleme gerektirdiğinde,OPSWATemülasyon tabanlı Adaptive Sandbox , bunların davranışlarını gerçek zamanlı olarak analiz eder. AI destekliProactive DLP™, ePHI ve diğer hassas içerikleri algılar ve engeller veya sansürler, böylece HIPAA ve GDPR yükümlülüklerine uyulmasına yardımcı olur.

Satır içi Dosya Temizleme: Her Giriş Noktasını Koruma

Çevrimiçi denetim, dosyaların ortamınıza girmeden önce taranıp temizlenmesi anlamına gelir; saatler sonra değil. Bu, şunları sağlar:

- Acil tehdit giderme

- Tam gözetim zinciri kaydı

- Hızlı olay müdahalesi

- Portallar, e-posta, MFT, görüntüleme ve AI iş akışlarında tutarlı koruma

Gerçek Dünya Vaka Çalışmaları: Çok Katmanlı Dosya Güvenliğinin İşe Yaradığının Kanıtı

Dünya çapındaki sağlık kuruluşları bu yaklaşımı benimsiyor ve ölçülebilir sonuçlar elde ediyor.

Clalit Sağlık Hizmetleri: Günde Milyonlarca Dosyayı Yönetmek

Dünyanın en büyük sağlık kuruluşlarından biri olan Clalit, her gün milyonlarca dosyayı incelemek için MetascanMultiscanning Deep CDR'yi uygulamaya koydu. Sonuç: sıfır gün tehditleri engellendi, uyumluluk daha güçlü hale geldi ve dosya güvenliği için yeni bir ölçeklendirme standardı oluşturuldu.

Kapatmadan Fidye Yazılımından Kurtarma

Büyük bir sağlık hizmeti sağlayıcısı, fidye yazılımı kurtarma işlemi sırasında geri yüklenen dosyaları temizlemek için OPSWATdosya güvenlik teknolojileriyle sorunsuz bir şekilde entegre olan güvenli bir MFT olanMetaDefender File Transfer™ (MFT) kullandı. İş sürekliliğini korudular ve uyumluluğu kanıtlayarak önemli yasal cezaları önlediler.

Luzerner Psychiatrie AG: E-posta Yoluyla Bulaşan Kötü Amaçlı Yazılımları Durdurma

Sık sık kimlik avı saldırılarıyla karşı karşıya kalanLuzerner Psychiatrie AG, kötü amaçlı yazılım içeren eklerin klinik personeline ulaşmasını önlemek içinAdaptive Sandbox MetaDefender Security™'yikullanmaya başladı. Hasta verileri korunmaya devam etti ve ihlaller sıfıra düştü.

Endpoint Ötesine Geçmek İçin Uygulanabilir Adımlar

Dosya güvenliğini güçlendirmek isteyen sağlık güvenliği liderleri, yapılandırılmış bir yol haritası ile başlamalıdır.

1. Dosya Güvenliği Risk Değerlendirmesi Yapın

Her dosya iş akışını (hasta portalları, PACS, bulut depolama, AI boru hatları) haritalandırın ve dosyaların tarama veya temizleme işlemine tabi tutulmadan nereye girdiğini belirleyin.

2. Görüntüleme ve Aktarım İş Akışlarını Koruyun

DICOM dosyaları için tarama ve CDR'yi uygulayın, tedarikçilerle güvenli bilgi alışverişi yapın ve her dosya temas noktasının denetlenebilirliğini sağlayın.

3. Secure ve Veri Analizi Boru Hatları

Kontaminasyon ve veri sızıntısını önlemek için tüm verileri alımdan önce temizleyin ve doğrulayın.

4. Geleceğe Hazır Bir Mimari Oluşturun

Kapsamlı ve uyumlu koruma için çoklu tarama, CDR, sanal alan, yapay zeka destekli DLP ve sıralı temizleme özelliklerini bir araya getirin.

Bir Sonraki Adımı Atmaya Hazır mısınız?

Önde gelen hastanelerin, tehditleri iş istasyonuna veya hastaya ulaşmadan önce etkisiz hale getirmek için çok katmanlı dosya güvenliğini nasıl kullandığını görmek için beyaz kitabın tamamını inceleyin.