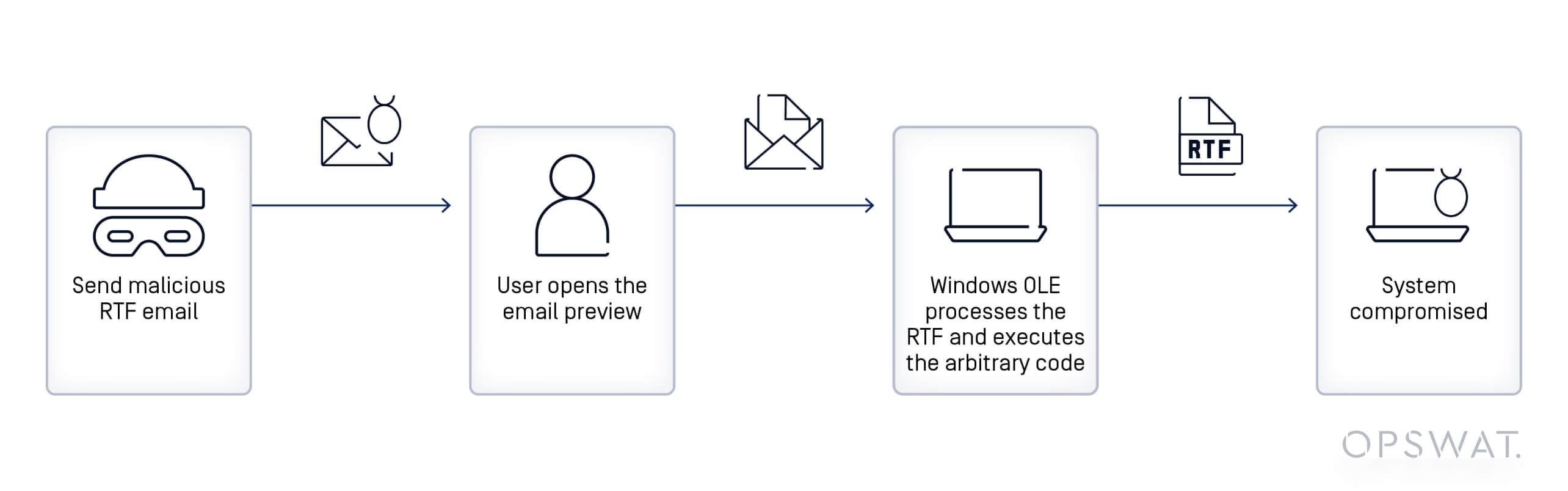

Yalnızca Ocak 2025'te NIST'e 4.085 güvenlik açığı ulaştı ve aktif olarak istismar edilen tehditlerdeki artışla birlikte yıla son derece yüksek riskli bir başlangıç yapıldı. Bunlar arasında özellikle CVE-2025-21298, Microsoft Windows OLE'de 9.8 CVSS puanına sahip bir sıfır tıklamalı RCE (uzaktan kod yürütme) güvenlik açığıdır. Bu güvenlik açığı, saldırganların kullanıcıları Outlook'ta kötü niyetli bir RTF e-postasını önizlemeleri için kandırarak sistemleri tehlikeye atmalarına olanak tanır - tıklama gerekmez.

Bu blogda, bu güvenlik açığının teknik nüanslarını inceliyor, nasıl OPSWAT MetaDefender Core bu tür sıfırıncı gün tehditlerini hafifletir ve kurumlar için eyleme geçirilebilir öneriler sunar.

Güvenlik Açığını Anlamak

Sıfır Tıklama Saldırı Tekniğinden Yararlanma

Sıfır tıklama saldırısı, herhangi bir kullanıcı etkileşimi olmadan bir saldırı başlatmak için yazılım açıklarından yararlanır. Bu, hedef bir bağlantıya tıklamadan, bir dosyayı açmadan veya herhangi bir işlem yapmadan bir kullanıcının cihazına kötü amaçlı yazılım yüklenebileceği veya diğer kötü amaçlı eylemlerin gerçekleştirilebileceği anlamına gelir; bu da onu özellikle tehlikeli ve tespit edilmesi zor hale getirir.

CVE-2025-21298 Saldırı Akışı

Güvenlik açığı Windows OLE sisteminde, özellikle de ole32.dll kütüphanenin UtOlePresStmToContentsStm fonksiyonu. Bu işlev, OLE depolama yapıları içindeki verilerin dönüştürülmesini işler ancak saldırganların keyfi kod çalıştırmak için yararlanabileceği bir bellek bozulması sorunu içerir.

Saldırgan, e-posta yoluyla kötü amaçlı OLE nesneleri içeren özel olarak hazırlanmış bir RTF belgesi gönderir. Kurbanın sistemine ulaştıktan sonra, alıcı mesajı Microsoft Outlook'ta açtığında veya önizlediğinde e-posta istemcisi eki işler. Windows OLE sistemi gömülü nesnelerle etkileşime girerek güvenlik açığı olan UtOlePresStmToContentsStm OLE işleme için işlev.

Bu aşama sırasında, işlev OLE depolama yapıları içindeki verileri dönüştürmeye çalışarak bellek bozulmasına neden olur. Bu bellek bozulması RCE'ye olanak tanıyarak saldırganlara tehlikeye atılmış sistemde mevcut kullanıcıyla aynı ayrıcalıklara sahip keyfi komutlar yürütme olanağı verir.

CVE-2025-21298 için bir kavram kanıtı istismarı, bu saldırıyı yeniden üretmek için GitHub 'da zaten yayınlanmıştır.

OPSWAT MetaDefender Core ile Sıfır Gün Güvenlik Açığını Önleme

Sıfırıncı gün güvenlik açıkları, beklenmedik bir şekilde ortaya çıktıklarından ve tedarikçilerin yama yayınlamasına zaman kalmadan istismar edilebildiklerinden, modern siber güvenlikteki en zorlu tehditleri temsil etmektedir. Bu kritik kusurlar genellikle sistemin anında ele geçirilmesini sağlayarak savunuculara tepki vermek için çok az zaman tanır. CVE-2025-21298 özellikle tehlikeli bir sıfır gün açığıdır.

OPSWAT MetaDefender Core , CVE-2025-21298 gibi sıfırıncı gün saldırılarına karşı özellikle etkili olan çok katmanlı bir güvenlik yaklaşımı sunarak gelişmiş tehdit algılama ve önlemenin ön saflarında yer almaktadır. MetaScan™ Multiscanning, Deep CDR™ ve Adaptive Sandbox Tehditleri kritik sistemlere ulaşmadan önce tespit etmek ve etkisiz hale getirmek için.

İlk savunma hattı olarak MetaScan Multiscanning , kötü amaçlı RTF dosyasını içeren e-posta ekini tarar. 34 motordan beşi CVE-2025-21298'i tespit edebilir.

Ardından Deep CDR , dosyanın kullanılabilirliğini korurken potansiyel olarak kötü niyetli öğeleri kaldırarak dosyaları proaktif olarak sterilize eder. CVE-2025-21298 ile ilişkili riskleri azaltmak için öncelikle Deep CDR yapılandırma bölmesi altında RTF için "Gömülü Nesneyi Kaldır" özelliğini etkinleştiriyoruz.

Etkinleştirildiğinde, Deep CDR bu gömülü nesneyi şüpheli bir düğüm olarak tanımlar ve RTF'yi kaldırır.

Deep CDR kötü niyetli nesne kaldırma ve dosya sanitizasyonuna odaklanırken, Adaptive Sandbox kötü niyetli davranışları ve IOC'leri (uzlaşma göstergeleri) analiz etmek için emülasyon tabanlı patlamayı kullanarak ek bir koruma katmanı sağlar.

Uygulama Önerileri

- Gömülü RTF'ler içeren tüm gelen dosyaları sterilize etmek için e-posta ağ geçitlerinde Deep CDR dağıtın.

- Şüpheli dosyaları teslim etmeden önce güvenli bir şekilde patlatmak için Adaptive Sandbox 'ı yapılandırın.

- Potansiyel istismar girişimleri için kapsamlı izleme uygulayın.

İşletmeler Advanced Threat Detection ve Önleme için Neden OPSWAT 'e Güveniyor?

Finans, sağlık ve kritik altyapı dahil olmak üzere çeşitli sektörlerdeki kuruluşlar, OPSWAT MetaDefender Core 'a güveniyor:

- Sektör Lideri Sıfır Gün Koruması: Deep CDR ve Adaptive Sandbox gibi gelişmiş güvenlik önlemleri, yeni ortaya çıkan tehditlere karşı benzersiz bir savunma sağlar.

- Mevzuata Uygunluk Desteği: OPSWAT çözümleri, katı dosya sterilizasyon politikaları sağlayarak GDPR, HIPAA ve NIST gibi güvenlik standartlarına uyumluluğa yardımcı olur.

- Mevcut Güvenlik Altyapısı ile Sorunsuz Entegrasyon: MetaDefender Core , kapsamlı tehdit algılama ve önleme için SIEM'ler, güvenlik duvarları ve uç nokta koruma platformlarıyla entegre olur.

- Kurumsal Ortamlar için Ölçeklenebilirlik: Yüksek hacimli verileri işlemek ve performanstan ödün vermeden güvenliği sağlamak için tasarlanmıştır.

Kapanış Düşünceleri

CVE-2025-21298 kuruluşlar için ciddi bir tehdit oluşturmaktadır, ancak proaktif güvenlik önlemleri ile işletmeler yıkıcı ihlalleri önleyebilir. OPSWAT MetaDefender Core, Deep CDR, MetaScan Multiscanning ve Adaptive Sandbox özellikleriyle sıfırıncı gün istismarlarına karşı son teknoloji koruma sağlar. Kuruluşlar, çok katmanlı güvenlik stratejileri uygulayarak ve OPSWAT'ın gelişmiş tehdit önleme teknolojilerinden yararlanarak, ortaya çıkan siber tehditleri etkili bir şekilde etkisiz hale getirebilir ve kritik varlıklarını koruyabilir.