Su ve atık su operatörleri, tesislerin kesintisiz çalışmasını sağlarken siber riskleri de yönetir. Düşmanlar, genellikle rutin dosya alışverişi ve üçüncü taraf hizmetleri aracılığıyla hem iş hem de operasyonel sistemleri hedef alır. Dağınık tesisler ve yüklenici faaliyetleri, medyanın işlenme şekillerindeki değişkenliği artırır. Çıkarılabilir medya için tutarlı, denetlenebilir kontroller pratik bir gerekliliktir.

Sektör Manzarası

Dünya Ekonomik Forumu'nun Küresel Siber Güvenlik Görünümü 2025 raporuna göre, ankete katılan kuruluşların %72'si siber risklerin geçen yıl arttığını belirtiyor. Büyük kuruluşların %54'ü, dayanıklılığın önündeki en büyük engel olarak üçüncü taraflar ve tedarik zinciri sorunlarını gösteriyor. Bu durum, tedarikçiler ve saha ortakları arasında kontrolleri zorlaştırıyor. Kritik altyapıyı hedef alan büyük olaylara karşı bölgesel hazırlık düzeyleri farklılık gösteriyor ve su hizmetleri vurulursa sistemik riskin altını çiziyor.

Jeopolitik, kuruluşların yaklaşık %60'ında stratejiyi etkileyerek kritik altyapıya yönelik yayılma saldırılarının olasılığını artırmaktadır. Bölgesel kamu hizmetleri de dahil olmak üzere kamu sektörü kuruluşları, özel sektördeki benzer kuruluşlardan farklı dirençlilik güven düzeyleri bildirmektedir.

Dosya Taşıyan ve OT ile İlgili Tehditler

2025 OPSWAT Ortamı Raporu, kamu hizmetleri dahil olmak üzere OT siber güvenliği ve kritik altyapı üzerinde artan baskıyı belirtiyor. Düşmanlar, finansal amaçlarla casusluğu birleştirerek operasyonel kesinti riskini artırıyor. Aşağıda, günümüzde OT ve kritik altyapıyı etkileyen başlıca dosya kaynaklı tehdit türleri yer almaktadır.

Dosya tabanlı vektörler

PDF'ler, arşivler ve HTML, yaygın kötü amaçlı yazılım taşıyıcıları olmaya devam ediyor ve HTML kaçakçılığı artıyor.

Örnek: Bir satıcı, proje ZIP dosyası ve PDF sunumu USB bir USB ile gelir. ZIP dosyası mühendislik iş istasyonunda açıldığında gizli bir komut dosyası tetiklenir ve medya girişte taranıp uç nokta kontrolleriyle kullanım sırasında tekrar doğrulanmadıkça tesis sistemlerine girmeyi amaçlar.

Kimlik avı ve sosyal mühendislik

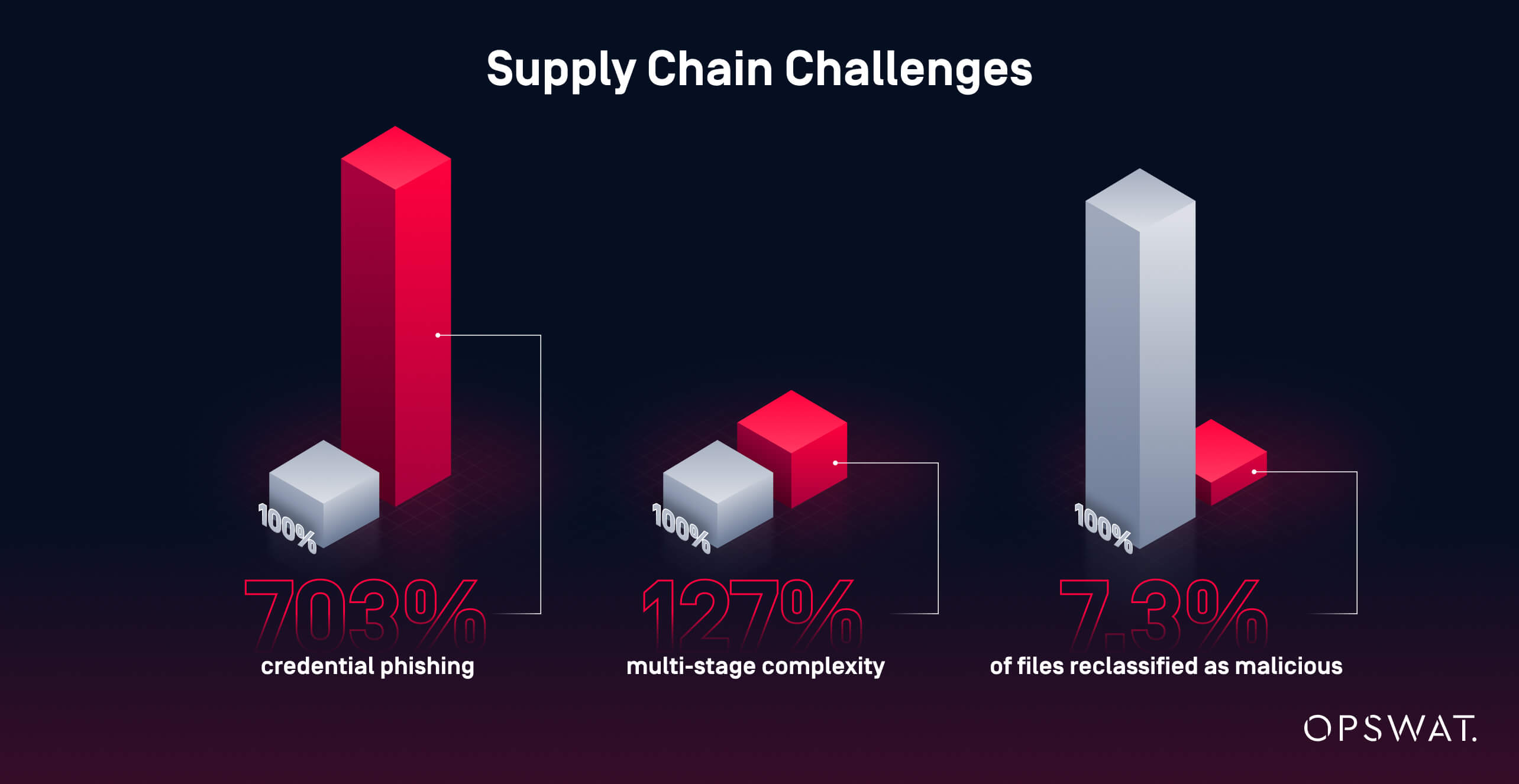

E-posta kaynaklı güvenlik ihlalleri genellikle kimlik bilgilerinin çalınması veya yükleri sahneleme amaçlı dosyasız komut dosyaları ile başlar. OPSWAT bahsedilen bir araştırma, kimlik bilgisi avı kampanyalarında %703'lük bir artış olduğunu ortaya koymuştur.

Örnek: Bir yüklenicinin dizüstü bilgisayarı şirket dışında kimlik avı saldırısına uğrar ve ardından site ziyareti USB "temiz" raporları bir USB kopyalamak için kullanılır. Hazırlanan yük, tarama ve uç nokta doğrulaması yapılmadan fabrikada ilk açıldığında çalıştırılır.

Saldırı zincirleri

Çok aşamalı kötü amaçlı yazılımlar giderek daha karmaşık hale geliyor ve tek motorlu veya yalnızca imza tabanlı taramalar, daha derin analizlerle tespit edilen tehditleri gözden kaçırabilir. OPSWAT , çok aşamalı karmaşıklıkta %127'lik bir artış olduğunu ve kamuya açık beslemeler tarafından gözden kaçırılan dosyaların %7,3'ünün kötü amaçlı olarak yeniden sınıflandırıldığını gösteriyor.

Örnek: İyi görünümlü bir yapılandırma dosyası içeren bir arşiv, tek bir AV motoru taramasından geçer, ardından bir atlama ana bilgisayarında açıldıktan sonra ikinci aşama bileşenini çeker. Girişte çoklu antivirüs taraması ve kullanımda doğrulama yapılmazsa, gecikmeli etkinleştirme kontrol ortamına sızabilir.

Bu, Müşterimiz İçin Neden Önemliydi?

Kuruluş, tarihsel olarak çıkarılabilir ortamlardan ve yüklenici cihazlarından veri kabul eden dağınık tesisler işletmektedir. Giriş noktalarında zorunlu, denetlenebilir tarama ve kullanıcı yetkilendirmesi olmadan, tek bir virüslü dosya tedavi süreçlerini kesintiye uğratabilir, maliyetli kesintilere neden olabilir veya halkın güvenini sarsabilir. Risk profili, dosya tabanlı kötü amaçlı yazılımların, kimlik avı saldırılarının ve tedarik zinciri risklerinin milyonlarca kişiye hizmet veren sürekli çalışan operasyonlarla kesiştiği sektör eğilimlerine uygundur.

Her Site için Güçlendirilmiş Çevre

Standartlaştırılmış bir OPSWAT , artık her bir çıkarılabilir medya parçasını, hizmet sağlayıcının tesisine veya ofis sistemlerine ulaşmadan önce kontrol etmektedir. Uygulamada, her site öngörülebilir bir giriş noktasına, kimin neyi ne zaman taradığına dair tutarlı günlük kayıtlarına ve kontrol ağlarından kontrol edilmemiş medyayı uzak tutmak için tekrarlanabilir bir yönteme sahiptir. Kullanım sırasında doğrulama, uç noktalarda MetaDefender Endpoint tarafından uygulanmaktadır.

MetaDefender Kiosk ve Uygulaması

Sabit MetaDefender Masaüstü üniteleri artık USB , SD kartlar veya işletim sistemlerine yönlendirilen diskler gibi tüm çıkarılabilir medya cihazları için ilk durak noktasıdır. Ziyaretçi yönetimi, kiosk kullanımını kimliği doğrulanmış personel ile sınırlandırır, bu nedenle personel ve yükleniciler, medyayı taramak ve izin veya engelleme sonucunu almak için şirket kimlik bilgileriyle kimlik doğrulaması yapmalıdır.

Kiosk artık Multiscanning üzerine üç gelişmiş kontrol katmanı ekliyor. Deep CDR™ Teknolojisi, aktif içeriği kaldırmak için dosyaları parçalara ayırıp yeniden oluşturarak, izin verilen türler için tehditlere karşı güvenli kopyalar sunar. Proaktif DLP™, dosyaları hassas veriler açısından inceler ve politikaya göre yayınlanmadan önce engeller veya düzenler. File-based Vulnerability Assessment , yükleyicileri, ürün yazılımını ve yazılım paketlerini bilinen güvenlik açıkları açısından File-based Vulnerability Assessment ve politikaya uymayan öğeleri engeller.

MetaDefender Kiosk , aynı iş akışını ofislerdeki ve mühendislik alanlarındaki yetkili iş istasyonlarına da genişletir. Sınırlı bağlantıya sahip siteler, çevrimdışı uygulama dahil olmak üzere aynı iş akışlarını izler, böylece hava boşluğu bulunan konumlar, herhangi bir aktarımdan önce aynı tarama, temizleme, DLP ve güvenlik açığı kontrollerinden geçer.

MetaDefender Endpoint Doğrulaması

Dosyalar MetaDefender Kiosk tarafından tarandıktan sonra, MetaDefender Endpoint , kullanım anında medyanın zorunlu politikalar kapsamında tarandığını ve dosyaların değiştirilmediğini doğrular.

Herhangi bir değişiklik olursa, öğe yeniden taranıp yeniden doğrulanana kadar erişim engellenir. Bu, içerik düzenlemeleri veya dosya eklemeleri sonrasında temiz ortamların riskli hale gelmesine neden olan yaygın bir boşluğu kapatır. Ayrıca, hava boşluklu ağlar veya düşük bağlantı hızına sahip siteler dahil olmak üzere, her zaman kioskların yakınında bulunmayan giriş noktalarında bir güvenlik katmanı ekler.

Metascan Multiscanning

Metascan™ Multiscanning kioskta ilk denetim Multiscanning . Bu dağıtım için, algılama kapsamını artırmak ve tek motorlu kör noktaları azaltmak amacıyla 12 antivirüs motoru ile yapılandırılmıştır. Politika, dosya türüne göre motor setlerini uygular ve herhangi bir serbest bırakma kararından önce arşivleri ve iç içe geçmiş içeriği denetler. Multiscanning , bağlı ve hava boşluklu sitelerde aynı şekilde Multiscanning ve sitenin iş akışına File-based Vulnerability Assessment temiz veya işaretlenmiş çıktıları Deep CDR™ Teknolojisi, Proactive DLP ve File-based Vulnerability Assessment aktarır.

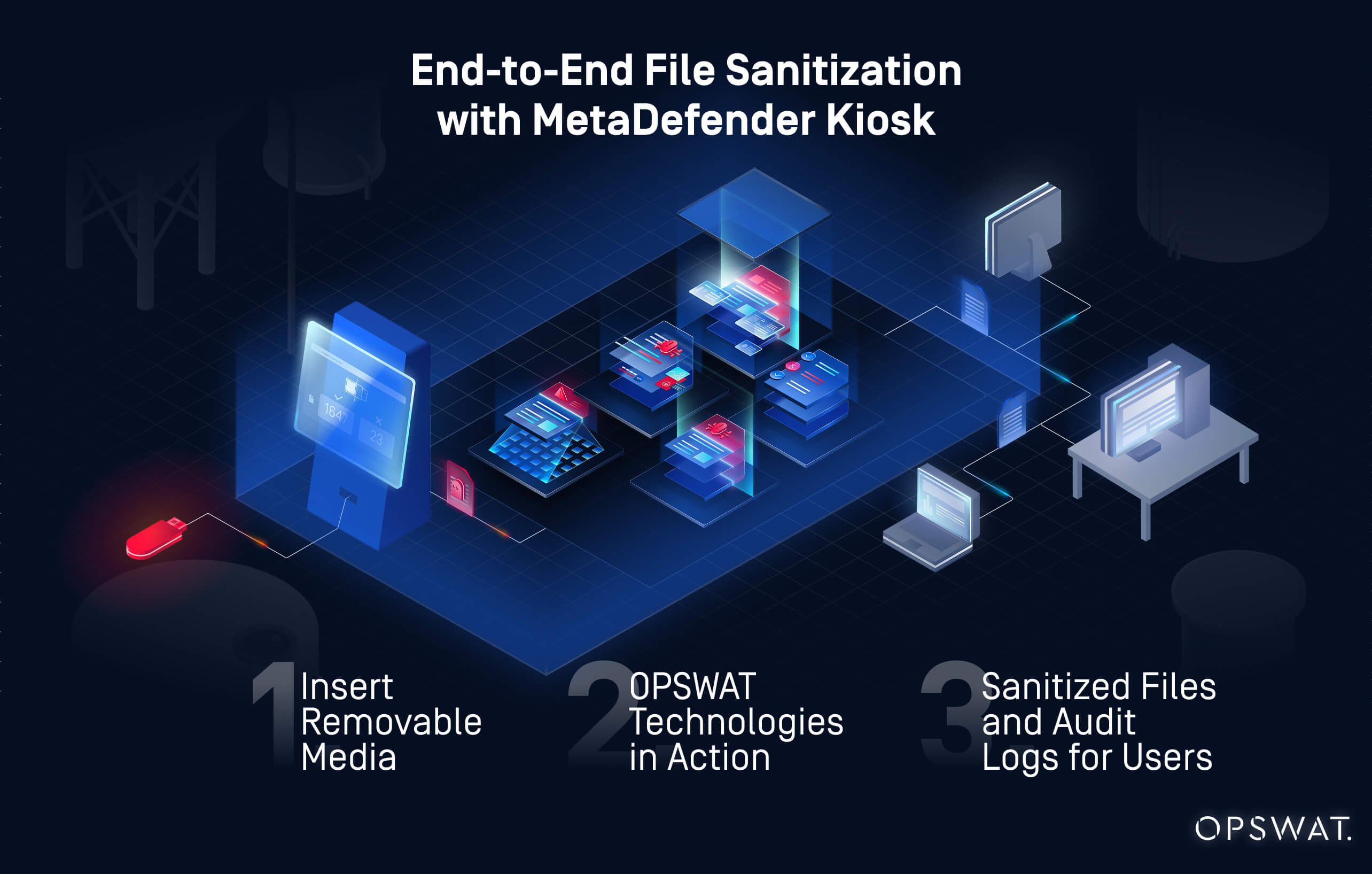

Nasıl Çalışır, Baştan Sona

- Kullanıcı, MetaDefender Kiosk onaylanmış bir iş istasyonunda kimlik doğrulaması yapar ve medyayı takar. Dosyalar, Metascan Multiscanning diğer politika denetimleriyle taranır.

- Deep CDR™ Teknolojisi, Proactive DLP ve dosya tabanlı güvenlik açığı kontrolleri dahil olmak üzere, gerektiğinde politika önlemleri yayınlanmadan önce uygulanır.

- Kiosk , izin verilen dosyalar için bir doğrulama imzası ve kayıt dosyası hash'leri Kiosk .

- MetaDefender Endpoint , kiosk imzasını ve dosya hash değerlerini kontrol eder.

- Denetim günlükleri ve raporları, kimin neyi ne zaman taradığını belgeler ve uyumluluğu destekler.

Sahada Neler Değişti?

- Kontrol: Media , geçici USB'ler ve diskler değil, kontrollü kontrol noktalarındanMedia .

- Kimlik doğrulama: Yalnızca kimliği doğrulanmış personel kioskları kullanarak dosyaları tarayabilir ve aktarabilir.

- Tarama uygulaması: MetaDefender Endpoint çalıştıran uç noktalar , yalnızca uygulanan politikalarla doğrulanmış ortamlara ve dosyalara erişim izni verir.

- Yeniden doğrulama: Değiştirilen içerik işaretlenir ve doğrulanana kadar yeniden taranmak üzere geri gönderilir.

- Tutarlılık: Hava boşluğu bulunan ve bağlı siteler aynı iş akışını izler, böylece konumlar arasında tutarlılık artar.

- Sanitize edilmiş, politikaya uygun dosyalar yayınlanırken, savunmasız veya hassas öğeler kullanımdan önce engellenir veya sansürlenir.

Öngörücü Savunma Oluşturma

Medya kontrol programı devreye girdikten sonra, odak noktası ölçek, görünürlük ve sürekli iyileştirmeye kayar.OPSWAT Central Management My MetaDefender Kiosk raporlarını ve günlükleriniCentral Management ve tarama olaylarını, kullanıcı erişim günlüklerini, politika eylemlerini ve uç nokta doğrulama sonuçlarını tüm siteler genelinde merkezileştirir.

Operasyon ve güvenlik ekipleri, tek bir doğru kaynak kullanarak eğilimleri inceler, politikaları iyileştirir ve kapasite planlaması yapar. Aynı veri kümesi, su ve atık su tesislerinde uyumluluk raporlamasını ve olaylara hazırlıklı olmayı destekler.

Önerilen sonraki adımlar şunlardır:

- Medya kullanımındaki kalıpları ve engellenen tehditleri ortaya çıkarmak için merkezi analiz

- Motor yapılandırması ve iş akışları dahil olmak üzere trend verilerine dayalı politika ayarlaması

- Tutarlı kontroller için ek sitelere ve yüklenicilere aşamalı genişleme

Daha Güçlü Bitkiler, Daha Güvenli Bölge

Kuruluş, güvenli olmayan, geçici medya işlemlerini, tüm tesis ve ofislerde tutarlı ve zorunlu bir süreçle değiştirdi. MetaDefender Kiosk, MetaDefender Endpoint ve Metascan Multiscanning , giriş öncesi tarama kontrolleri (aktarım öncesi kiosk taraması) ve kullanım sırasında doğrulama kontrolleri (sadece kiosk tarafından onaylanmış, değiştirilmemiş dosyalara izin veren uç nokta kontrolleri) Multiscanning . Sonuç olarak, operasyonel risk azalır, hesap verebilirlik netleşir ve sürekli iyileştirme için tekrarlanabilir bir yol ortaya çıkar.

Doğrudan bir tanıtım mı istiyorsunuz? MetaDefender Kiosk sizin ortamınızda nasılKiosk görmek için bizimle iletişime geçin.